Conférence

Journées codage et cryptographie 2014

17 Conférences

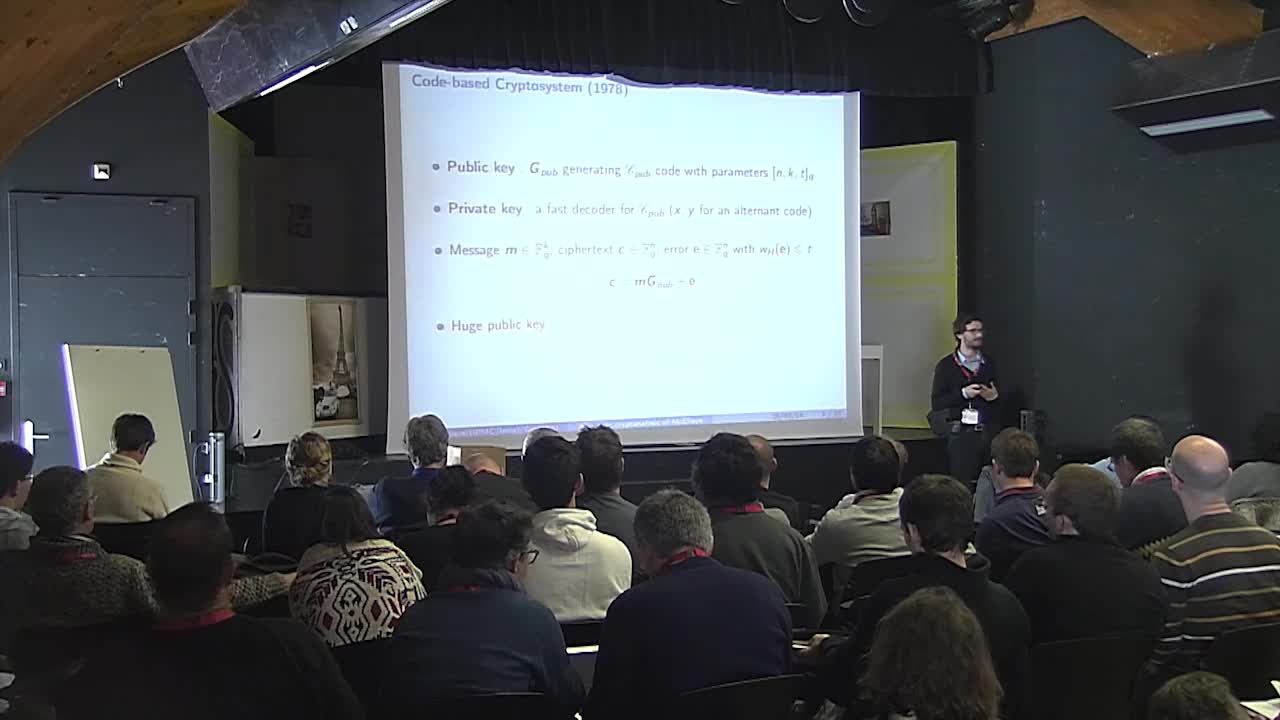

Alain Couvreur - Comment domestiquer les codes de Goppa sauvages ?

Le schéma de McEliece est un schéma de chiffrement basé sur les codes correcteurs d'erreurs dont la sécurité repose sur la difficulté à décoder un code aléatoire. Parmi les différentes familles de

Comparaison de contre-mesures contre les attaques par canaux auxiliaires

Comparaison de contre-mesures contre les attaques par canaux auxiliaires

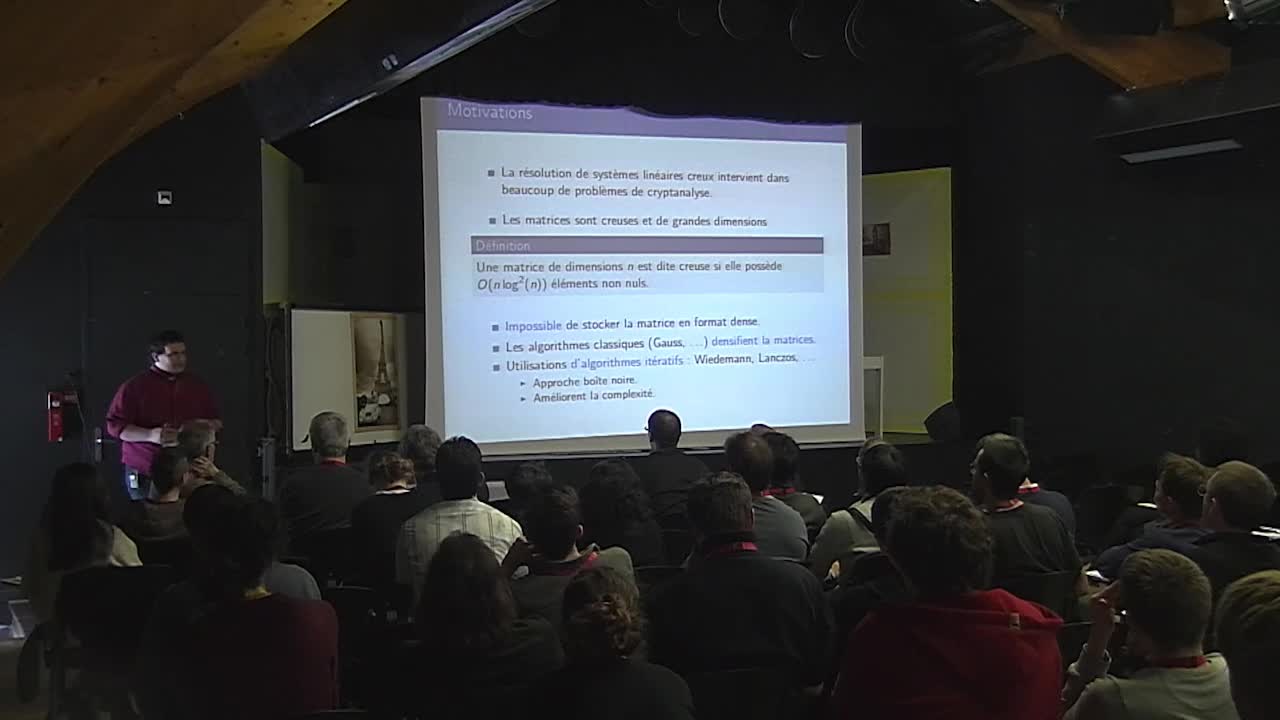

Bastien Vialla - Analyse du produit matrice creuse avec un ou plusieurs vecteur

Analyse du produit matrice creuse avec un ou plusieurs vecteur

Thomas Prest - Chiffrement basé sur l'identité à l'aide de réseaux NTRU

Chiffrement basé sur l'identité à l'aide de réseaux NTRU

Zoé Amblard - Cryptographie quantique, intrication et violations du réalisme local...

Cryptographie quantique, intrication et violations du réalisme local

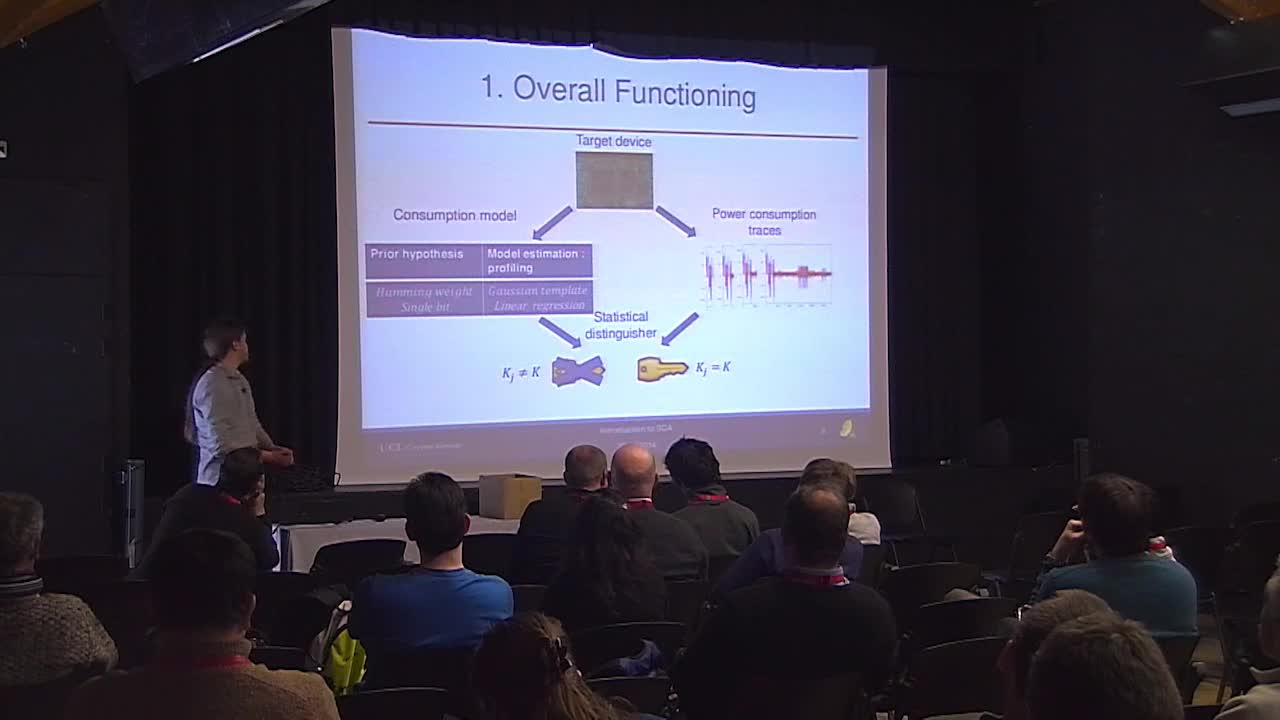

Romain Poussier - Evalutation d'Attaques par Canaux Cachés : Template VS Machine Learning

Evalutation d'Attaques par Canaux Cachés : Template VS Machine Learning

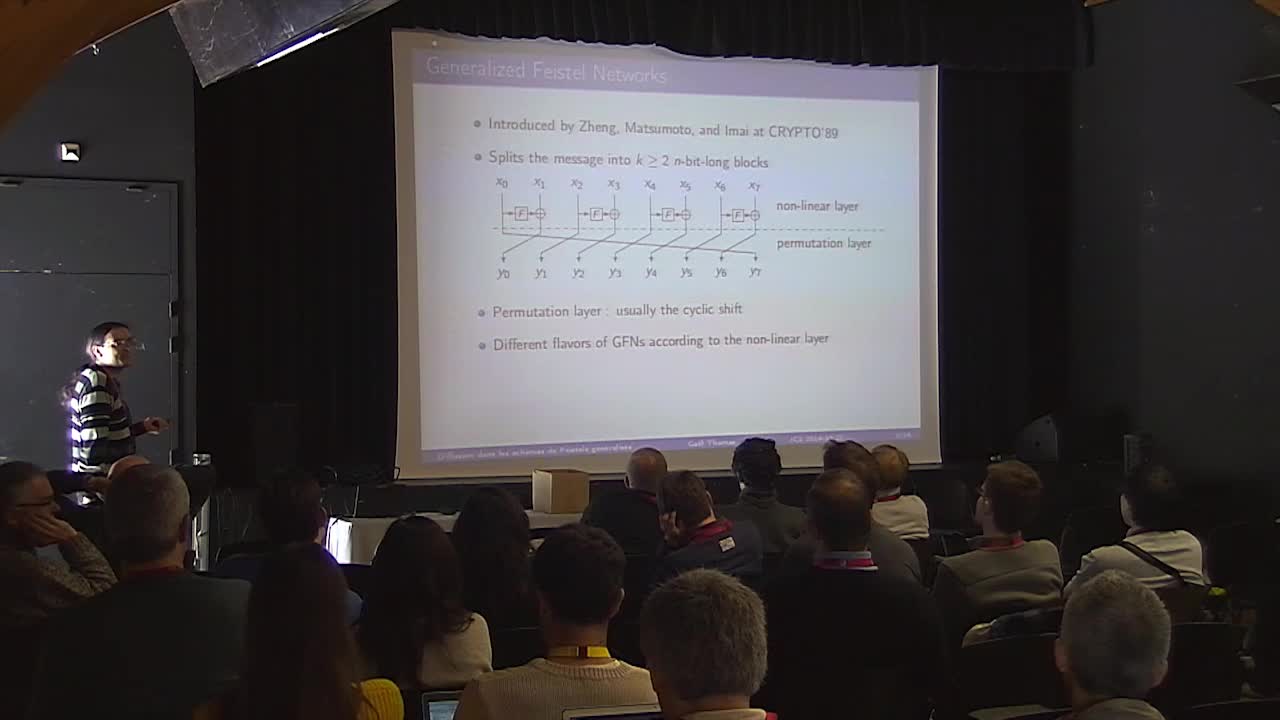

Gaël Thomas - Diffusion dans les schémas de Feistel généralisés

Diffusion dans les schémas de Feistel généralisés

Gwezheneg Robert - Généralisation des codes de Gabidulin à la caractéristique nulle

Généralisation des codes de Gabidulin à la caractéristique nulle

Frédéric de Portzamparc - Faiblesse structurelle des schémas McEliece avec clefs compactes

Faiblesse structurelle des schémas McEliece avec clefs compactes

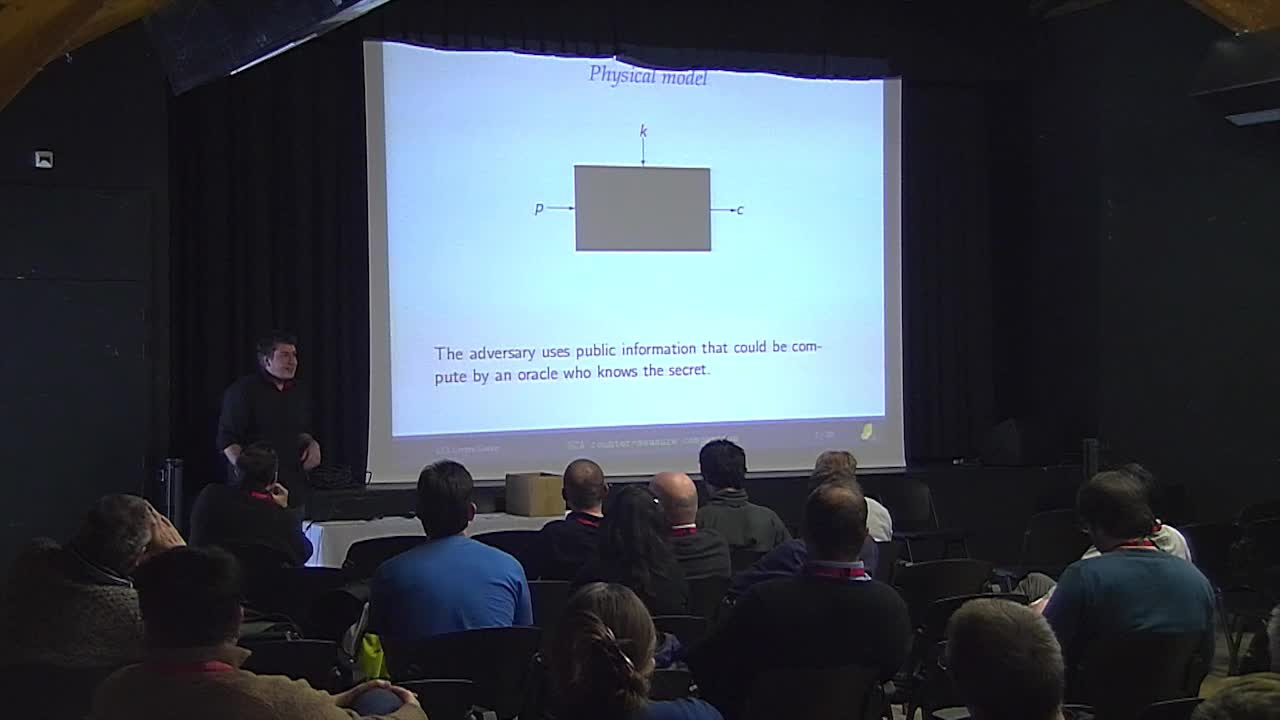

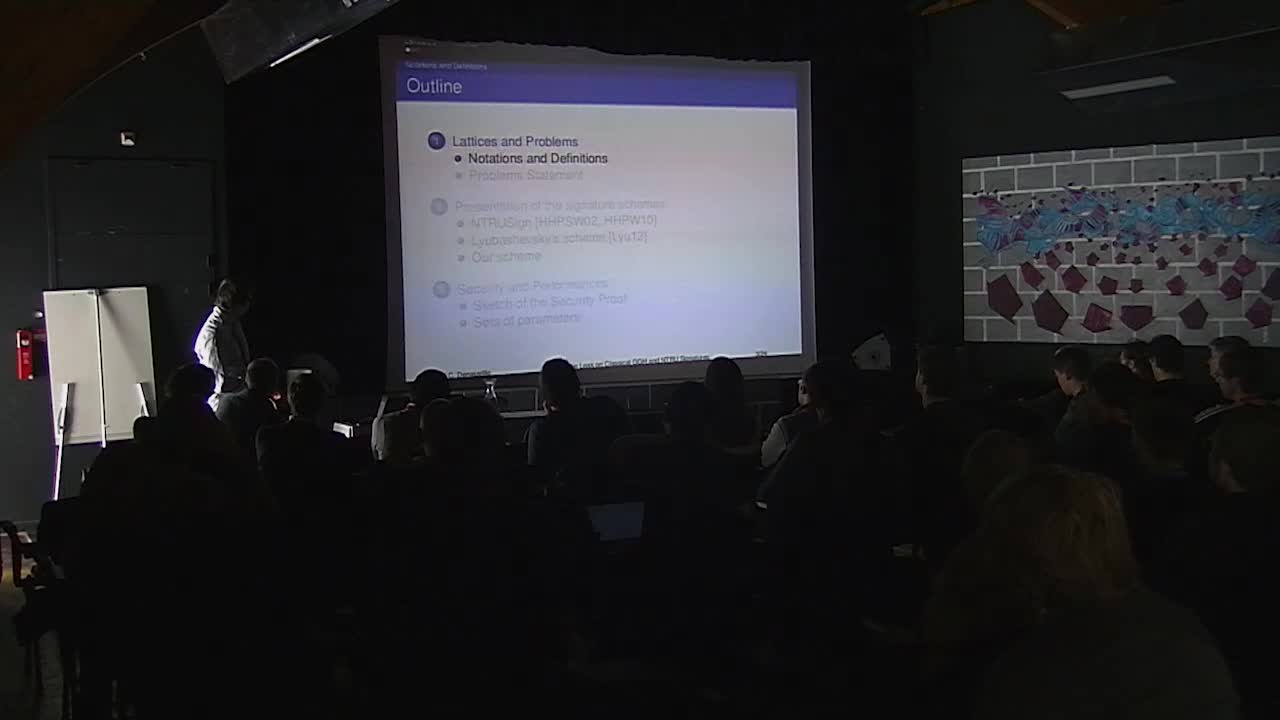

Jean-Christophe Deneuville - Sealing the Leak on classical GGH and NTRU signatures

Sealing the Leak on classical GGH and NTRU signatures

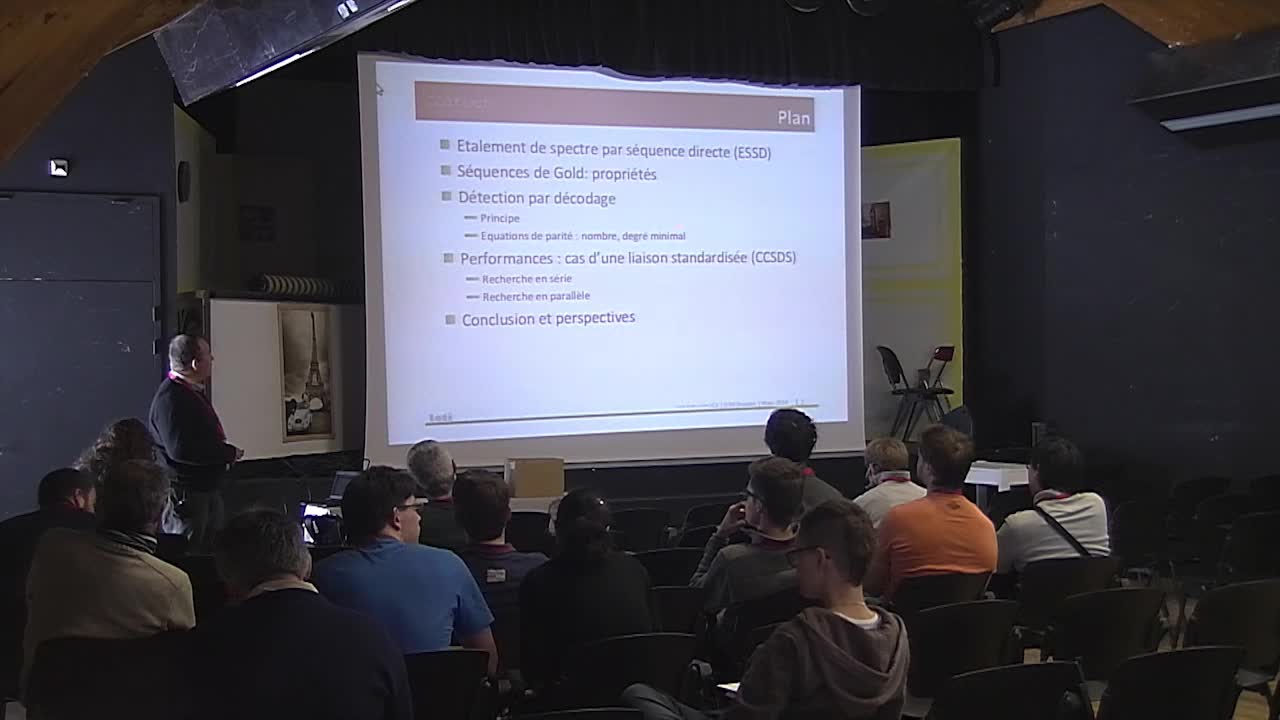

Mathieu Bouvier Des Noes - Sécurité des communications par étalement de spectre

Sécurité des communications par étalement de spectre

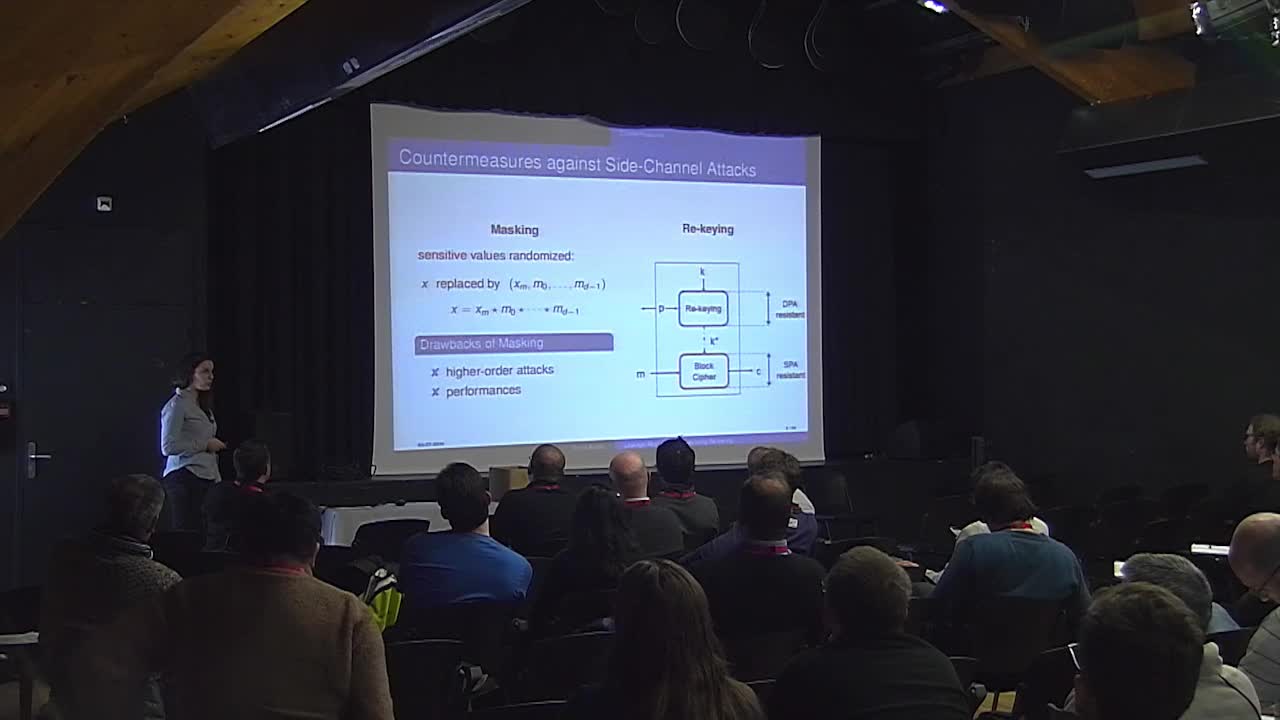

Sonia Belaïd - Schémas symétriques prouvés sûrs contre les attaques par canaux auxiliaires

Schémas symétriques prouvés sûrs contre les attaques par canaux auxiliaires

Antoine Joux - Revisiting discrete logarithms in small/medium characteristic finite fields

In this talk, we present a new algorithm for the computation of discrete logarithms in finite fields of small characteristic. This algorithm combines several previously existing techniques with a few

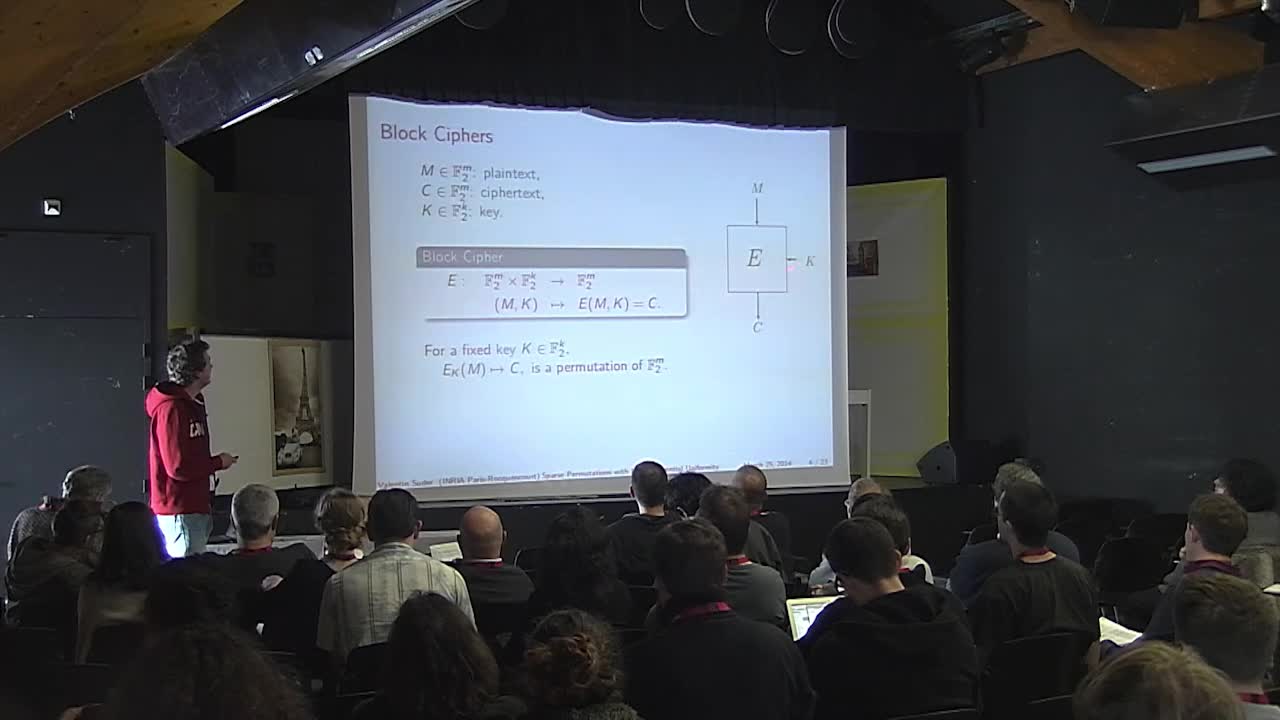

Valentin Suder - Sparse Permutations with Low Differential Uniformity

Sparse Permutations with Low Differential Uniformity

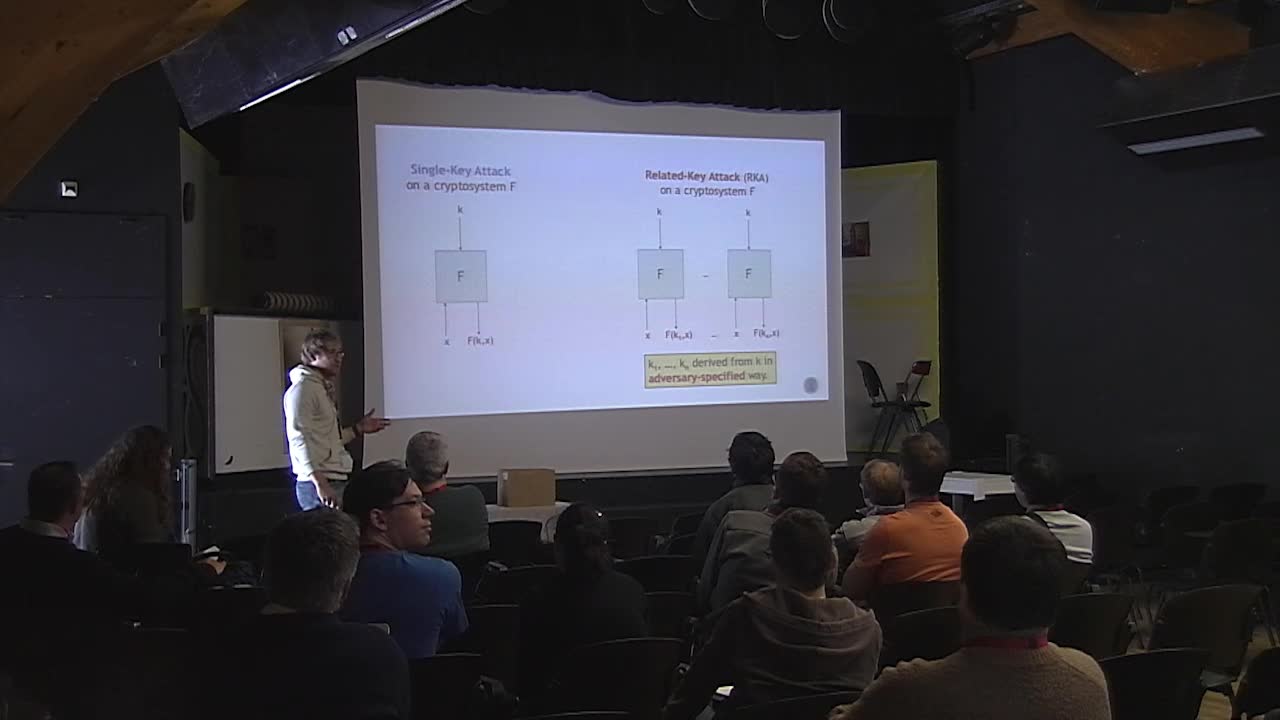

Alain Passelègue - RKA Security for PRFs Beyond the Linear Barrier

RKA Security for PRFs Beyond the Linear Barrier

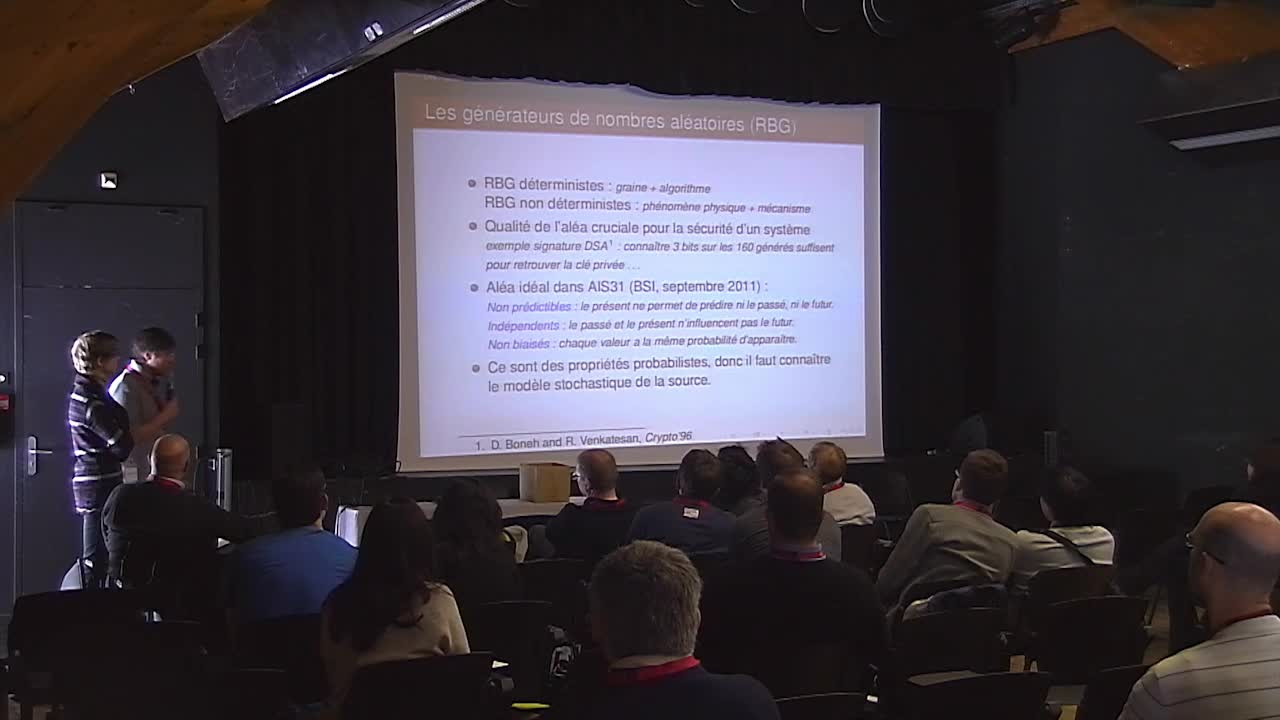

Guenaëlle De Julis et Kévin Layat - Adjustements in Statistical Methodology for Testing Randomness …

Adjustements in Statistical Methodology for Testing Randomness of Physical Sources