Journées codage et cryptographie 2014

Conférences

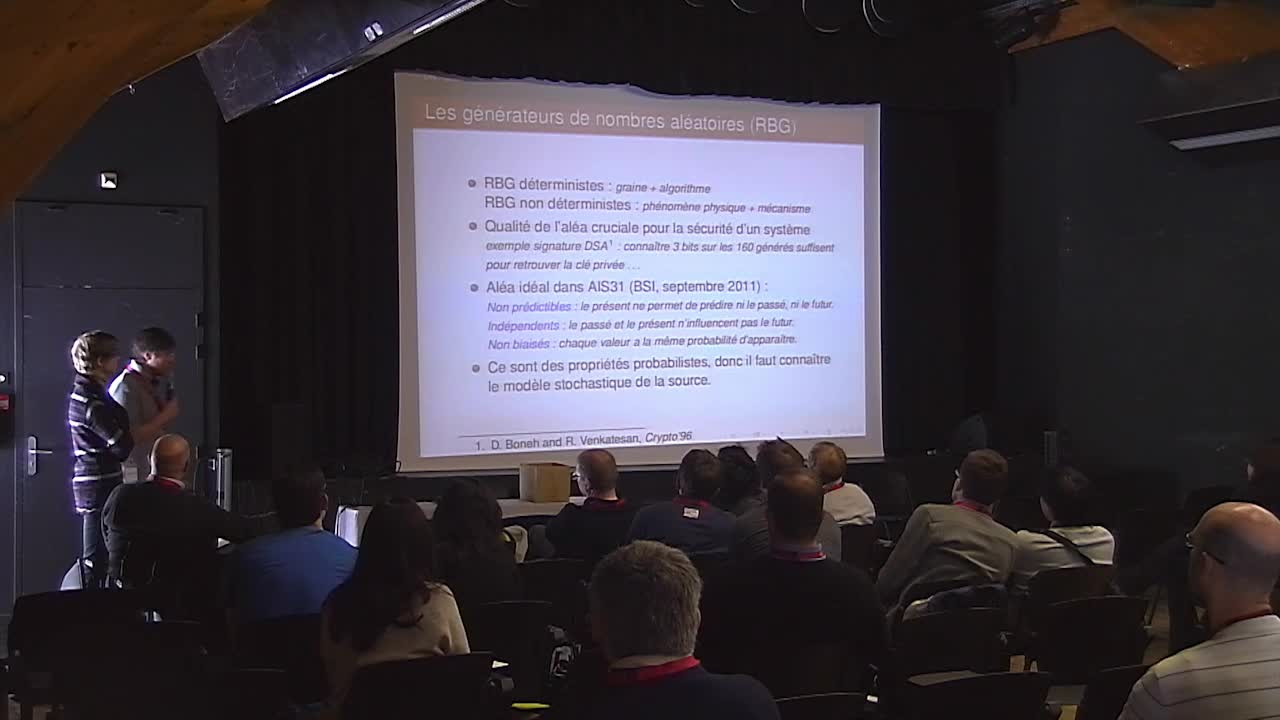

Guenaëlle De Julis et Kévin Layat - Adjustements in Statistical Methodology for Testing Randomness …

Adjustements in Statistical Methodology for Testing Randomness of Physical Sources

Alain Couvreur - Comment domestiquer les codes de Goppa sauvages ?

Le schéma de McEliece est un schéma de chiffrement basé sur les codes correcteurs d'erreurs dont la sécurité repose sur la difficulté à décoder un code aléatoire. Parmi les différentes familles de

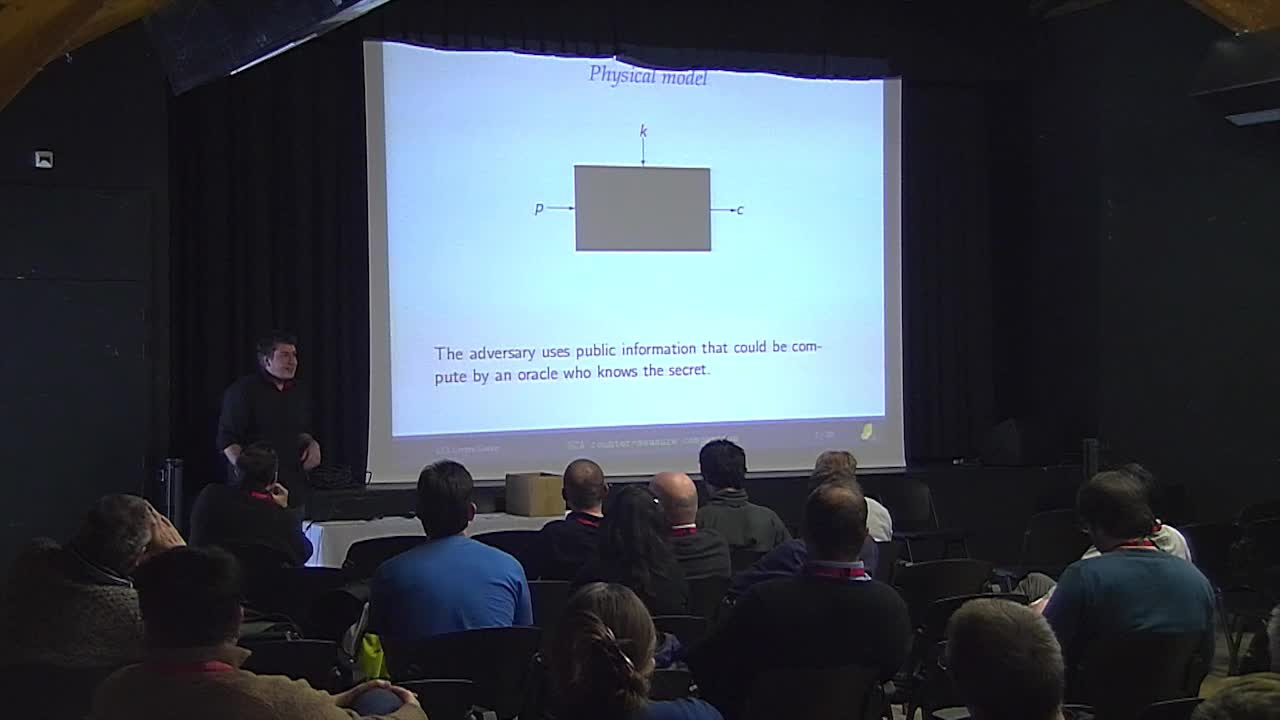

Comparaison de contre-mesures contre les attaques par canaux auxiliaires

Comparaison de contre-mesures contre les attaques par canaux auxiliaires

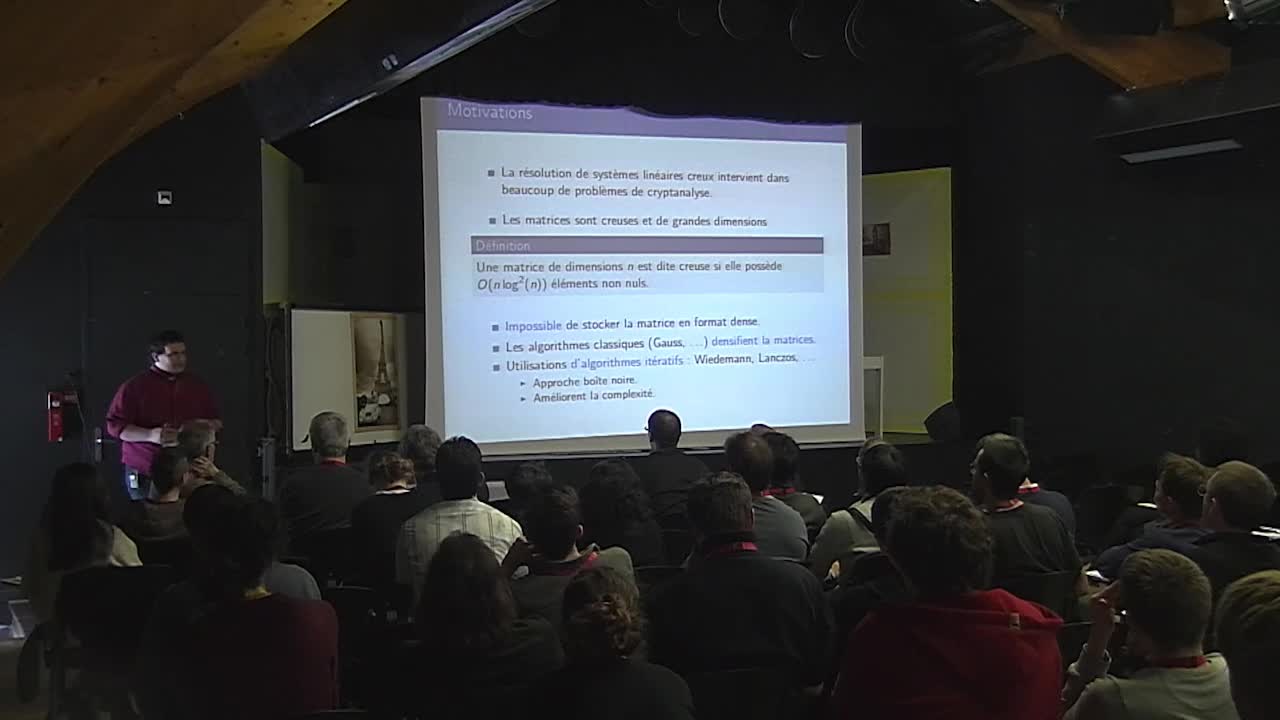

Bastien Vialla - Analyse du produit matrice creuse avec un ou plusieurs vecteur

Analyse du produit matrice creuse avec un ou plusieurs vecteur

Thomas Prest - Chiffrement basé sur l'identité à l'aide de réseaux NTRU

Chiffrement basé sur l'identité à l'aide de réseaux NTRU

Zoé Amblard - Cryptographie quantique, intrication et violations du réalisme local...

Cryptographie quantique, intrication et violations du réalisme local

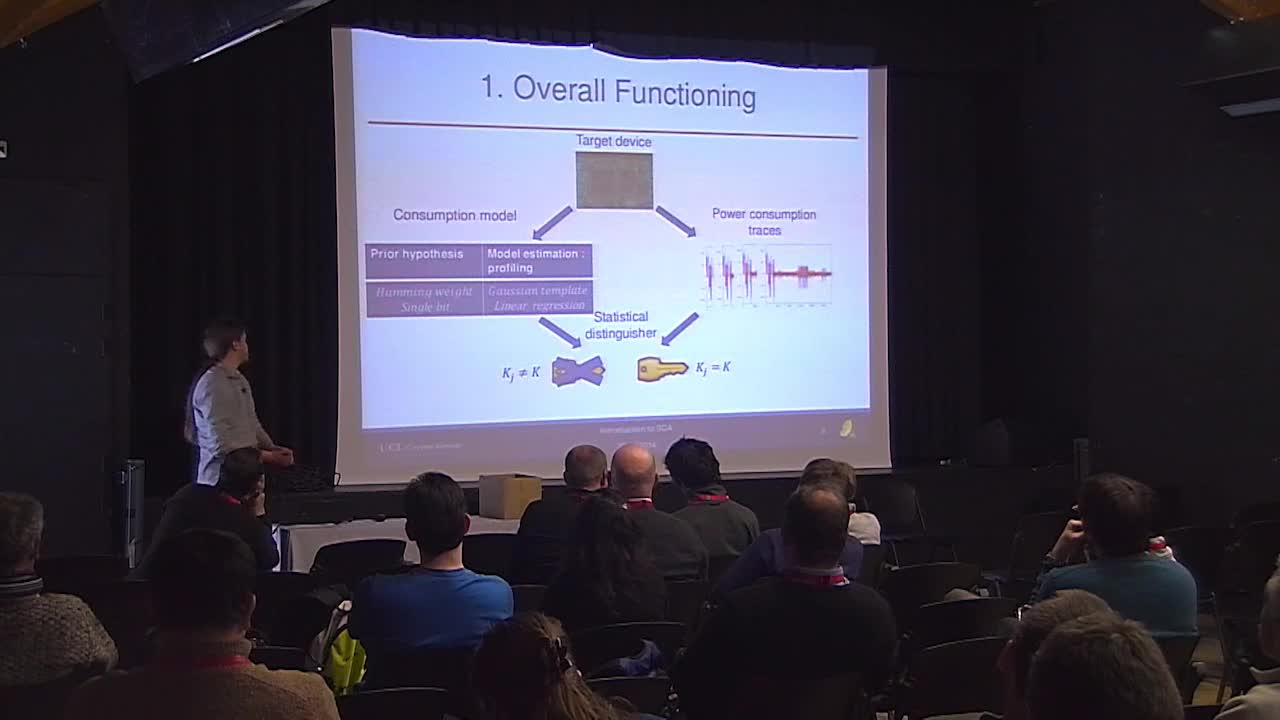

Romain Poussier - Evalutation d'Attaques par Canaux Cachés : Template VS Machine Learning

Evalutation d'Attaques par Canaux Cachés : Template VS Machine Learning

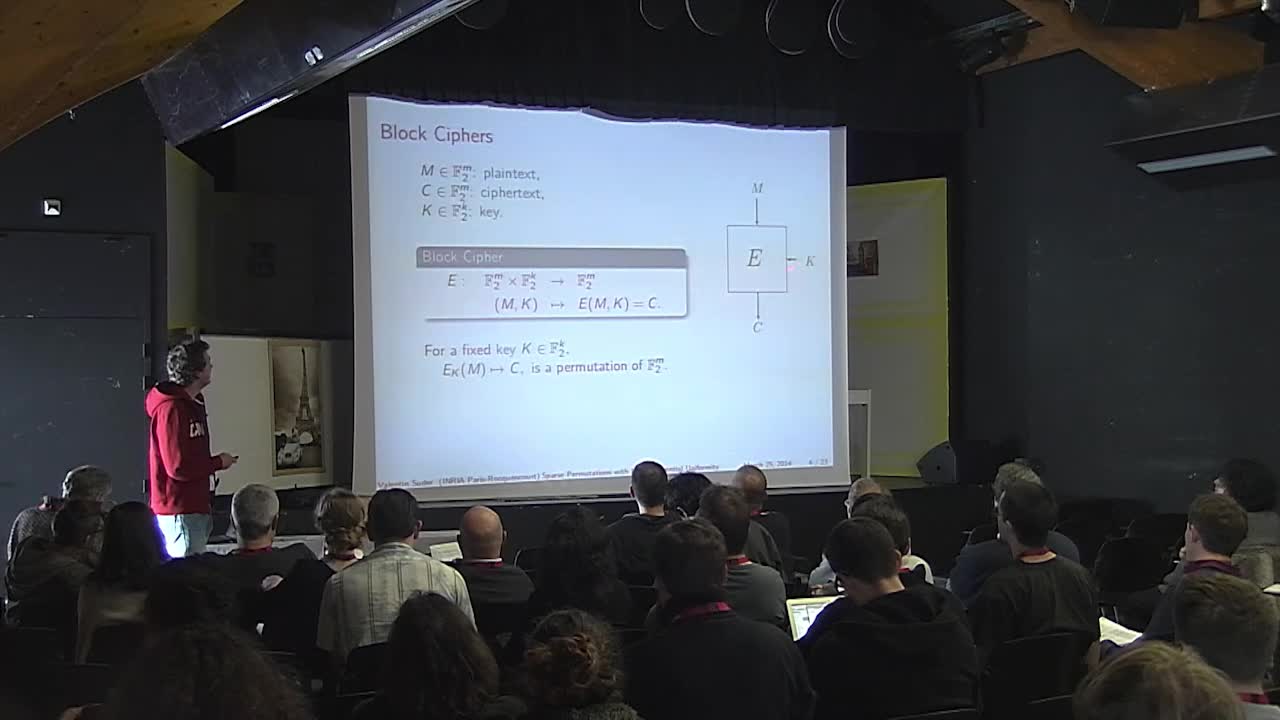

Valentin Suder - Sparse Permutations with Low Differential Uniformity

Sparse Permutations with Low Differential Uniformity

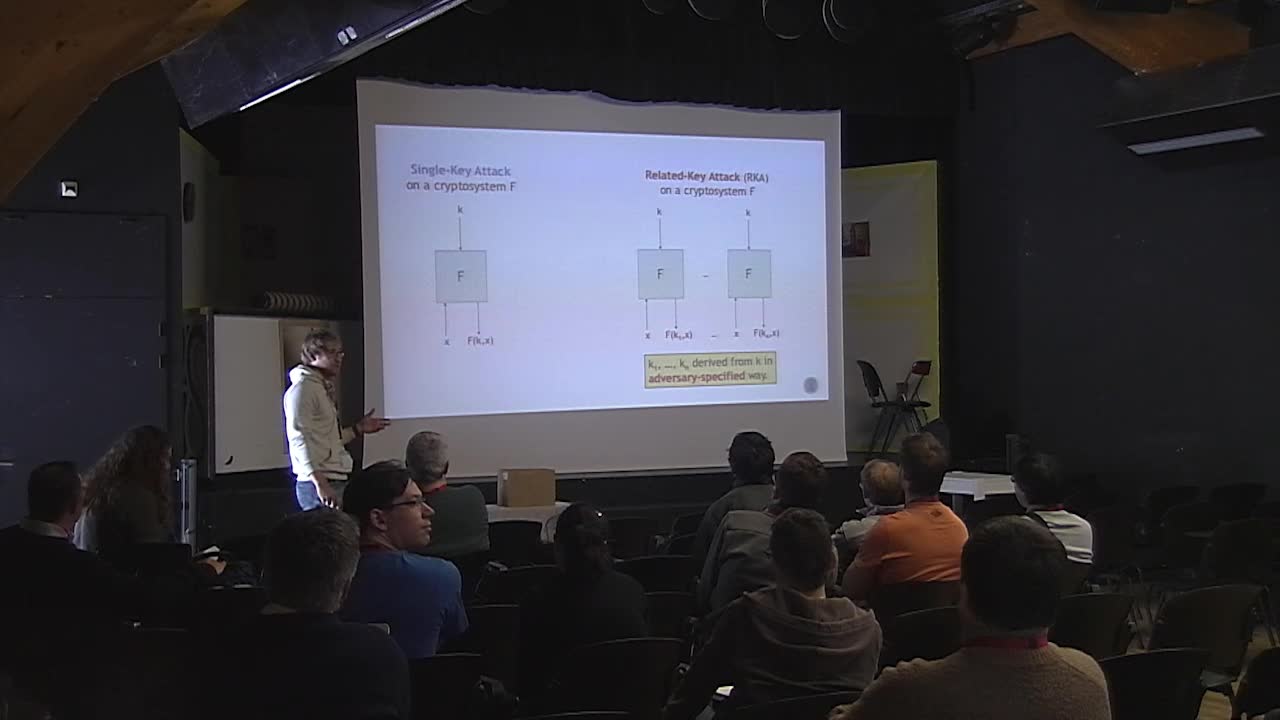

Alain Passelègue - RKA Security for PRFs Beyond the Linear Barrier

RKA Security for PRFs Beyond the Linear Barrier

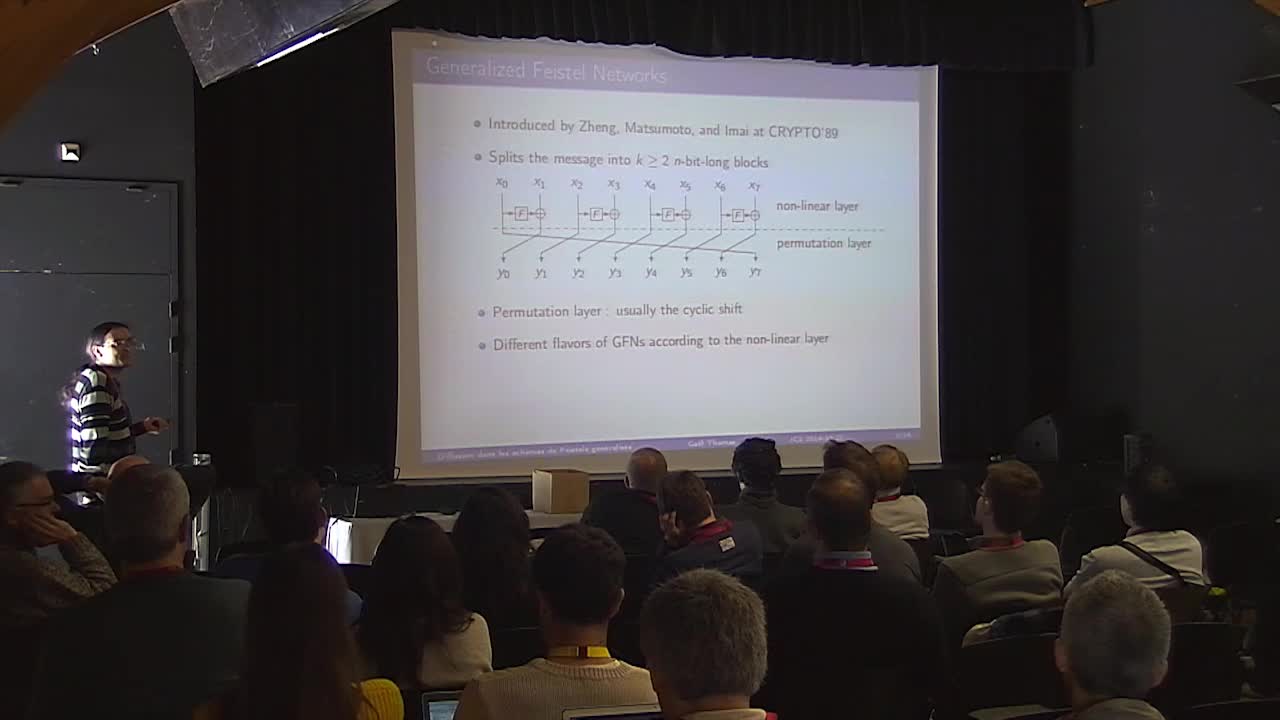

Gaël Thomas - Diffusion dans les schémas de Feistel généralisés

Diffusion dans les schémas de Feistel généralisés

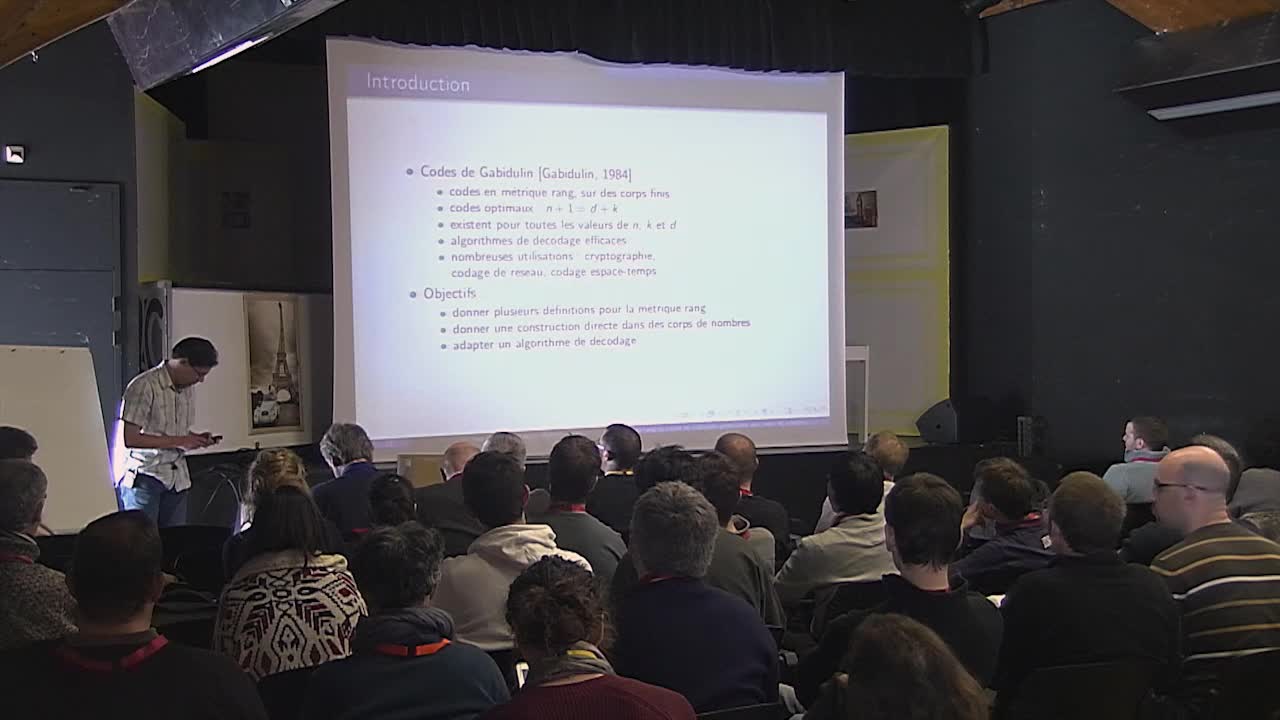

Gwezheneg Robert - Généralisation des codes de Gabidulin à la caractéristique nulle

Généralisation des codes de Gabidulin à la caractéristique nulle

Intervenants

Titulaire d'un doctorat en mathématiques et applications à Rennes 1 en 2015

En poste au "Milwaukee School of Engineering", US (en 2006)

Doctorant en cryptographie à l'université Louvain (2014)

Auteur d'une thèse en Mathématiques et applications à Limoges en 2016

Informaticien

Ingénieur cryptologue, Thales communications & security, Gennevilliers, Hauts-de-Seine, depuis 2016 (en 2018)

Titulaire d'un doctorat de l'École normale supérieure, Paris

Titulaire d'un doctorat en informatique (Université de Montpellier, 14 décembre 2015)

Spécialiste de cryptographie. Chercheur CNRS au Laboratoire Hubert Curien (en 2014)

Titulaire d'un doctorat en informatique à Rennes 1 en 2015

Titulaire d'une thèse de doctorat en mathématiques fondamentales, Université Paul Sabatier, Toulouse (en 2008)

Directeur de recherche, INRIA- Saclay, Laboratoire d’Informatique de l’École polytechnique, LIX, Palaiseau (91) en 2021

Auteur d'une thèse en Mathématiques à Grenoble en 2014

Ingénieure informatique, spécialisée dans la réponse aux incidents, l'analyse forensique et la détection de menaces

Auteur d'une thèse en Mathématiques et Informatique à Grenoble Alpes en 2015

Chargé de recherche INRIA en informatique. Membre du Laboratoire de l'informatique du parallélisme (LIP) à l'ENS de Lyon (en 2024)

Titulaire d'un doctorat d'informatique de l'université de recherche Paris sciences et lettres (2016)