Notice

7. Conclusion

- document 1 document 2 document 3

- niveau 1 niveau 2 niveau 3

Descriptif

Part 5. Traffic Measurements

5.1 Introduction

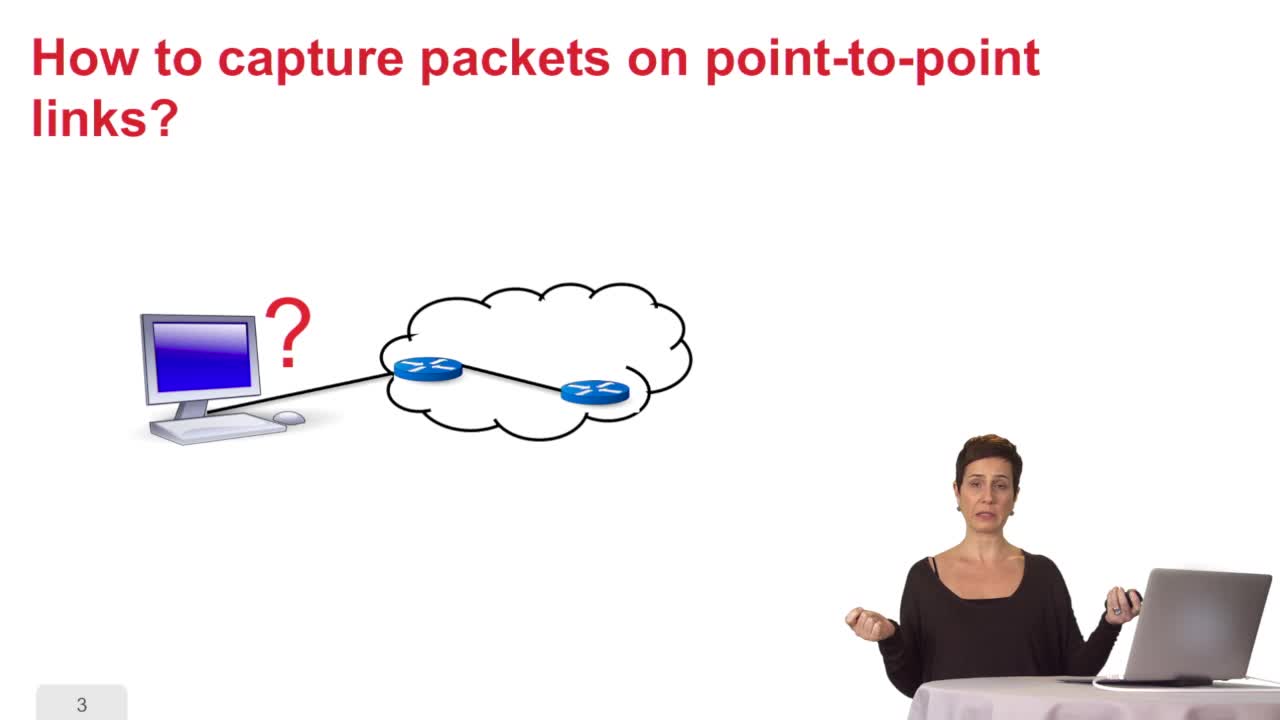

5.2 Packet Capture

A. End systems

B. Network

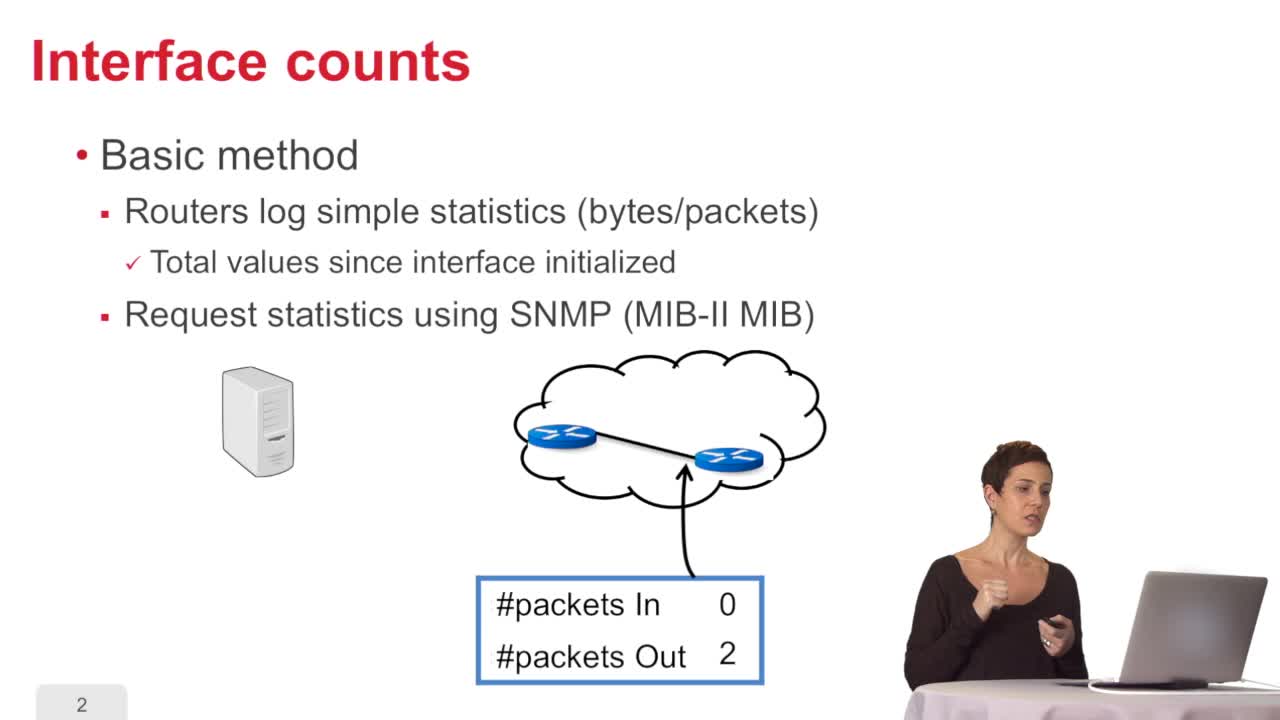

5.3 Interface counts

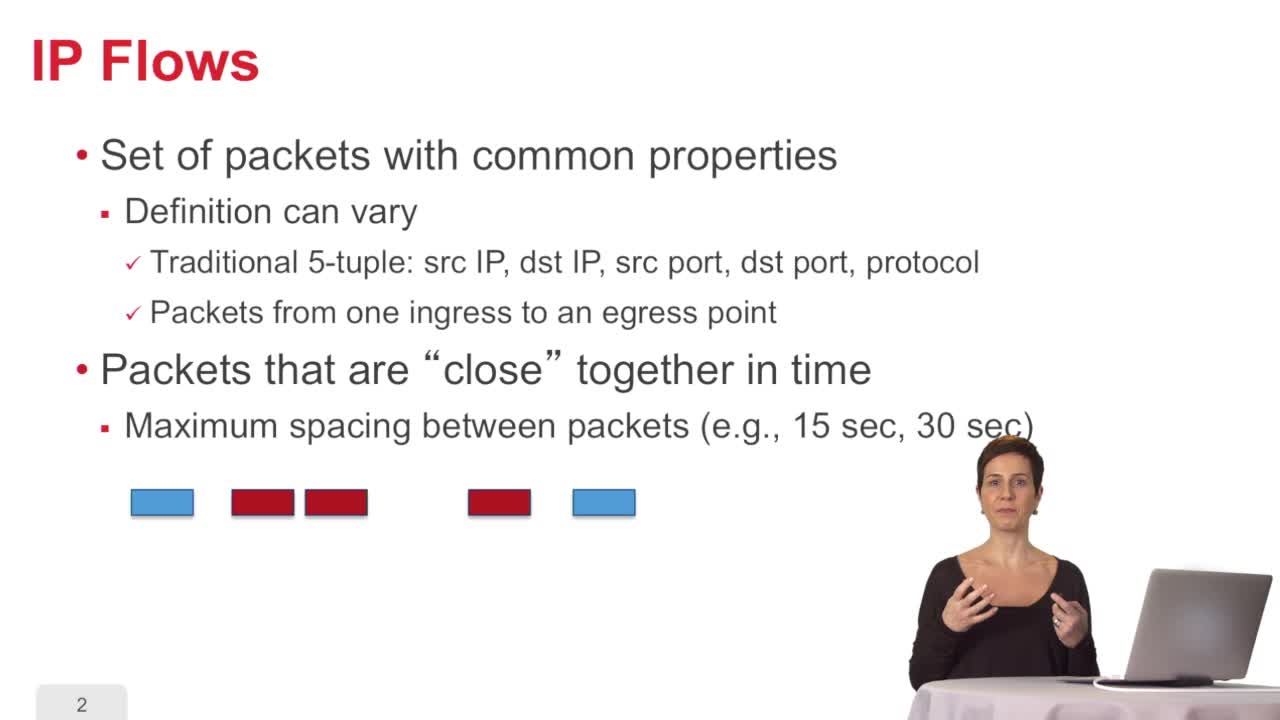

5.4 Flow capture

5.5 Traffic matrix

5.6 Anonymization of packet traces

5.7 Conclusion

Overall course conclusion

Intervention / Responsable scientifique

Documentation

Dans la même collection

-

-

4. Flow capture

FriedmanTimurTeixeiraRenataPart 5. Traffic Measurements 5.1 Introduction 5.2 Packet Capture A. End systems B. Network 5.3 Interface counts 5.4 Flow capture 5.5 Traffic matrix 5.6 Anonymization of packet traces 5

-

-

6. Anonymization of packet traces

FriedmanTimurTeixeiraRenataPart 5. Traffic Measurements 5.1 Introduction 5.2 Packet Capture A. End systems B. Network 5.3 Interface counts 5.4 Flow capture 5.5 Traffic matrix 5.6 Anonymization of packet traces 5

-

3. Interface counts

FriedmanTimurTeixeiraRenataPart 5. Traffic Measurements 5.1 Introduction 5.2 Packet Capture A. End systems B. Network 5.3 Interface counts 5.4 Flow capture 5.5 Traffic matrix 5.6 Anonymization of packet traces 5

-

1. Introduction

FriedmanTimurTeixeiraRenataPart 5. Traffic Measurements 5.1 Introduction 5.2 Packet Capture A. End systems B. Network 5.3 Interface counts 5.4 Flow capture 5.5 Traffic matrix 5.6 Anonymization of packet traces 5

-

5. Traffic matrix

FriedmanTimurTeixeiraRenataPart 5. Traffic Measurements 5.1 Introduction 5.2 Packet Capture A. End systems B. Network 5.3 Interface counts 5.4 Flow capture 5.5 Traffic matrix 5.6 Anonymization of packet traces 5

-

2B. Packet Capture: Network

FriedmanTimurTeixeiraRenataPart 5. Traffic Measurements 5.1 Introduction 5.2 Packet Capture A. End systems B. Network 5.3 Interface counts 5.4 Flow capture 5.5 Traffic matrix 5.6 Anonymization of packet traces 5

Avec les mêmes intervenants et intervenantes

-

5. Geolocation

FriedmanTimurTeixeiraRenataPart 3: Connectivity, losses, latency, and geolocation 1. Introduction 2. Connectivity 3. Losses 4. Latency A. Introduction B. Components C. Clocks D. Tools 5. Geolocation 6. Conclusion

-

5A. Advanced probing: Packet pairs

FriedmanTimurTeixeiraRenataPart 4. Bandwidth 4.1 Introduction 4.2 Definitions of bandwidth metrics A. The basics B. Limitations 4.3 End-to-end measurement approaches 4.4 Flooding A. Methods B. Example tools 4.5

-

5. Traffic matrix

FriedmanTimurTeixeiraRenataPart 5. Traffic Measurements 5.1 Introduction 5.2 Packet Capture A. End systems B. Network 5.3 Interface counts 5.4 Flow capture 5.5 Traffic matrix 5.6 Anonymization of packet traces 5

-

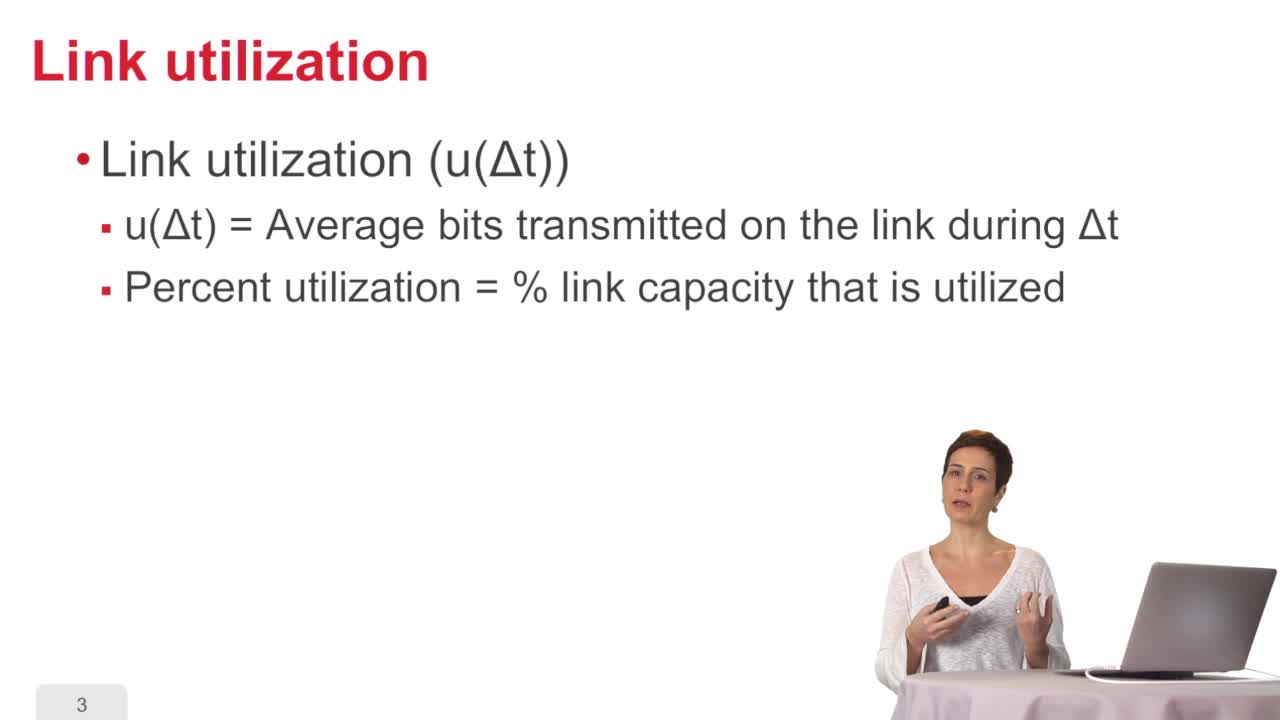

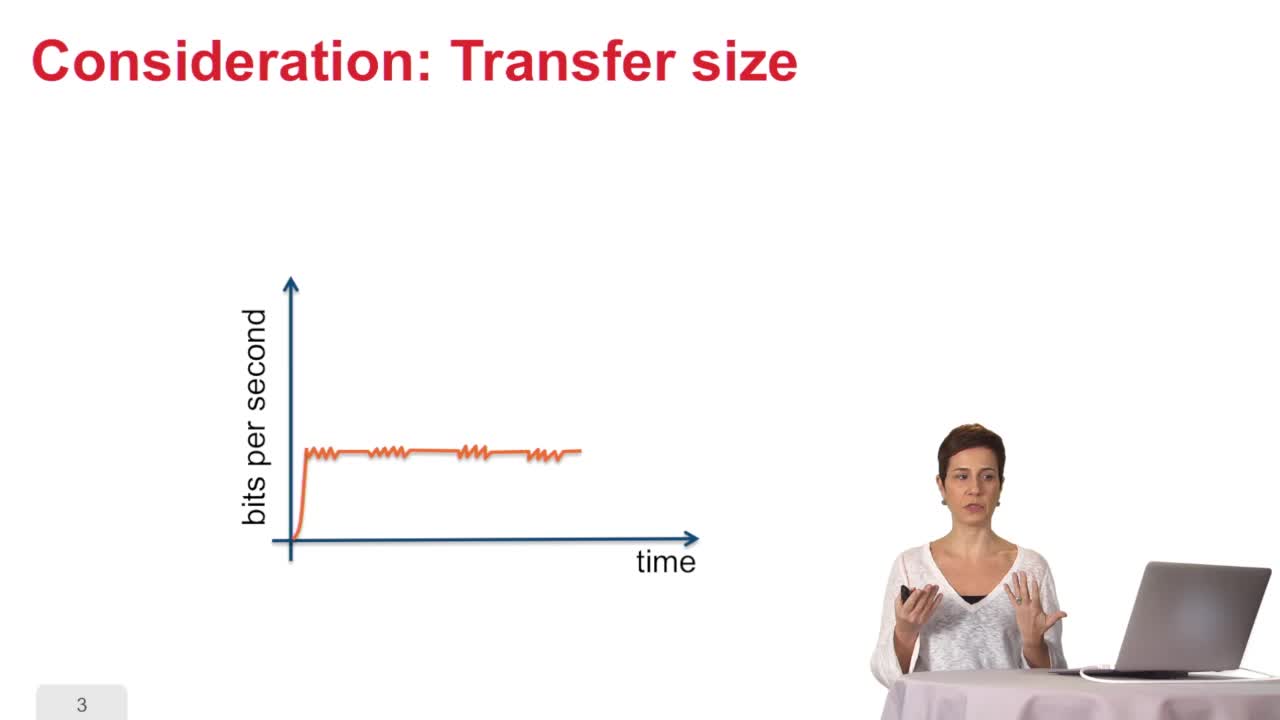

2A. Definitions of bandwidth metrics: The Basics

FriedmanTimurTeixeiraRenataPart 4. Bandwidth 4.1 Introduction 4.2 Definitions of bandwidth metrics A. The basics B. Limitations 4.3 End-to-end measurement approaches 4.4 Flooding A. Methods B. Example tools 4.5

-

1. Introduction

FriedmanTimurTeixeiraRenataPart 5. Traffic Measurements 5.1 Introduction 5.2 Packet Capture A. End systems B. Network 5.3 Interface counts 5.4 Flow capture 5.5 Traffic matrix 5.6 Anonymization of packet traces 5

-

4C. Latency - Clocks

FriedmanTimurTeixeiraRenataPart 3: Connectivity, losses, latency, and geolocation 1. Introduction 2. Connectivity 3. Losses 4. Latency A. Introduction B. Components C. Clocks D. Tools 5. Geolocation 6. Conclusion

-

4A. Flooding: Methods

FriedmanTimurTeixeiraRenataPart 4. Bandwidth 4.1 Introduction 4.2 Definitions of bandwidth metrics A. The basics B. Limitations 4.3 End-to-end measurement approaches 4.4 Flooding A. Methods B. Example tools 4.5

-

3. Interface counts

FriedmanTimurTeixeiraRenataPart 5. Traffic Measurements 5.1 Introduction 5.2 Packet Capture A. End systems B. Network 5.3 Interface counts 5.4 Flow capture 5.5 Traffic matrix 5.6 Anonymization of packet traces 5

-

6. Conclusion

FriedmanTimurTeixeiraRenataPart 3: Connectivity, losses, latency, and geolocation 1. Introduction 2. Connectivity 3. Losses 4. Latency A. Introduction B. Components C. Clocks D. Tools 5. Geolocation 6. Conclusion

-

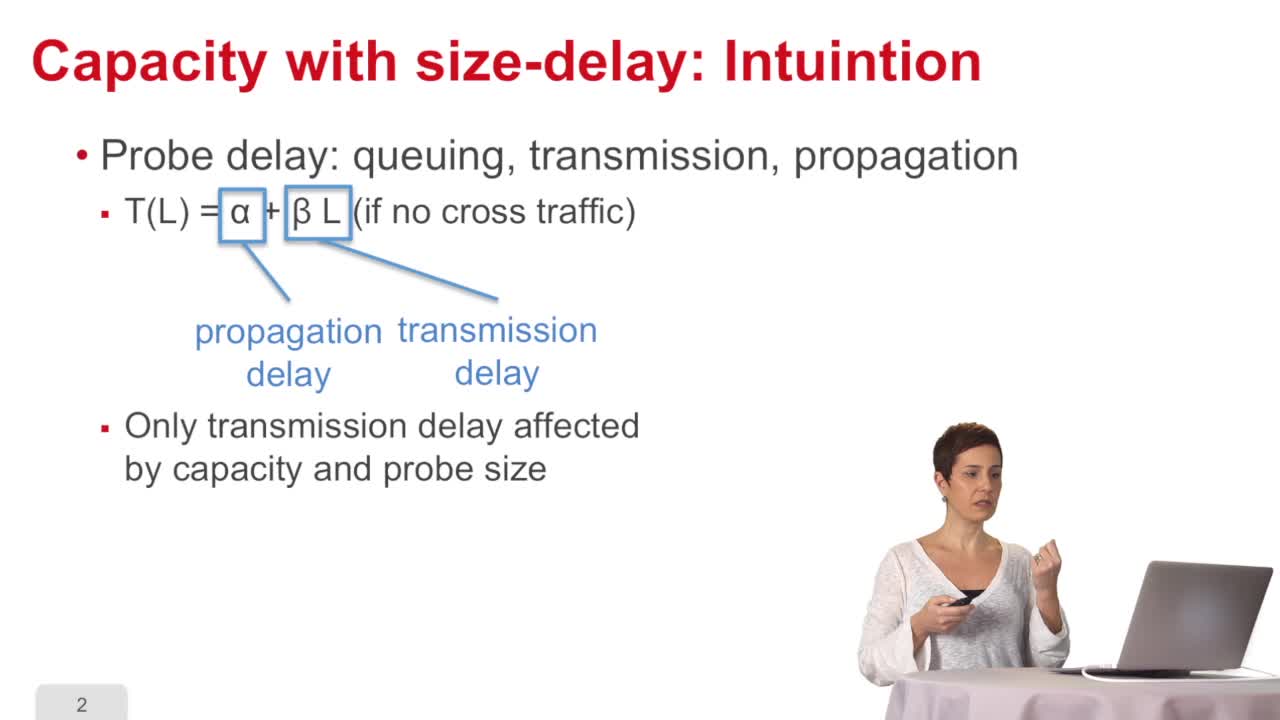

5B. Advanced probing: Size-delay and self-induced congestion

FriedmanTimurTeixeiraRenataPart 4. Bandwidth 4.1 Introduction 4.2 Definitions of bandwidth metrics A. The basics B. Limitations 4.3 End-to-end measurement approaches 4.4 Flooding A. Methods B. Example tools 4.5

-

6. Anonymization of packet traces

FriedmanTimurTeixeiraRenataPart 5. Traffic Measurements 5.1 Introduction 5.2 Packet Capture A. End systems B. Network 5.3 Interface counts 5.4 Flow capture 5.5 Traffic matrix 5.6 Anonymization of packet traces 5

-

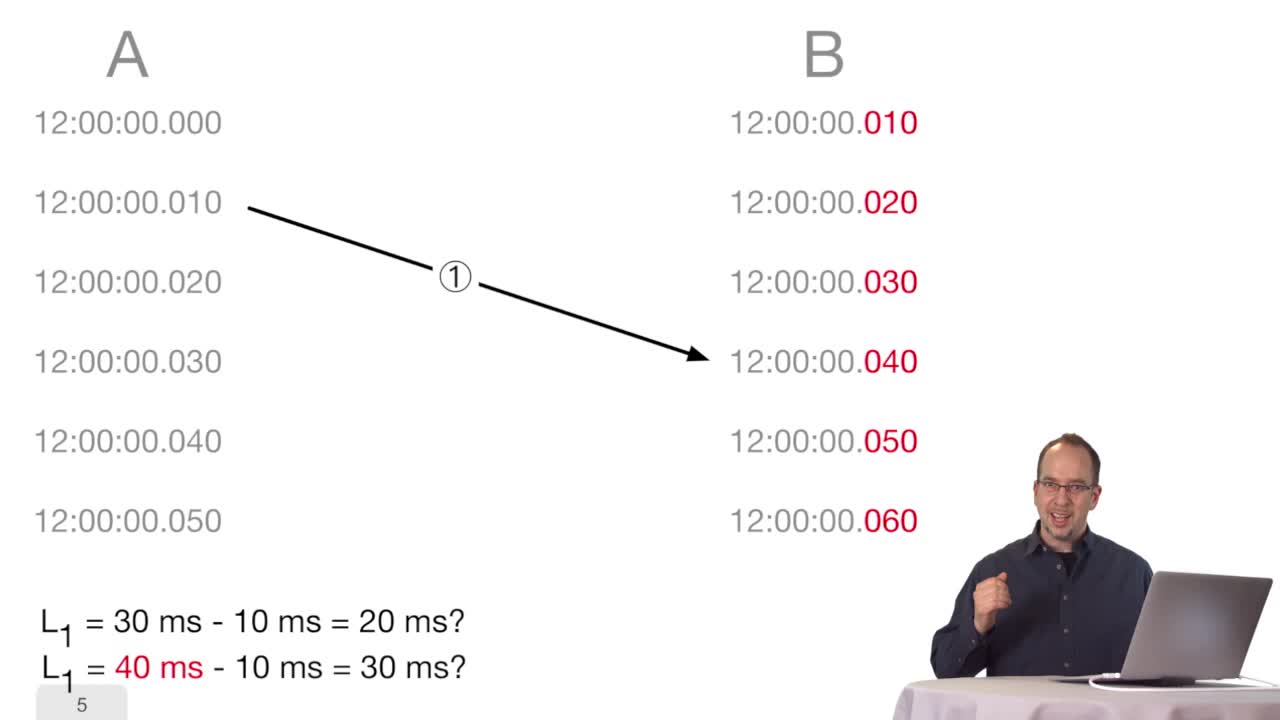

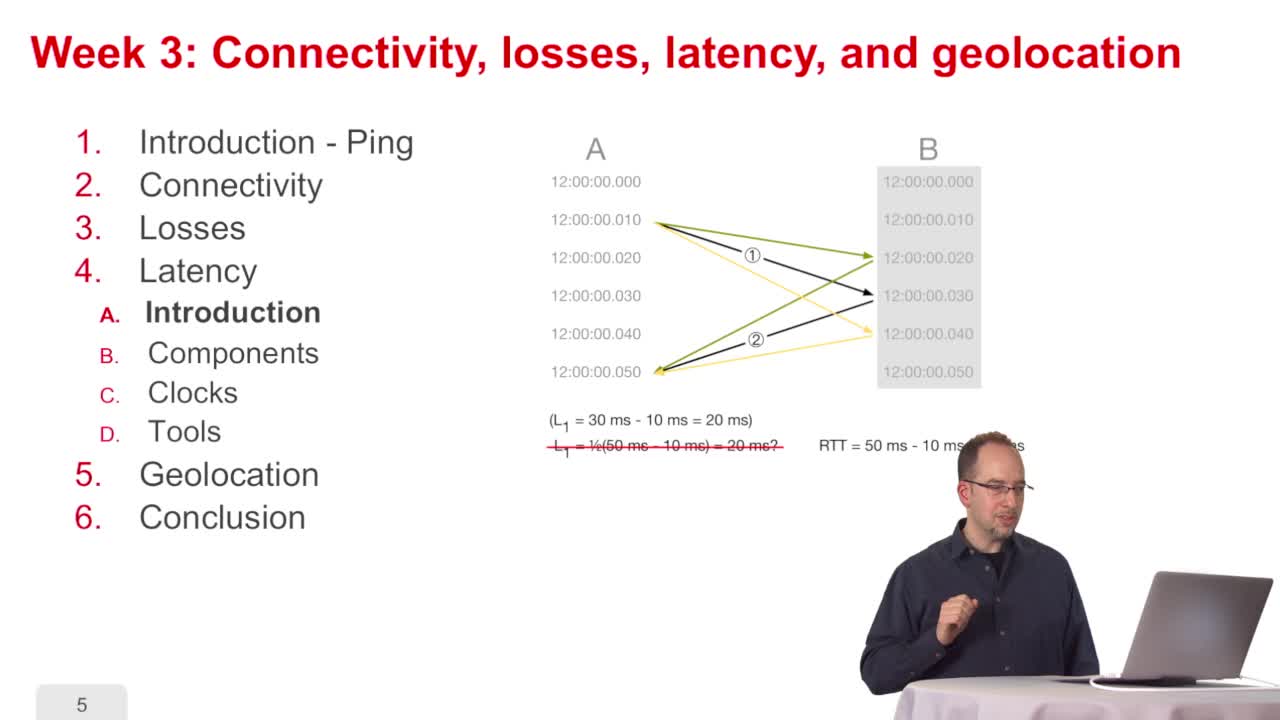

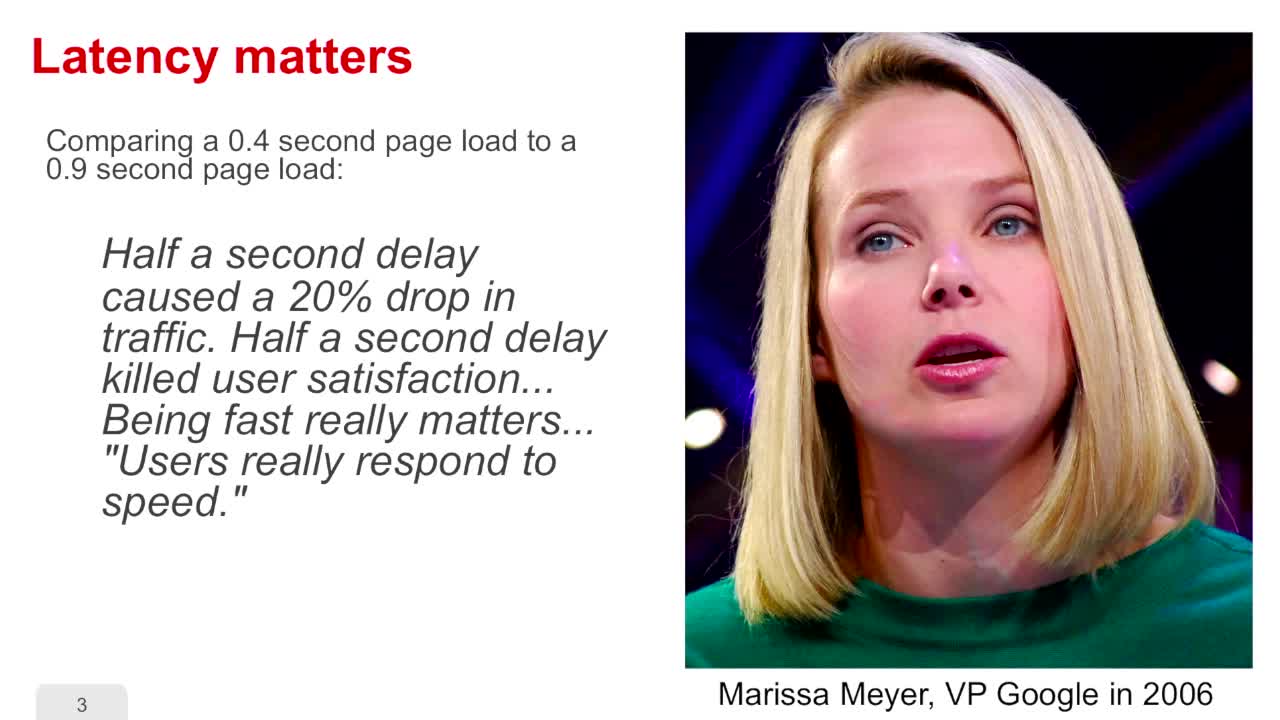

4A. Latency - Introduction

FriedmanTimurTeixeiraRenataPart 3: Connectivity, losses, latency, and geolocation 1. Introduction 2. Connectivity 3. Losses 4. Latency A. Introduction B. Components C. Clocks D. Tools 5. Geolocation 6. Conclusion

Sur le même thème

-

Le rôle du design dans la conception d'un numérique frugal

MaudetNolwennNolwenn Maudet, Maître de conférences à l'Université de Strasbourg, nous parle du rôle du design dans la conception d'un numérique frugal.

-

Internet et l’intelligence collective : quand le virtuel nous connecte

TuncerDaphnéDans cette vidéo, tournée à l'occasion de la Fête de la Science 2025, Daphné Tuncer, chercheuse au laboratoire Ville Mobilité Transport (LVMT) nous présente ses recherches sur la face cachée d

-

Participation et citoyenneté en régime numérique : vers de nouvelles dynamiques de recherche ? Vidé…

BoutéÉdouardMabiClémentLupoviciRaphaëlMichelLouiseDilé-ToustouJulesAubertRomainMobilisées en politique depuis plusieurs décennies (Vedel, 2006), les technologies de l’information et de la communication numérique (TICN), et notamment internet et le web connaissent au tournant des

-

Participation et citoyenneté en régime numérique : vers de nouvelles dynamiques de recherche ? Vide…

BoutéÉdouardDespontin LefèvreIrèneMabiClémentLupoviciRaphaëlMichelLouiseMobilisées en politique depuis plusieurs décennies (Vedel, 2006), les technologies de l’information et de la communication numérique (TICN), et notamment internet et le web connaissent au tournant des

-

L'art contemporain en temps de confinement

GirelSylviaLe 14 mars 2020 tous les lieux d’exposition sont sommés par décret de fermer leurs portes. L’art contemporain n’y échappe pas et comme la majorité des secteurs d’activités en France ce sera plusieurs

-

Controverses et médiatisation autour du halal

RigoniIsabelleSéance : Controverses et médiatisation " Vous avez dit halal ? " Normativités islamiques, mondialisation et sécularisation Colloque international, 7-8 novembre 2013, IISMM-EHESS, Salle Claude Lévi

-

Contourner la frontière par la toile. La fabrique d’un territoire communautaire par les nouvelles t…

MerzaEleonorePalestiniens et Israéliens deux décennies après Oslo : anatomie, vécus et mouvements d'une séparation Colloque du 17, 18 et 19 Février 2011, Maison méditerranéenne des sciences de l'homme, Aix-en

-

-

[COLLOQUE] FrenchTech Grande Provence and LIAvignon : L’IA de demain

FESTIVAL de L’intelligence Artificielle le 18 et 19 Novembre2021

-

[COLLOQUE] Festival de l’intelligence artificielle Avignon 2021 table ronde 1

FESTIVAL de L’intelligence Artificielle le 18 et 19 Novembre 2021

-

[COLLOQUE] Festival de l’intelligence artificielle Avignon 2021 - Les assistants personnels vocaux,…

FESTIVAL de L’intelligence Artificielle le 18 et 19 Novembre 2021. Table ronde 3. Les assistants personnels vocaux, généralistes ou spécifiques ? Jusqu’où personnaliser les services ?

-

[COLLOQUE] Festival de l’intelligence artificielle Avignon 2021 introduction

FESTIVAL de L’intelligence Artificielle le 18 et 19 Novembre2021

![[COLLOQUE] FrenchTech Grande Provence & LIAvignon : L’IA de demain](https://vod.canal-u.tv/videos/media/images/universite_d_avignon_et_des_pays_de_vaucluse/.colloque.frenchtech.grande.provence.liavignon.l.ia.de.demain_64813/vignette.jpg)

![[COLLOQUE] Festival de l’intelligence artificielle Avignon 2021 table ronde 1](https://vod.canal-u.tv/videos/media/images/universite_d_avignon_et_des_pays_de_vaucluse/.colloque.festival.de.l.intelligence.artificielle.avignon.2021_64135/vignette.jpg)

![[COLLOQUE] Festival de l’intelligence artificielle Avignon 2021 table ronde 3](https://vod.canal-u.tv/videos/media/images/universite_d_avignon_et_des_pays_de_vaucluse/.colloque.festival.de.l.intelligence.artificielle.avignon.2021.table.ronde.3_64809/vignette.jpg)

![[COLLOQUE] Festival de l’intelligence artificielle Avignon 2021 introduction](https://vod.canal-u.tv/videos/media/images/universite_d_avignon_et_des_pays_de_vaucluse/.colloque.festival.de.l.intelligence.artificielle.avignon.2021.introduction_64815/vignette.jpg)