Notice

Pierre MOEGLIN - 3

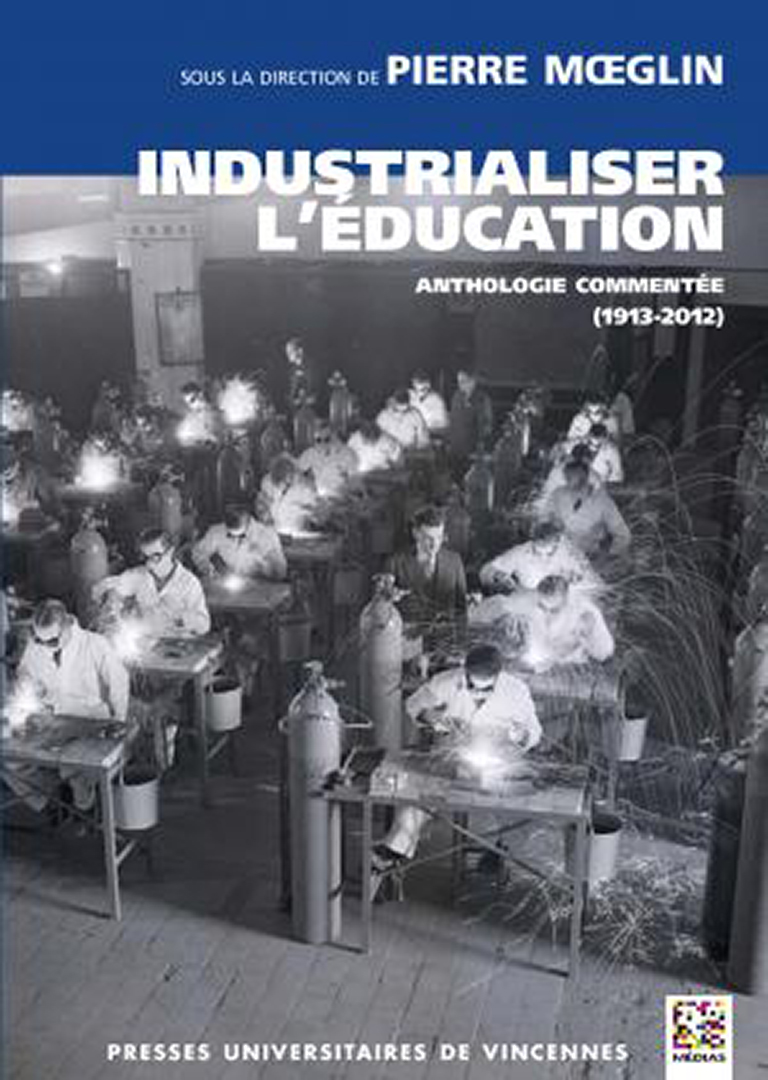

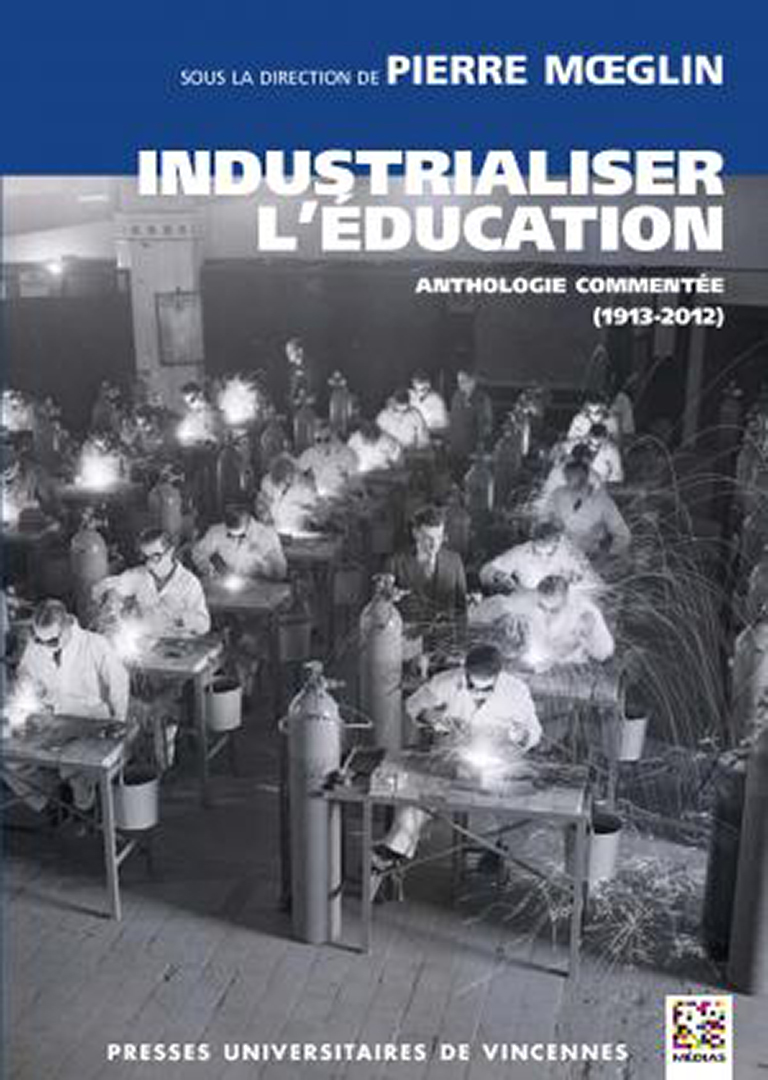

- document 1 document 2 document 3

- niveau 1 niveau 2 niveau 3

Descriptif

Pierre Mœglin

Pierre Mœglin est à l’origine, en 1991, avec Élisabeth Fichez, du Sif, qu’il anime depuis cette date.

Ses recherches portent en parallèle sur les industries éducatives et l’industrialisation de l’éducation, d’une part, et sur les industries culturelles et les industries créatives, d’autre part. Il est ancien élève de l’École normale supérieure de la rue d’Ulm, agrégé de Lettres classiques, titulaire d’un doctorat d’État (sous la direction de B. Miège), professeur de sciences de l’Information et de la Communication, chercheur au LabSic, (Université Paris XIII) et à la Maison des sciences de l’Homme Paris Nord qu’il a créée et dirigée pendant treize ans. Il est co-rédacteur en chef de Distances et médiations des Savoirs. Depuis 2014, il est membre senior de l’Institut Universitaire de France, où il est titulaire de la chaire « Industries culturelles, industries créatives ».

La liste de ses publications récentes est consultable à l’adresse suivante : http://labsic.univ-paris13.fr/index.php/moeglin-pierre

Consulter les publications de Pierre Mœglin sur HAL

Pour en savoir plus :

https://2if.hypotheses.org/partenaires-du-gis/sif-seminaire-industrialisation-de-la-formation

Intervention / Responsable scientifique

Dans la même collection

-

Pierre MOEGLIN - 2

MoeglinPierrePierre Mœglin Pierre Mœglin est à l’origine, en 1991, avec Élisabeth Fichez, du Sif, qu’il anime depuis cette date. Ses recherches portent en parallèle sur les industries éducatives et l

-

Pierre MOEGLIN - 1

MoeglinPierrePierre Mœglin Pierre Mœglin est à l’origine, en 1991, avec Élisabeth Fichez, du Sif, qu’il anime depuis cette date. Ses recherches portent en parallèle sur les industries éducatives et l

Avec les mêmes intervenants et intervenantes

-

L'industrialisation de l'éducation - 1

ThibaultFrançoiseMoeglinPierreL’industrialisation de l’éducation 01- accueil, Introduction de la journée d’études Françoise THIBAULT et Pierre MŒGLIN

-

L'industrialisation de l'éducation - 2

TremblayGaëtanMoeglinPierreL’industrialisation de l’éducation 1ère table ronde : Un cadre théorique pour appréhender les phénomènes d’industrialisation de la formation ? (animée par Gaëtan TREMBLAY et Pierre MŒGLIN)

-

Pierre MOEGLIN - 1

MoeglinPierrePierre Mœglin Pierre Mœglin est à l’origine, en 1991, avec Élisabeth Fichez, du Sif, qu’il anime depuis cette date. Ses recherches portent en parallèle sur les industries éducatives et l

-

Pierre MOEGLIN - 2

MoeglinPierrePierre Mœglin Pierre Mœglin est à l’origine, en 1991, avec Élisabeth Fichez, du Sif, qu’il anime depuis cette date. Ses recherches portent en parallèle sur les industries éducatives et l

-

(Re) créer le monde - 19 mai - Création : origines, sens et mythologie / Qui a créé la création

MoeglinPierreThibaultFrançoiseJeudi 19 mai - Philharmonie, salle de conférence 9h30 Création : origines, sens et mythologie : qui a créé la création par Pierre MOEGLIN

Sur le même thème

-

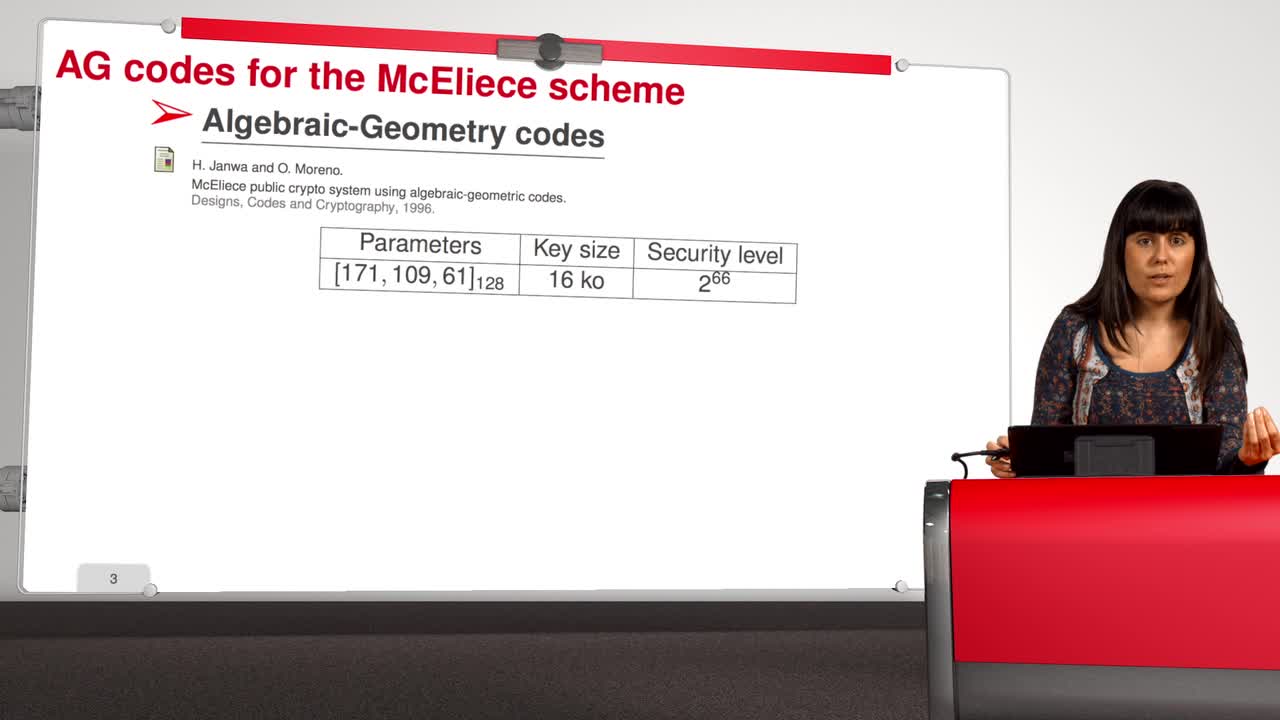

4.8. Attack against Algebraic Geometry codes

Marquez-CorbellaIreneSendrierNicolasFiniaszMatthieuIn this session, we will present an attack against Algebraic Geometry codes (AG codes). Algebraic Geometry codes is determined by a triple. First of all, an algebraic curve of genus g, then a n

-

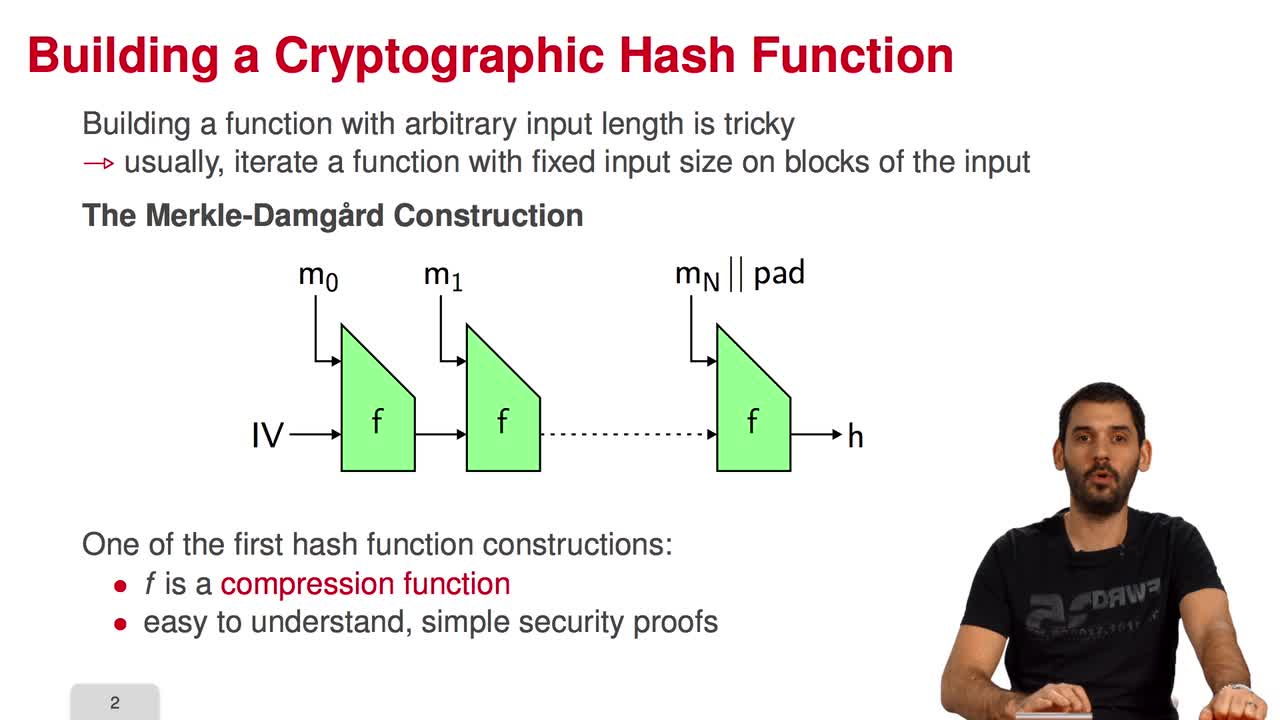

5.7. The Fast Syndrome-Based (FSB) Hash Function

Marquez-CorbellaIreneSendrierNicolasFiniaszMatthieuIn the last session of this week, we will have a look at the FSB Hash Function which is built using the one-way function we saw in the previous session. What are the requirements for a

-

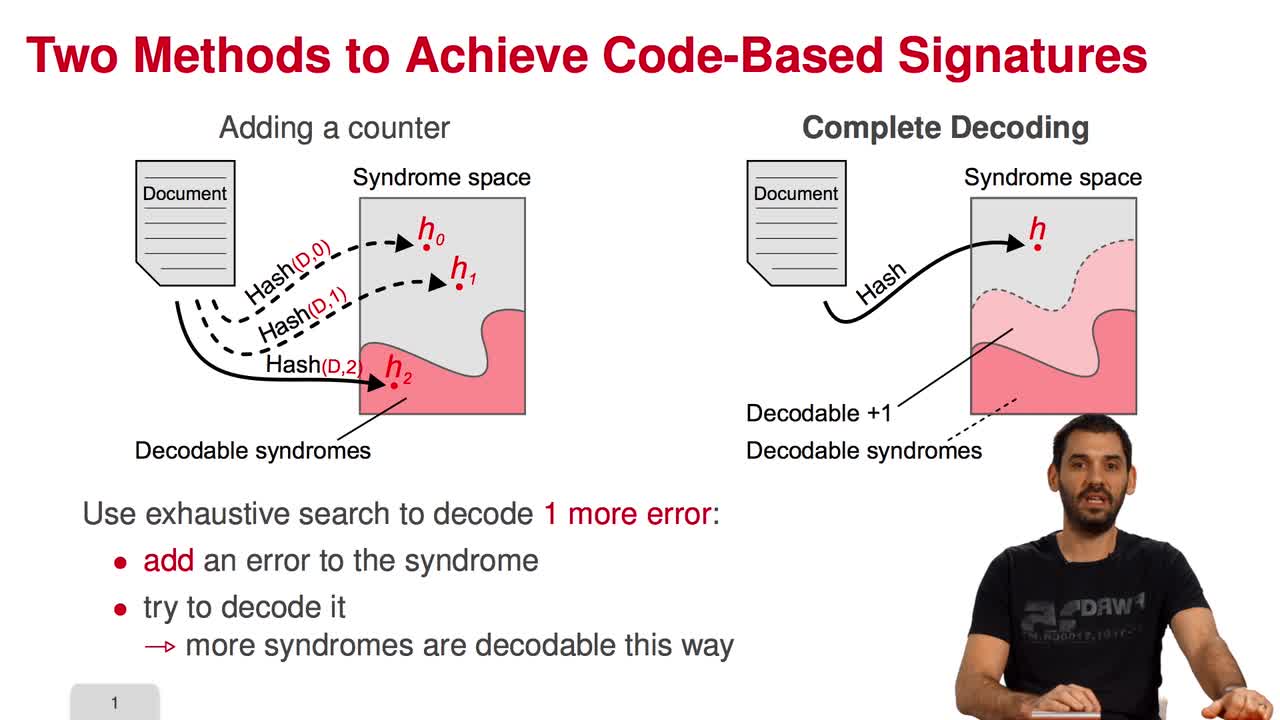

5.2. The Courtois-Finiasz-Sendrier (CFS) Construction

Marquez-CorbellaIreneSendrierNicolasFiniaszMatthieuIn this session, I am going to present the Courtois-Finiasz-Sendrier Construction of a code-based digital signature. In the previous session, we have seen that it is impossible to hash a document

-

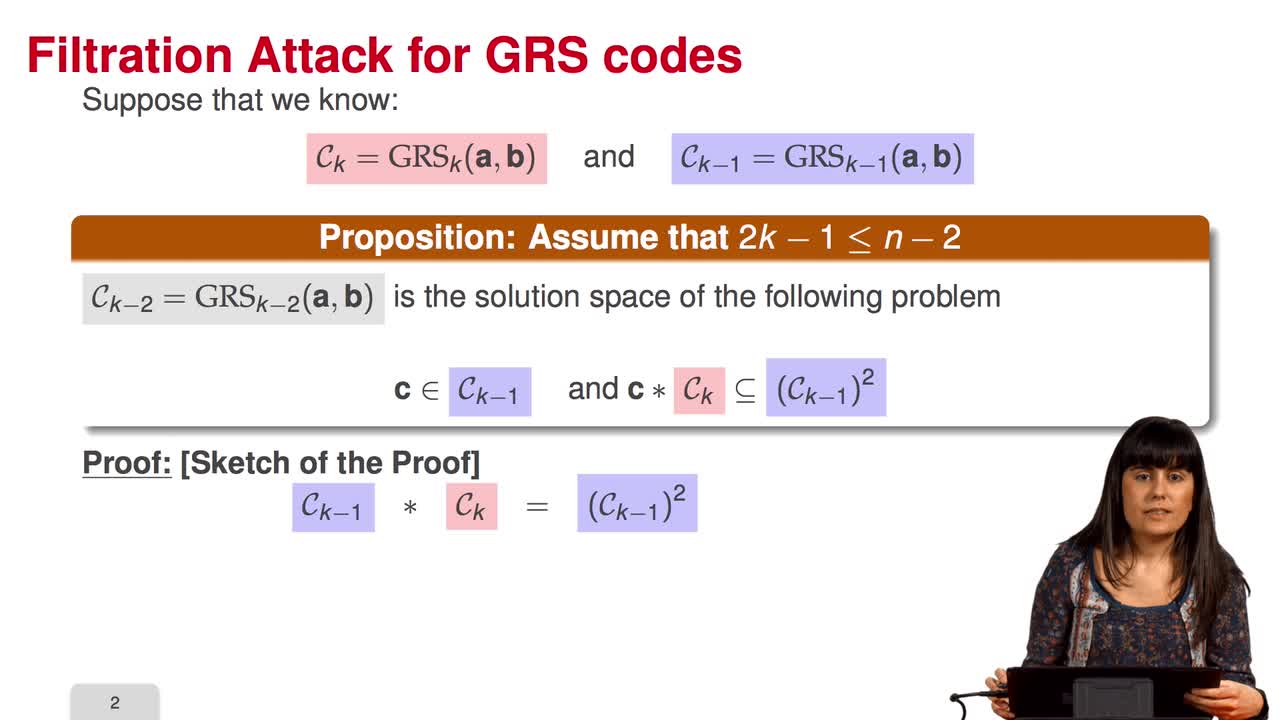

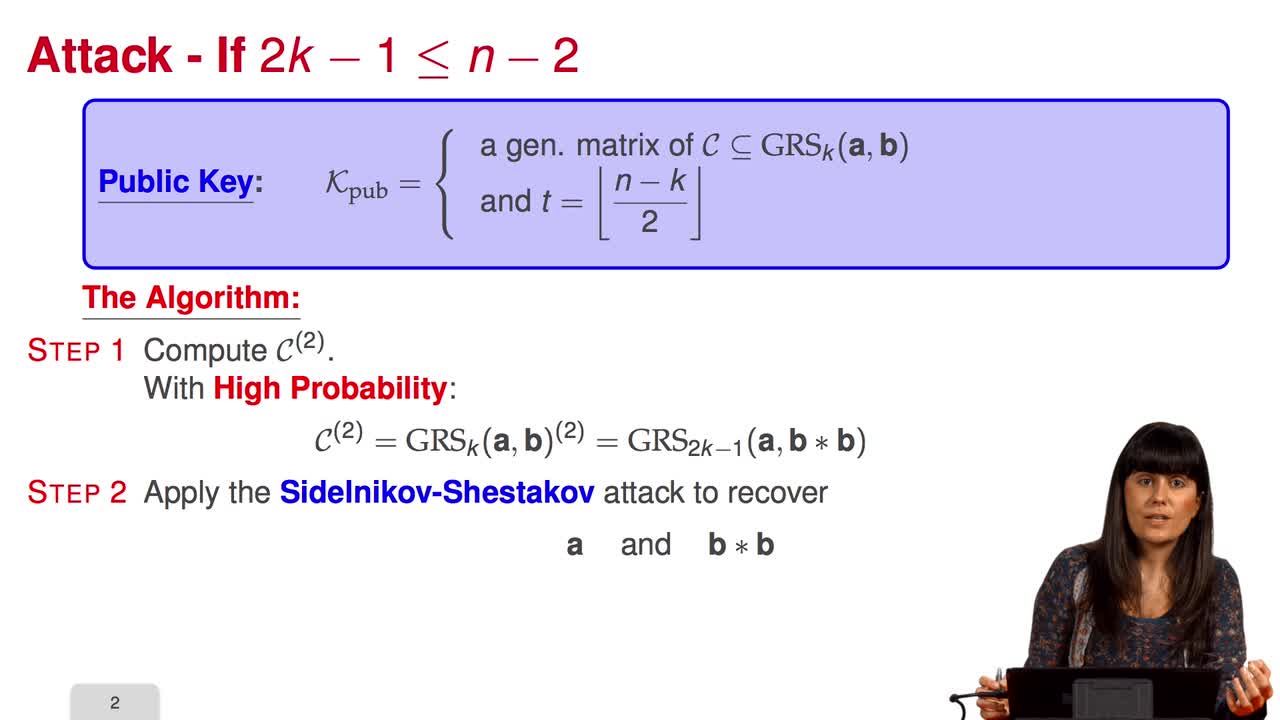

4.6. Attack against GRS codes

Marquez-CorbellaIreneSendrierNicolasFiniaszMatthieuIn this session we will discuss the proposal of using generalized Reed-Solomon codes for the McEliece cryptosystem. As we have already said, generalized Reed-Solomon codes were proposed in 1986 by

-

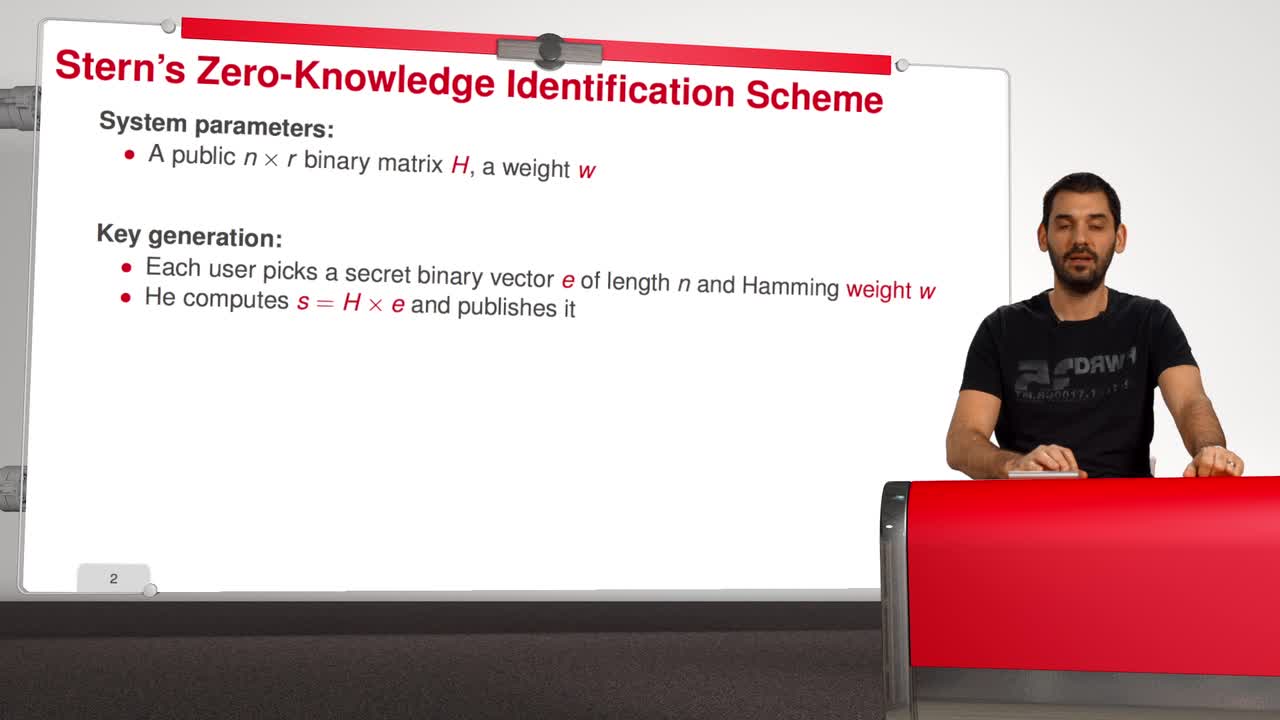

5.5. Stern’s Zero-Knowledge Identification Scheme

Marquez-CorbellaIreneSendrierNicolasFiniaszMatthieuIn this session, we are going to have a look at Stern’s Zero-Knowledge Identification Scheme. So, what is a Zero-Knowledge Identification Scheme? An identification scheme allows a prover to prove

-

4.9. Goppa codes still resist

Marquez-CorbellaIreneSendrierNicolasFiniaszMatthieuAll the results that we have seen this week doesn't mean that code based cryptography is broken. So in this session we will see that Goppa code still resists to all these attacks. So recall that

-

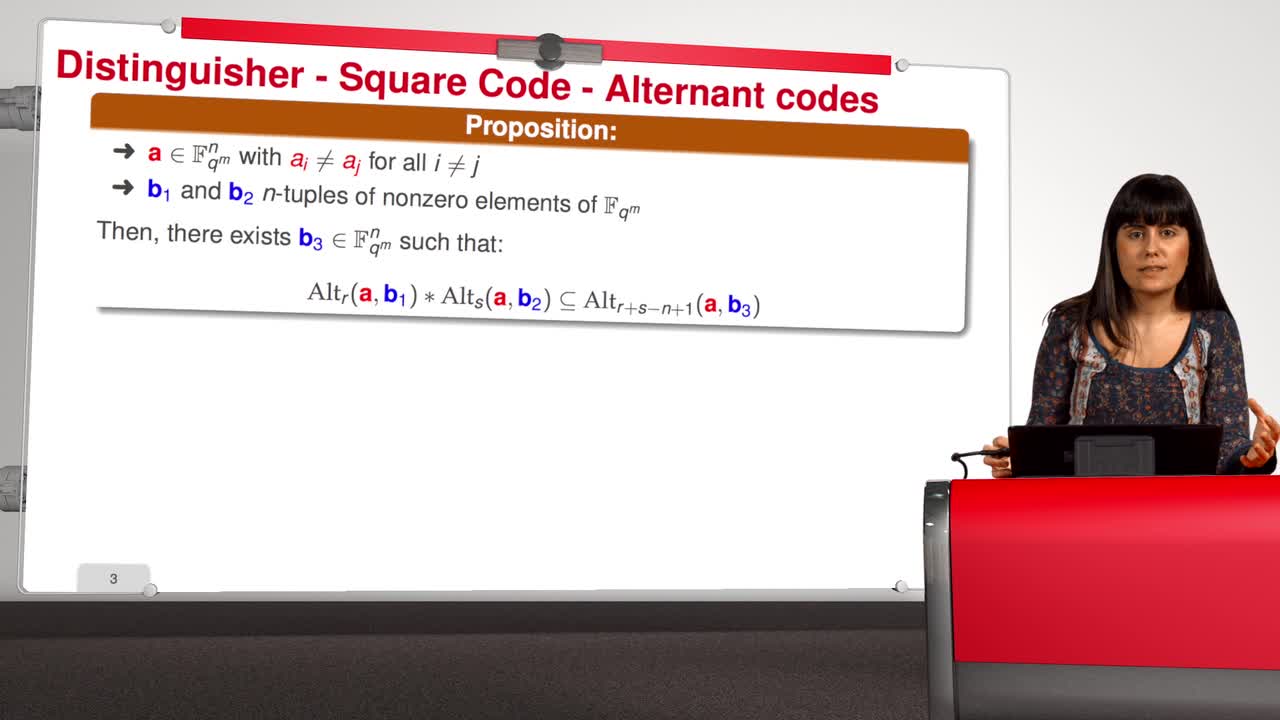

4.4. Attack against subcodes of GRS codes

Marquez-CorbellaIreneSendrierNicolasFiniaszMatthieuIn this session, we will talk about using subcodes of a Generalized Reed–Solomon code for the McEliece Cryptosystem. Recall that to avoid the attack of Sidelnikov and Shestakov, Berger and

-

5.3. Attacks against the CFS Scheme

Marquez-CorbellaIreneSendrierNicolasFiniaszMatthieuIn this session, we will have a look at the attacks against the CFS signature scheme. As for public-key encryption, there are two kinds of attacks against signature schemes. First kind of attack is

-

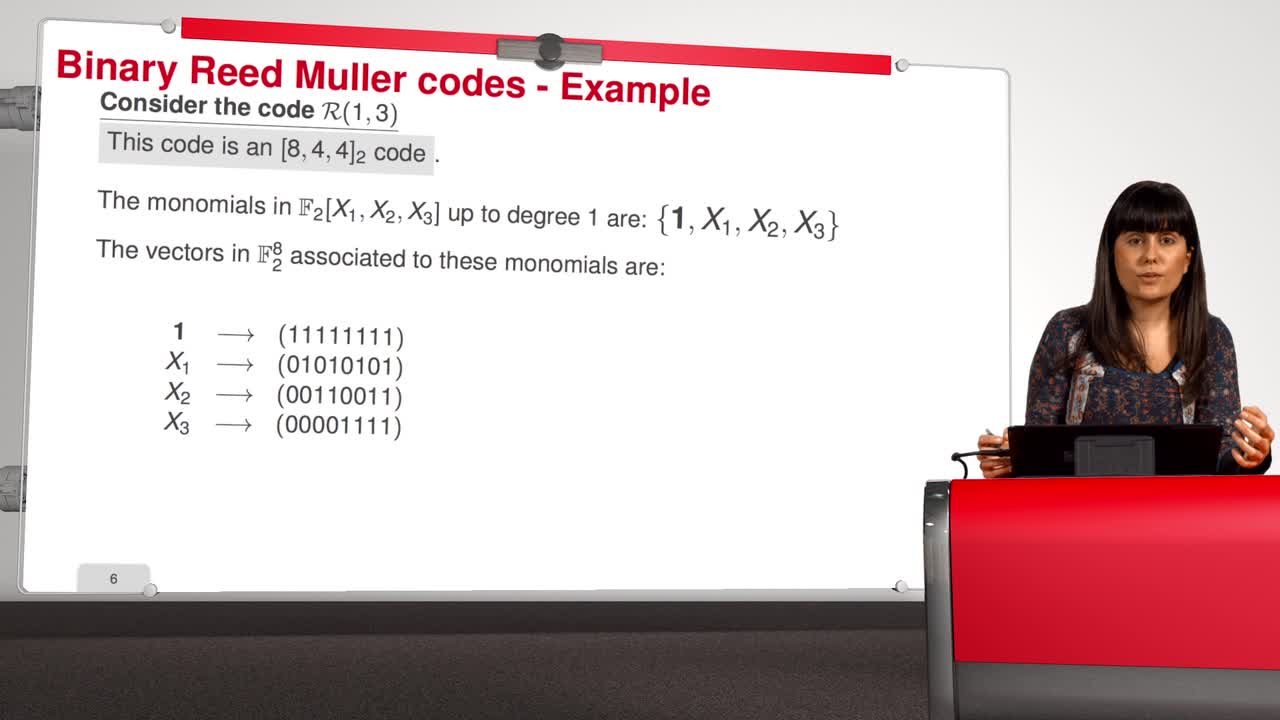

4.7. Attack against Reed-Muller codes

Marquez-CorbellaIreneSendrierNicolasFiniaszMatthieuIn this session, we will introduce an attack against binary Reed-Muller codes. Reed-Muller codes were introduced by Muller in 1954 and, later, Reed provided the first efficient decoding algorithm

-

5.6. An Efficient Provably Secure One-Way Function

Marquez-CorbellaIreneSendrierNicolasFiniaszMatthieuIn this session, we are going to see how to build an efficient provably secure one-way function from coding theory. As you know, a one-way function is a function which is simple to evaluate and

-

5.1. Code-Based Digital Signatures

Marquez-CorbellaIreneSendrierNicolasFiniaszMatthieuWelcome to the last week of this MOOC on code-based cryptography. This week, we will be discussing other cryptographic constructions relying on coding theory. We have seen how to do public key

-

4.5. Error-Correcting Pairs

Marquez-CorbellaIreneSendrierNicolasFiniaszMatthieuWe present in this session a general decoding method for linear codes. And we will see it in an example. Let C be a generalized Reed-Solomon code of dimension k associated to the pair (c, d). Then,