Notice

Les transactions : introduction

- document 1 document 2 document 3

- niveau 1 niveau 2 niveau 3

Descriptif

Dans cette première partie, nous allons étudier les transactions et la concurrence c'est à dire le fait qu'il y ait plusieurs transactions qui arrivent en même temps. On va commencer par expliquer ce qu'est le concept de transaction : il s'agit de nombreuses opérations qui sont regroupées ensemble pour permettre de passer d'un état cohérent de la base à un autre état cohérent. Puis je vais montrer quelques problèmes qui peuvent apparaître lorsque de nombreuses transactions se produisent en même temps en particulier lorsque ces opérations de plusieurs transactions s'intercalent les unes avec les autres. Un concept qui permet de régler ces problèmes s'appelle la sérialisabilité qu'on étudiera dans la troisième séquence ainsi que deux techniques pour assurer la sérialisabilité qui sont l'estampillage et le verrouillage à deux phases. Dans les deux dernières séquences du cours de cette partie, nous étudierons des concepts un petit plus avancés qui sont les degrés d'isolation dans les SGBD c'est à dire la manière dont sont implémentées ces problématiques de transaction ainsi que le verrouillage hiérarchique.

Intervention / Responsable scientifique

Thème

Documentation

Dans la même collection

-

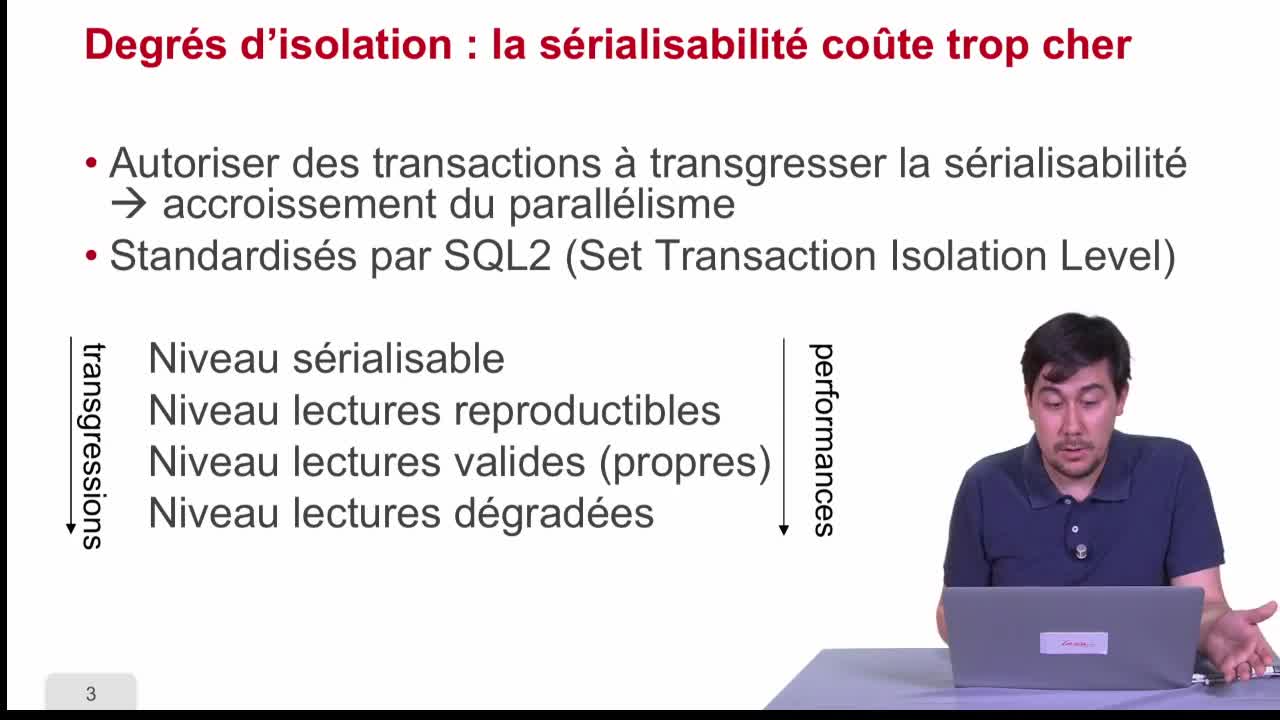

Degrés d'isolation dans les SGBD

AbiteboulSergeNguyenBenjaminRigauxPhilippeDans cette sixième séquence, nous allons nous intéresser au degré d'isolation dans les SGBD c'est-à-dire des manières d'accepter des transgressions sur le concept de serialisabilité en échange d'un

-

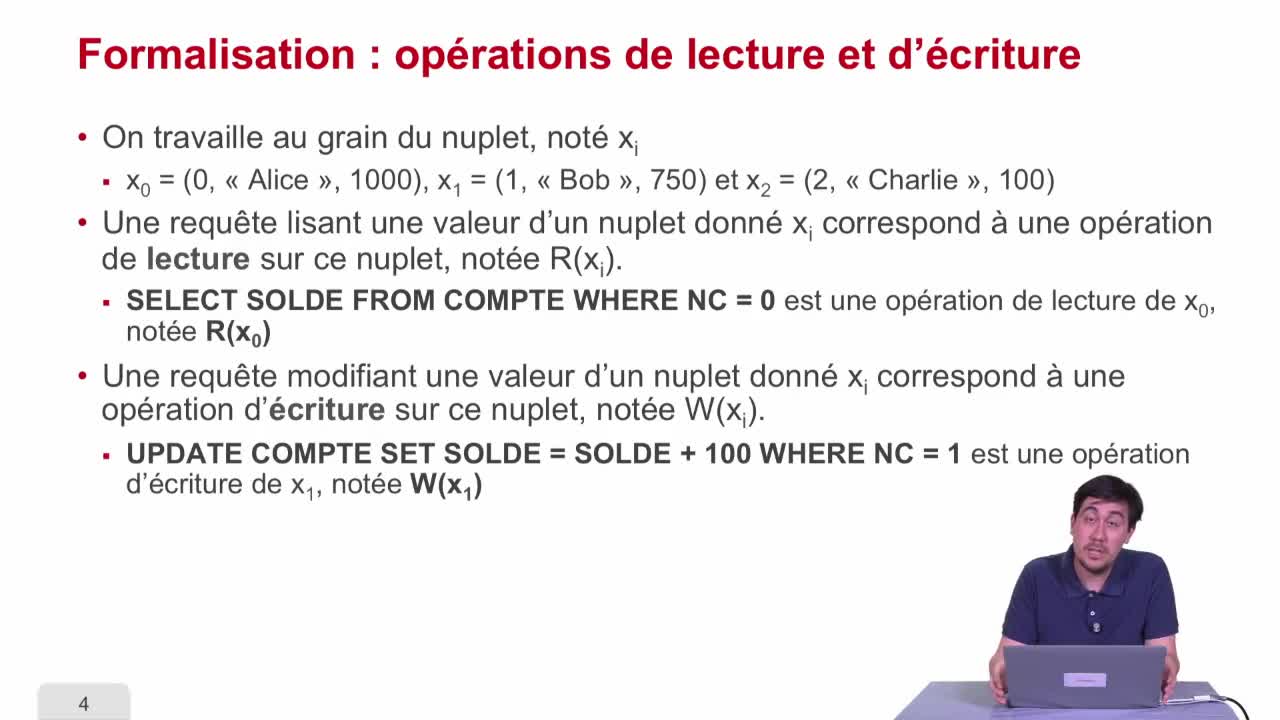

Sérialisabilité

AbiteboulSergeNguyenBenjaminRigauxPhilippeDans cette troisième séquence, nous nous intéressons maintenant au concept de sérialisabilité. On a vu précédemment qu'une transaction est une séquence d'opérations. Et lorsqu'on a de nombreuses

-

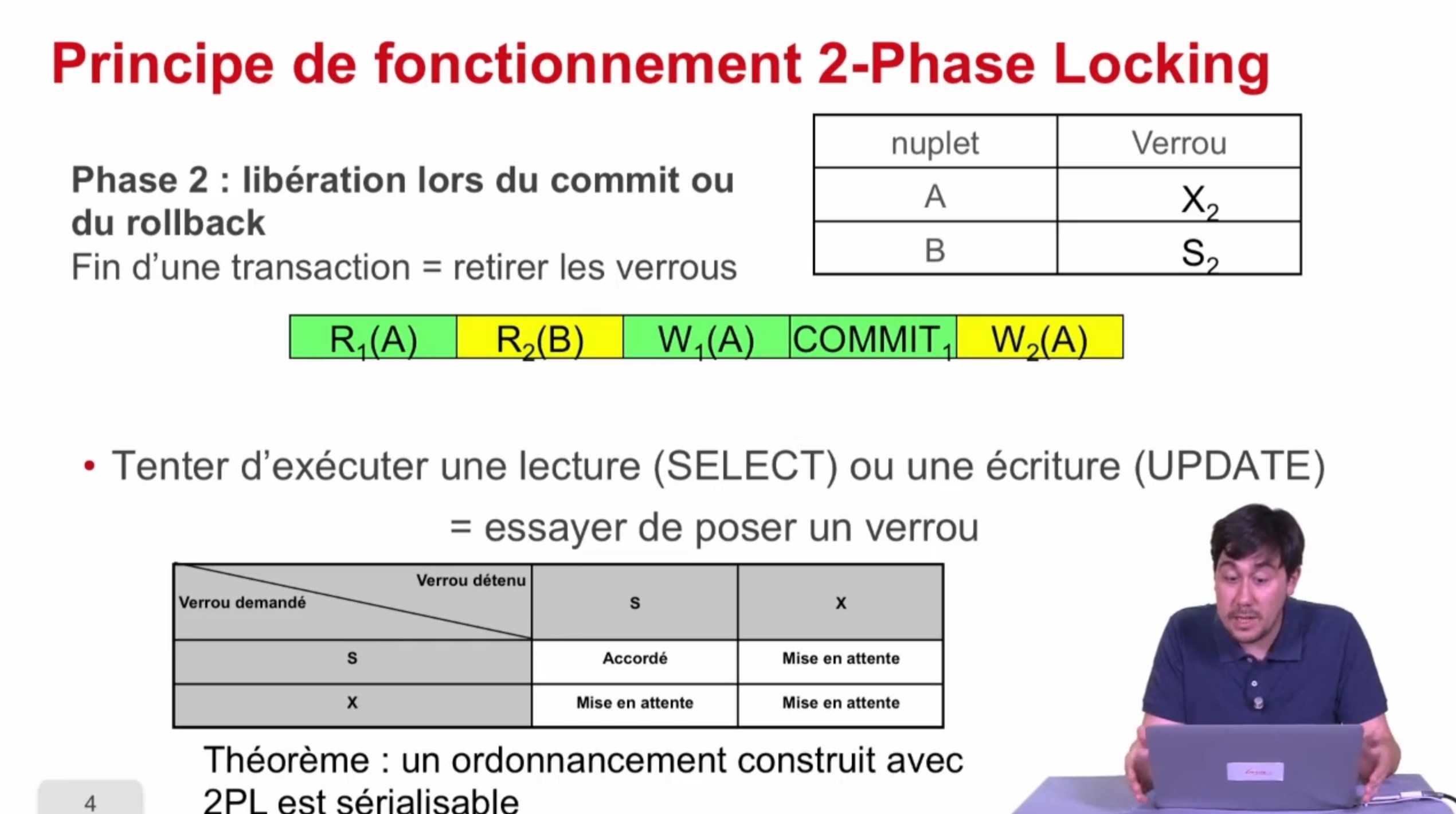

Verrouillage à 2 phases

AbiteboulSergeNguyenBenjaminRigauxPhilippeDans cette séquence, nous allons présenter une deuxième manière d'atteindre la sérialisabilité qui est le verrouillage à deux phases ou "two-phase locking" en anglais noté 2PL. En fait, ce qu'on a vu

-

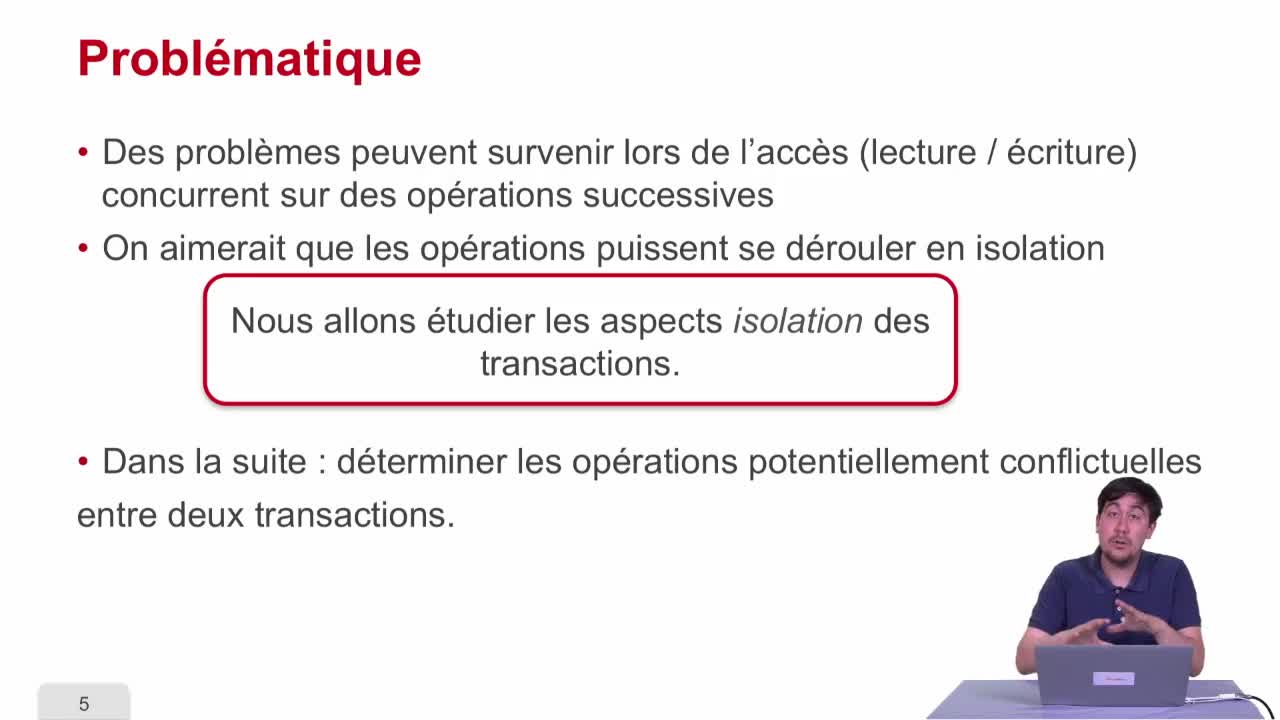

Les problèmes

AbiteboulSergeNguyenBenjaminRigauxPhilippeDans cette deuxième séquence, nous allons discuter des problèmes qui vont apparaitre lorsque de nombreuses transactions sont mises en concurrence. En effet, dans le cas général une base de données n

-

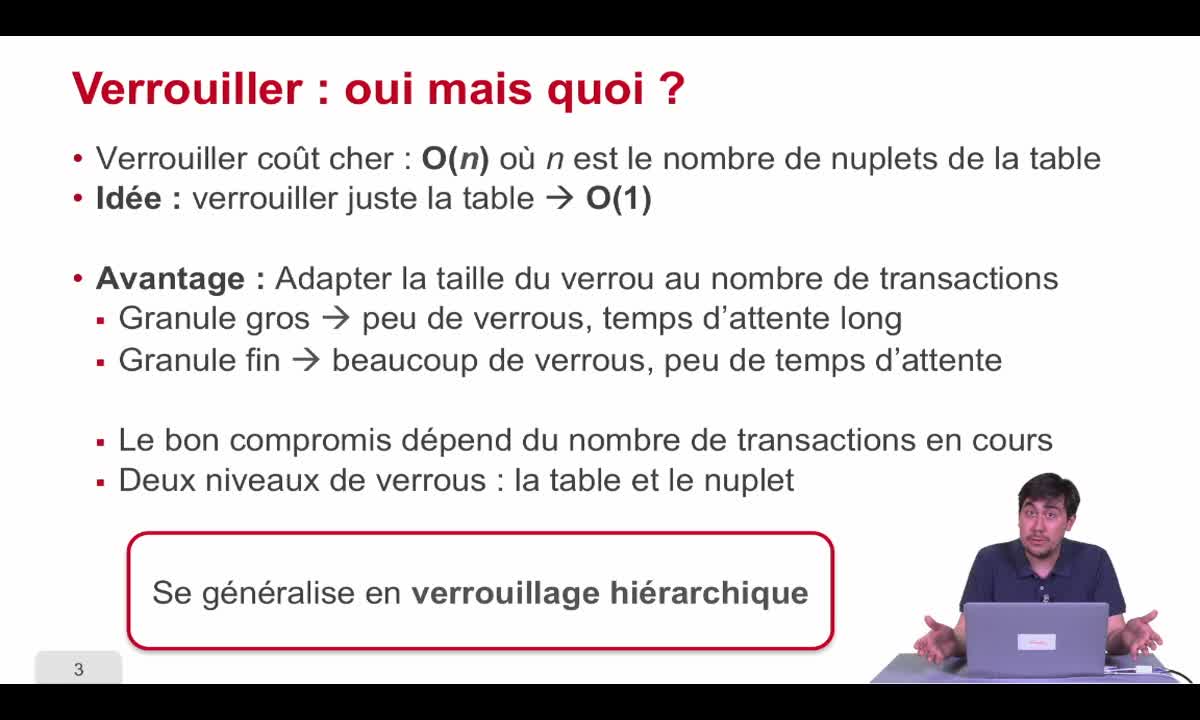

Verrouillage hiérarchique

AbiteboulSergeNguyenBenjaminRigauxPhilippeDans cette dernière séquence de la première partie, nous allons nous intéresser au verrouillage hiérarchique. C'était une autre manière d'améliorer les performances des transactions dans les bases de

-

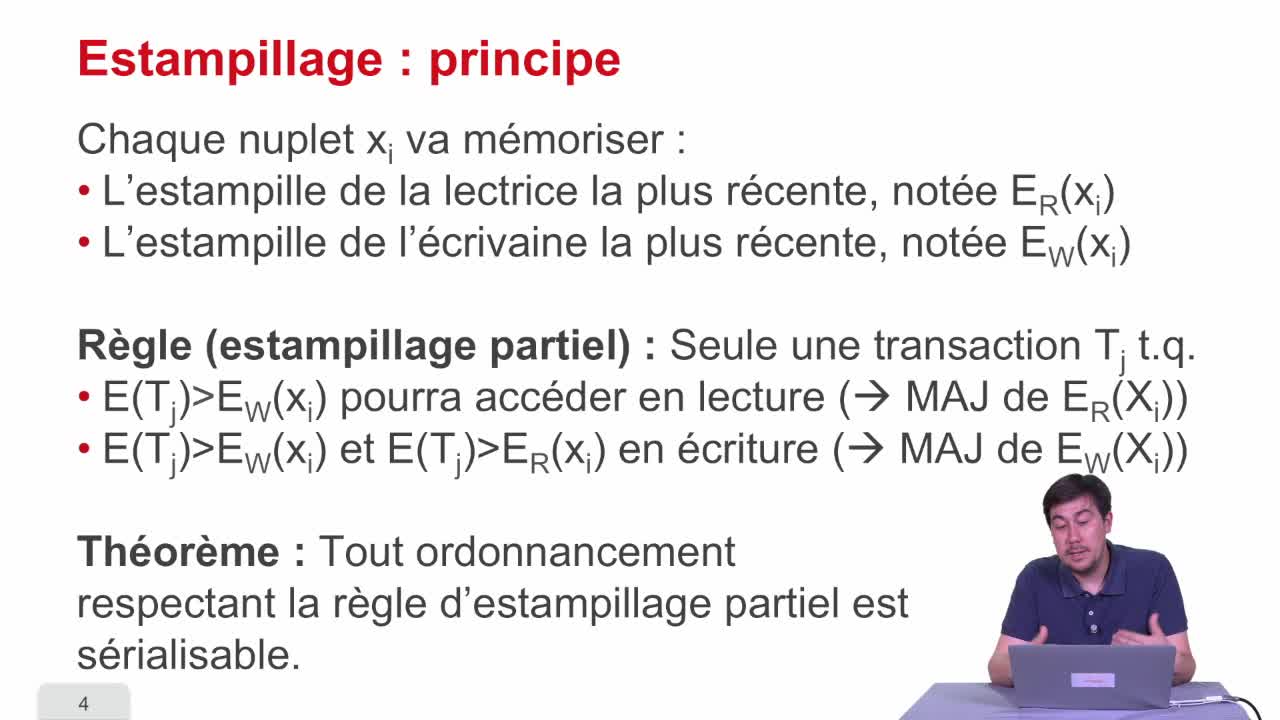

Estampillage

AbiteboulSergeNguyenBenjaminRigauxPhilippeDans cette quatrième séquence, nous allons présenter une technique pour atteindre la sérialisabilité des transactions qui est l'estampillage. Le principe est relativement simple : on va associer à

Avec les mêmes intervenants et intervenantes

-

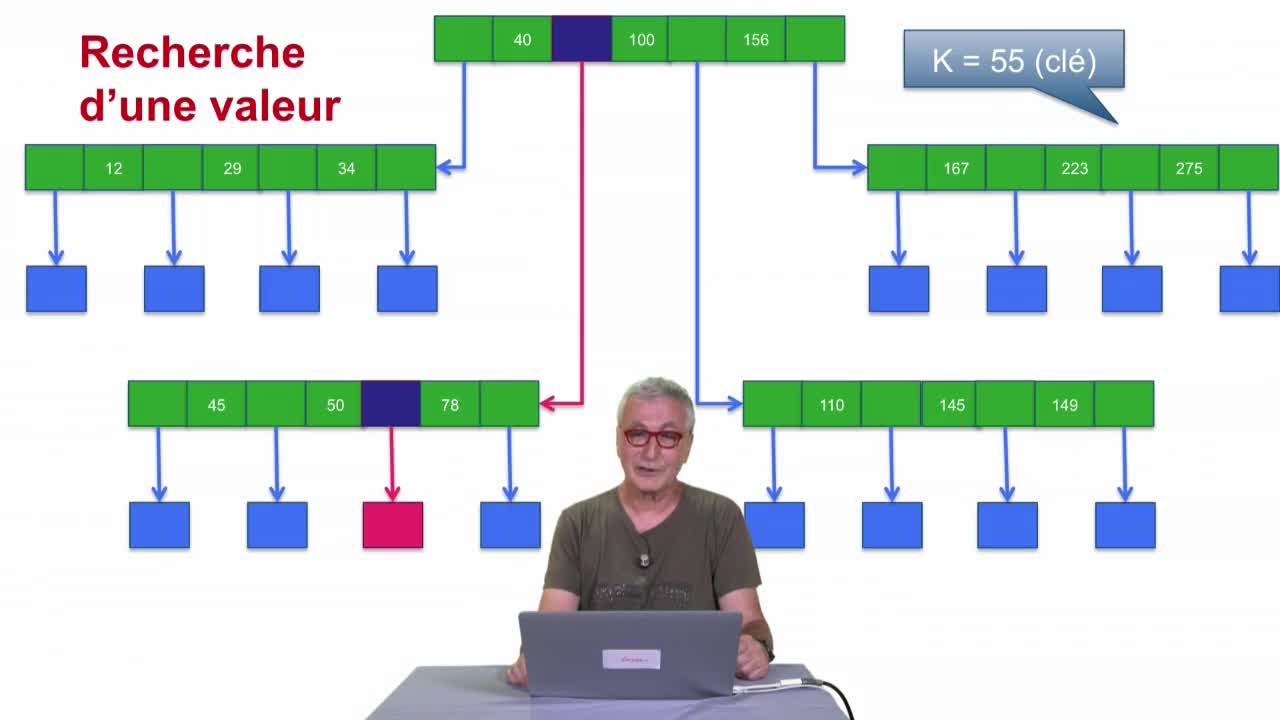

Arbre-B

AbiteboulSergeNguyenBenjaminRigauxPhilippeDans cette séquence, nous allons parler de l’arbre B dont je vous ai déjà parlé la séquence précédente. Le point de départ est très simple : on a coupé le fichier en blocs et pour certains blocs on a

-

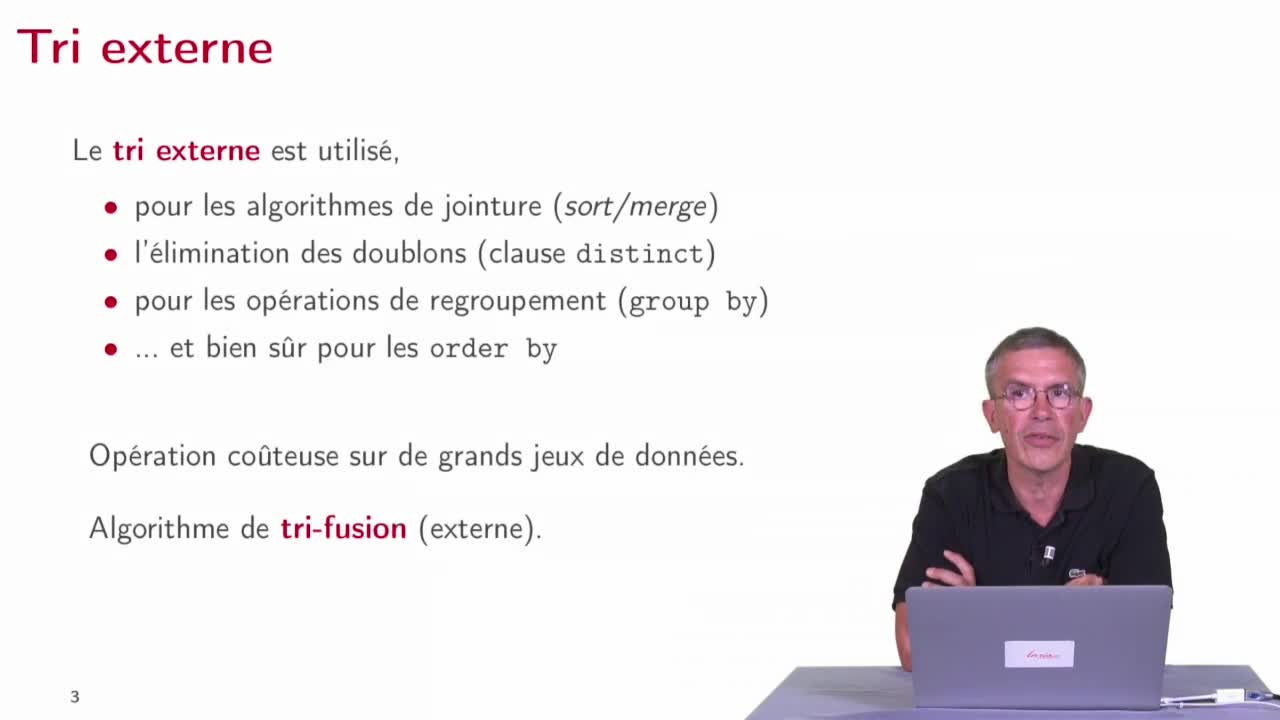

Tri et hachage

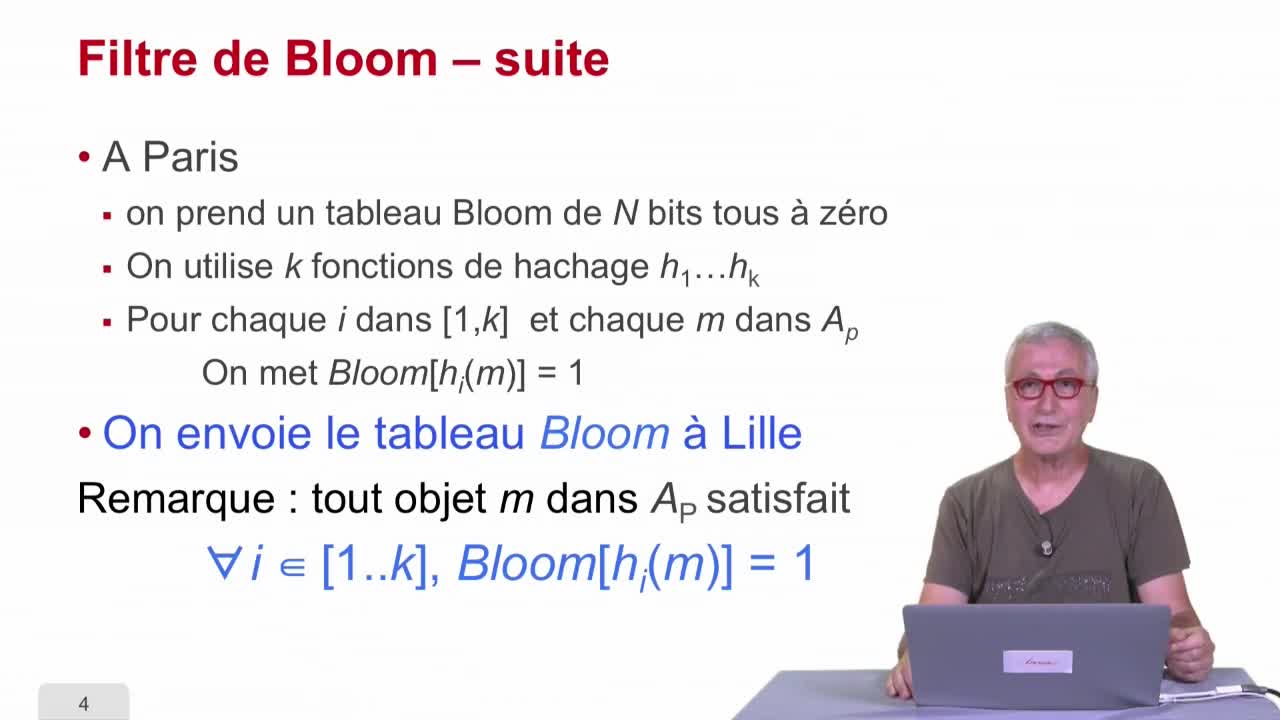

AbiteboulSergeNguyenBenjaminRigauxPhilippeDans cette cinquième séquence, nous allons commencer à étendre notre catalogue d'opérateurs, en examinant deux opérateurs très importants : le tri et le hachage. En fait dans cette séquence, on va

-

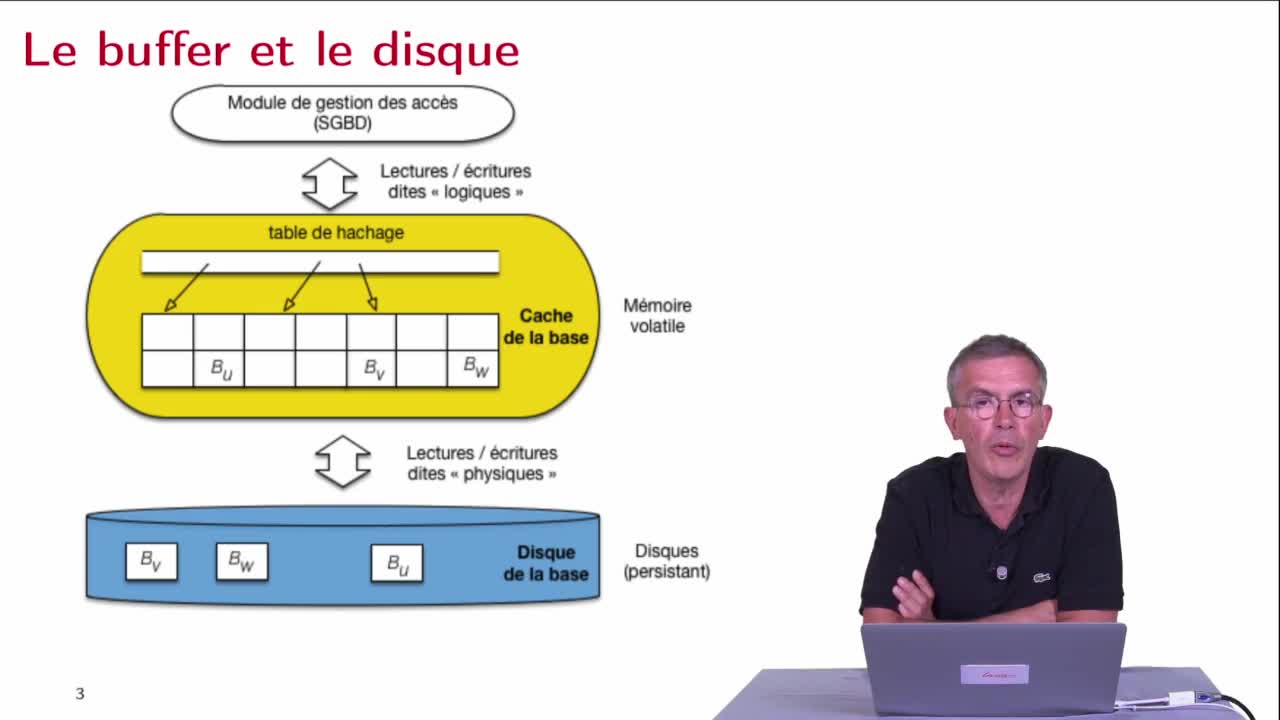

Lectures et écritures, buffer et disque

AbiteboulSergeNguyenBenjaminRigauxPhilippeDans cette deuxième séquence, pour essayer de bien comprendre ce qu'implique une panne, on va revoir de manière assez détaillée les échanges entre les différents niveaux de mémoire précédemment

-

Réplication

AbiteboulSergeNguyenBenjaminRigauxPhilippeDans cette cinquième séquence, nous allons étudier la réplication. L'idée à retenir : la raison essentielle à la réplication c'est la fiabilité.

-

Degrés d'isolation dans les SGBD

AbiteboulSergeNguyenBenjaminRigauxPhilippeDans cette sixième séquence, nous allons nous intéresser au degré d'isolation dans les SGBD c'est-à-dire des manières d'accepter des transgressions sur le concept de serialisabilité en échange d'un

-

Multi-hachage

AbiteboulSergeNguyenBenjaminRigauxPhilippeDans cette dernière séquence de le deuxième partie, nous allons parler du multi-hachage.

-

Contrôle d'accès : introduction

AbiteboulSergeNguyenBenjaminRigauxPhilippeDans cette quatrième partie, nous nous intéressons au contrôle d'accès qui est une problématique de sécurité d'accès à l'information. Nous allons commencer dans cette première séquence par présenter

-

Algorithmes de reprise sur panne

AbiteboulSergeNguyenBenjaminRigauxPhilippeAvec le journal de transactions que nous avons présenté dans la séquence précédente, nous sommes maintenant en mesure d'avoir un algorithme de reprise sur panne qui est tout à fait robuste. Nous

-

Les problèmes

AbiteboulSergeNguyenBenjaminRigauxPhilippeDans cette deuxième séquence, nous allons discuter des problèmes qui vont apparaitre lorsque de nombreuses transactions sont mises en concurrence. En effet, dans le cas général une base de données n

-

Hiérarchie de mémoire

AbiteboulSergeNguyenBenjaminRigauxPhilippeDans cette deuxième séquence, nous allons considérer une technique très efficace qui est la hiérarchie de mémoire.

-

Opérateurs

AbiteboulSergeNguyenBenjaminRigauxPhilippeDans cette troisième séquence, nous allons commencer à étudier l’exécution des requêtes en se penchant sur le noyau des outils qu’on utilise qui sont les opérateurs dont les systèmes disposent pour

-

Modèle de contrôle d'accès obligatoire (MAC)

AbiteboulSergeNguyenBenjaminRigauxPhilippeDans cette quatrième et dernière séquence sur le contrôle d'accès, nous allons voir le contrôle d'accès obligatoire ou Mandatory access control (MAC) en anglais.