Notice

Fragmentation

- document 1 document 2 document 3

- niveau 1 niveau 2 niveau 3

Descriptif

Dans cette troisième séquence, on va parler de fragmentation.

Intervention / Responsable scientifique

Thème

Documentation

Dans la même collection

-

Conclusion : cinq tendances

AbiteboulSergeNguyenBenjaminRigauxPhilippeDans cette dernière séquence du cours, nous allons examiner des tendances des bases de données distribuées.

-

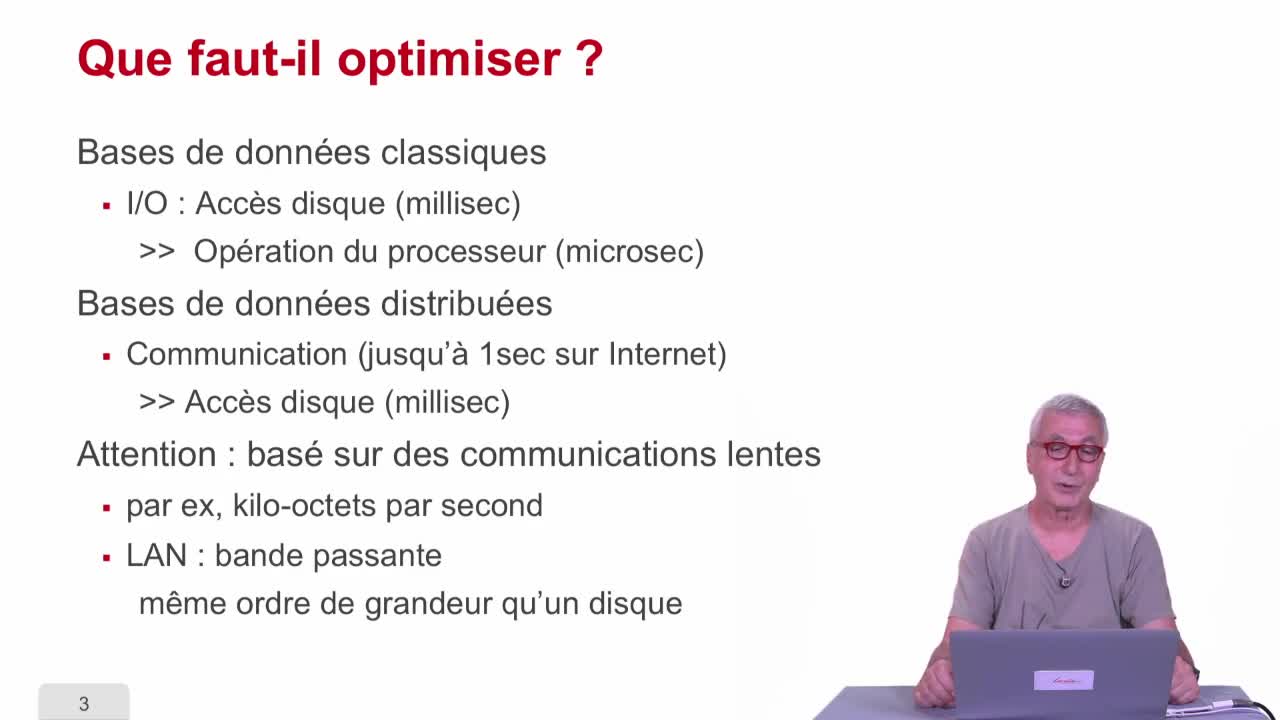

Optimisation de requête

AbiteboulSergeNguyenBenjaminRigauxPhilippeDans cette séquence, on va parler d'optimisation de requête, on va montrer comment toutes les techniques d'optimisation de requête qui avaient été développées dans le cas centralisé peuvent être

-

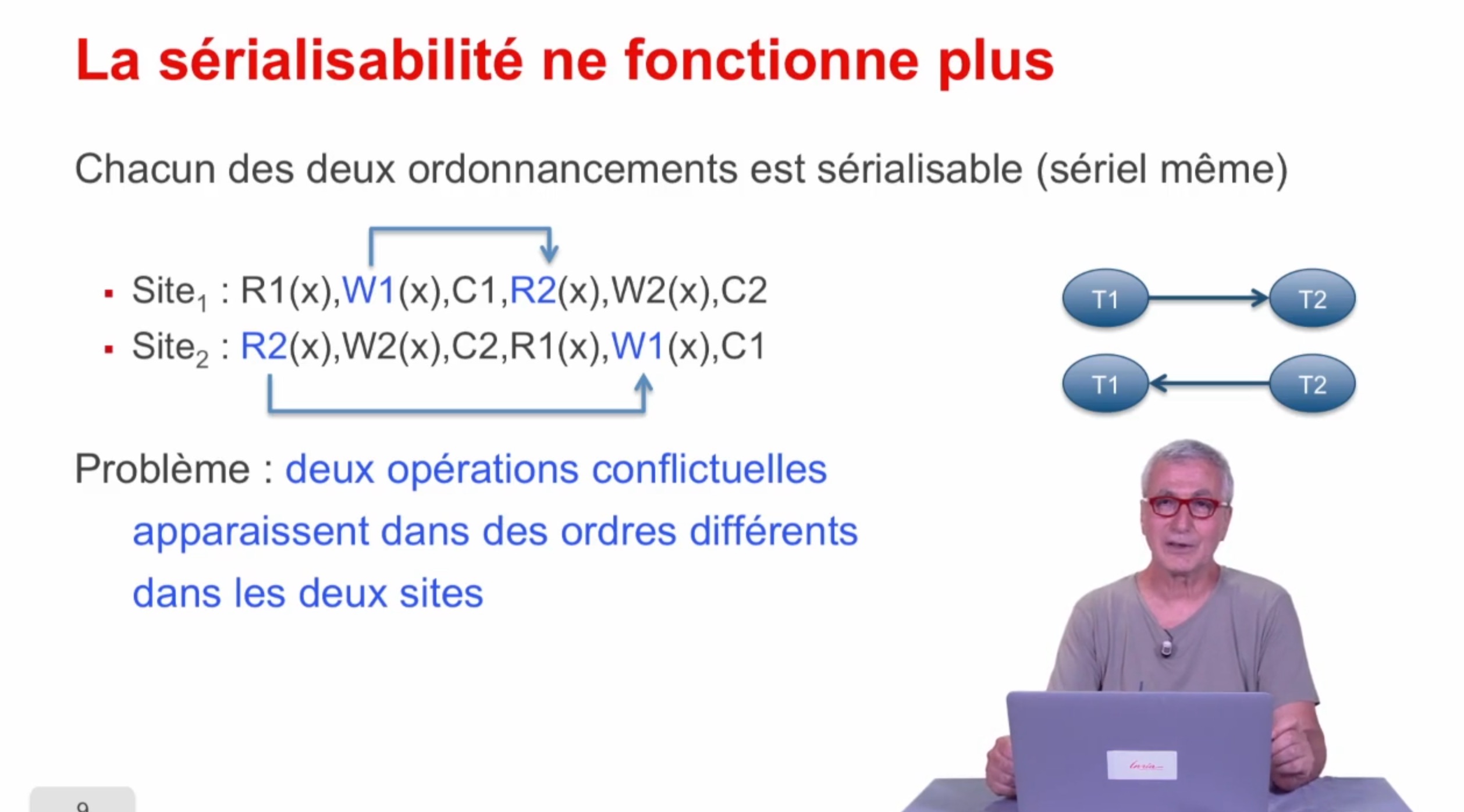

Concurrence

AbiteboulSergeNguyenBenjaminRigauxPhilippeOn a vu dans une séquence précédente, comment étendre l'optimisation de requête au cas distribué. Nous allons regarder maintenant comment étendre la concurrence au cas distribué.

-

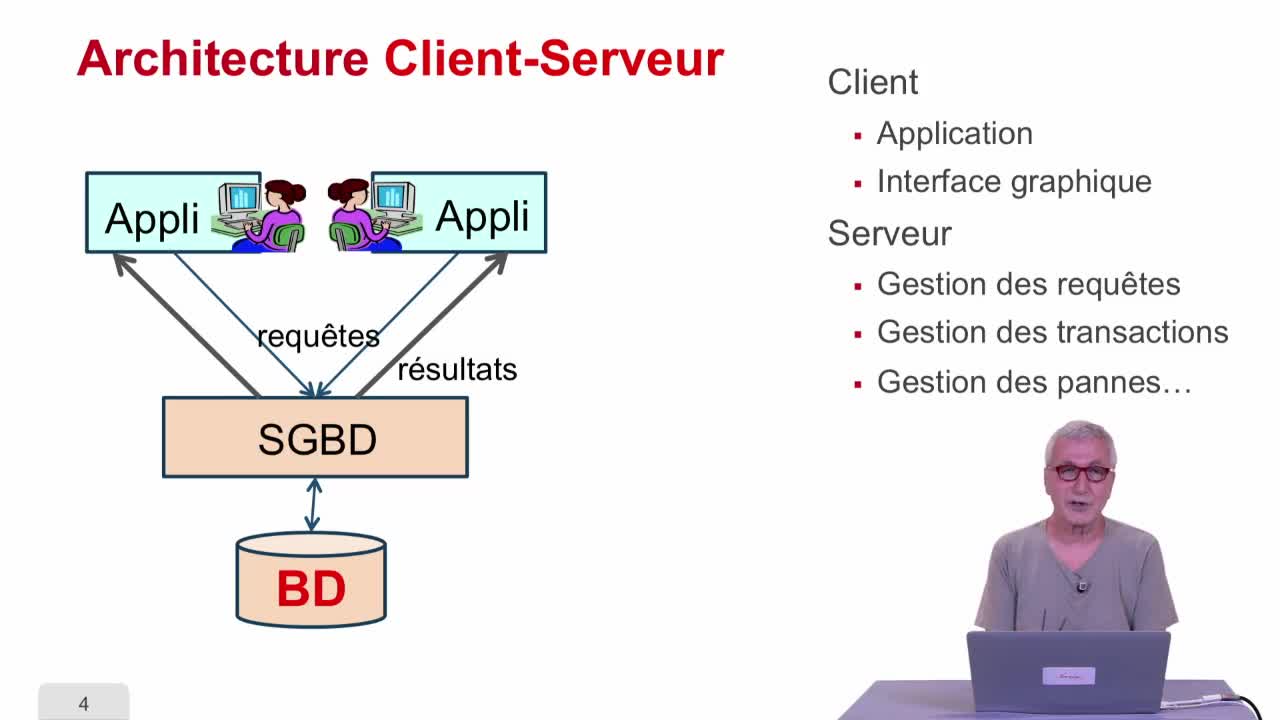

Différentes architectures

AbiteboulSergeNguyenBenjaminRigauxPhilippeDans cette deuxième séquence, on va considérer différentes sortes d'architectures utilisées pour faire des bases de données distribuées.

-

Réplication

AbiteboulSergeNguyenBenjaminRigauxPhilippeDans cette cinquième séquence, nous allons étudier la réplication. L'idée à retenir : la raison essentielle à la réplication c'est la fiabilité.

-

Bases de données distribuées : introduction

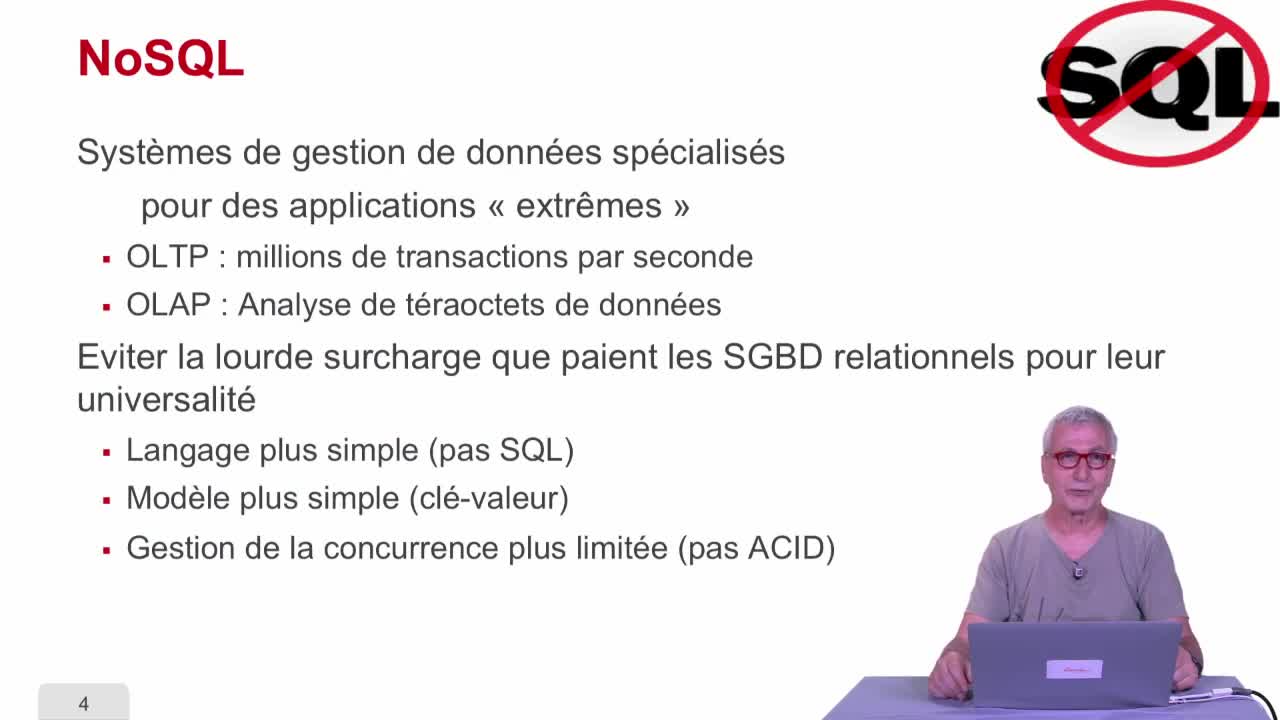

AbiteboulSergeNguyenBenjaminRigauxPhilippeDans cette dernière partie, on va toucher à un sujet particulièrement à la mode, les bases de données distribuées. Vous allez voir qu'on va rencontrer plein de "buzzword". Alors on va parler des

Avec les mêmes intervenants et intervenantes

-

Présentation du cours de bases de données relationnelles

AbiteboulSergeNguyenBenjaminRigauxPhilippeBienvenue dans ce cours sur les bases de données relationnelles. Le but de cet enseignement est extrêmement simple, on vous veut vous faire comprendre les BDR pour que vous puissiez mieux les

-

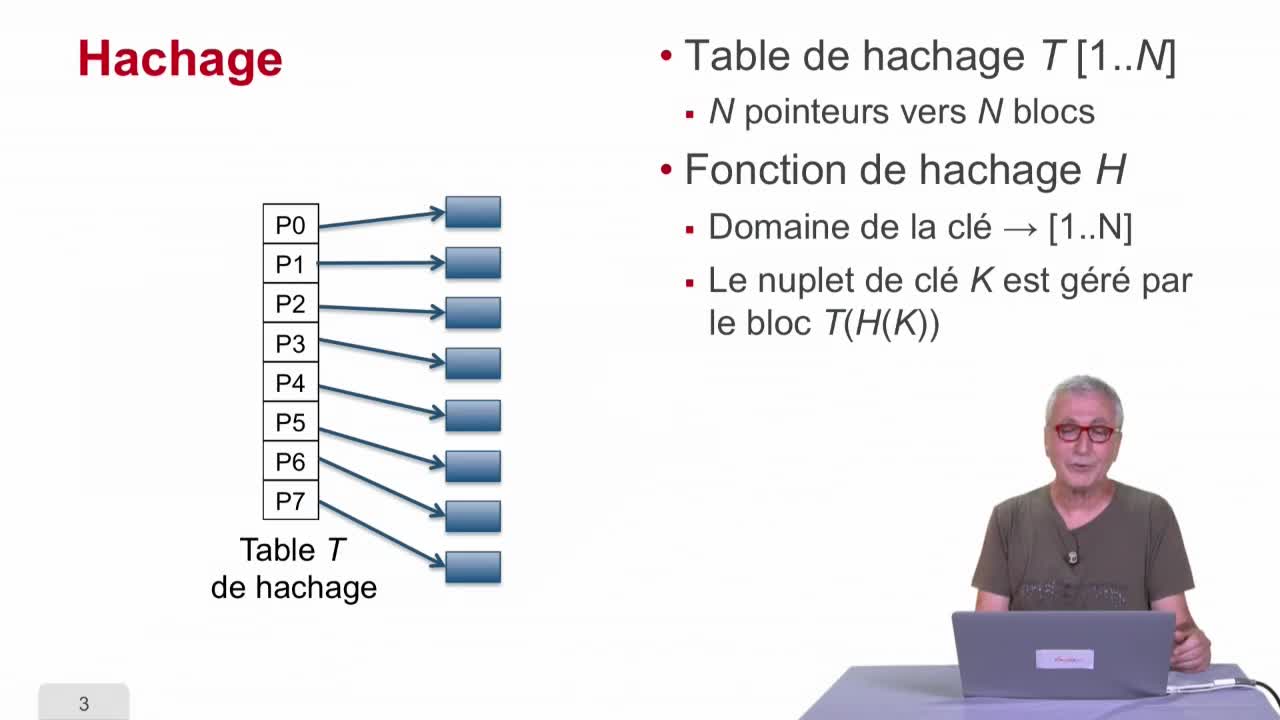

Hachage

AbiteboulSergeNguyenBenjaminRigauxPhilippeDans cette séquence, nous allons étudier une technique qui s’appelle le hachage, fonction de hachage, qui à mon avis est une des techniques les plus cool de l’informatique.

-

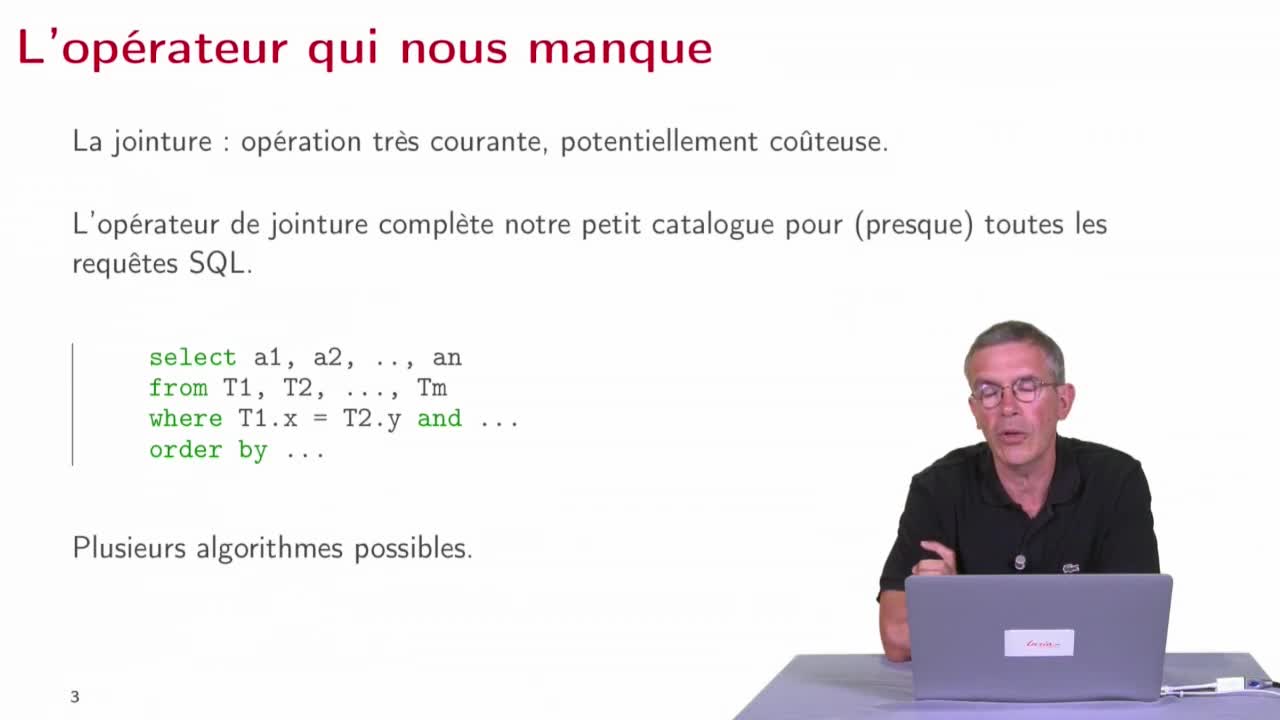

Algorithmes de jointure

AbiteboulSergeNguyenBenjaminRigauxPhilippeNous continuons dans cette séquence 6 notre exploration du catalogue des opérateurs d’un SGBD en examinant un ensemble d’opérateurs très importants, ceux qui vont implanter les algorithmes de jointure

-

Première approche

AbiteboulSergeNguyenBenjaminRigauxPhilippeDans cette troisième séquence, nous allons regarder comment effectuer la reprise sur panne. Nous savons qu'il nous faut assurer deux garanties : la garantie de durabilité après un commit et la

-

Conclusion : cinq tendances

AbiteboulSergeNguyenBenjaminRigauxPhilippeDans cette dernière séquence du cours, nous allons examiner des tendances des bases de données distribuées.

-

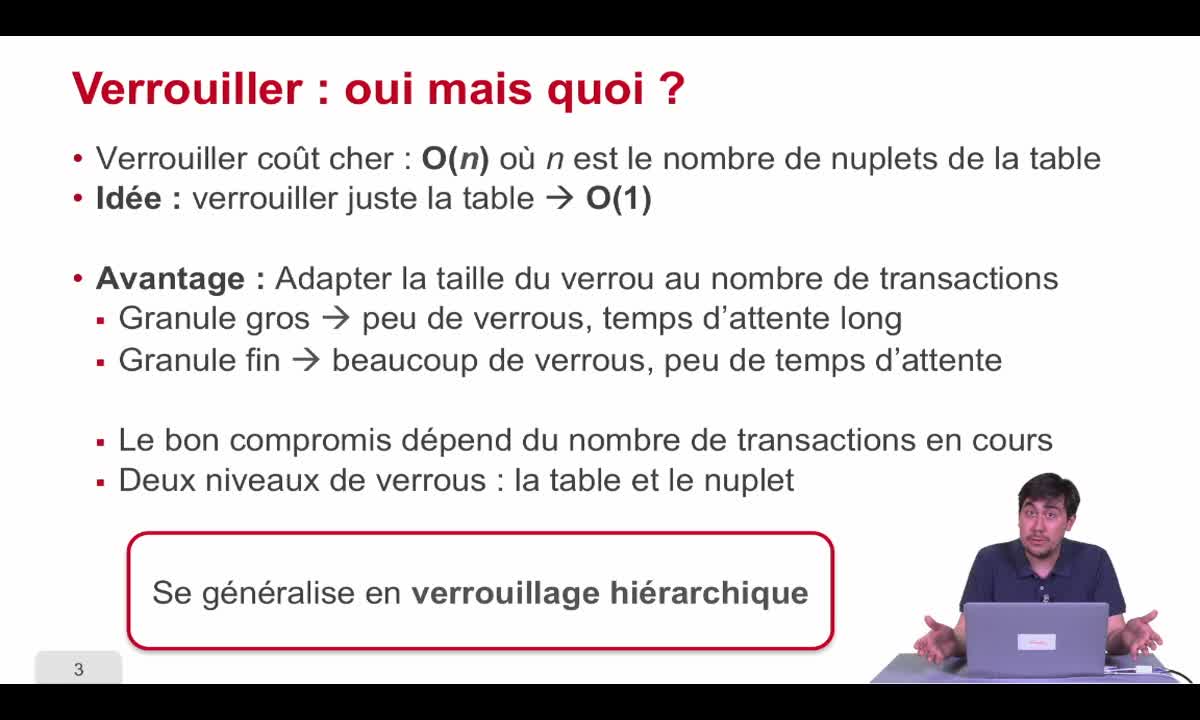

Verrouillage hiérarchique

AbiteboulSergeNguyenBenjaminRigauxPhilippeDans cette dernière séquence de la première partie, nous allons nous intéresser au verrouillage hiérarchique. C'était une autre manière d'améliorer les performances des transactions dans les bases de

-

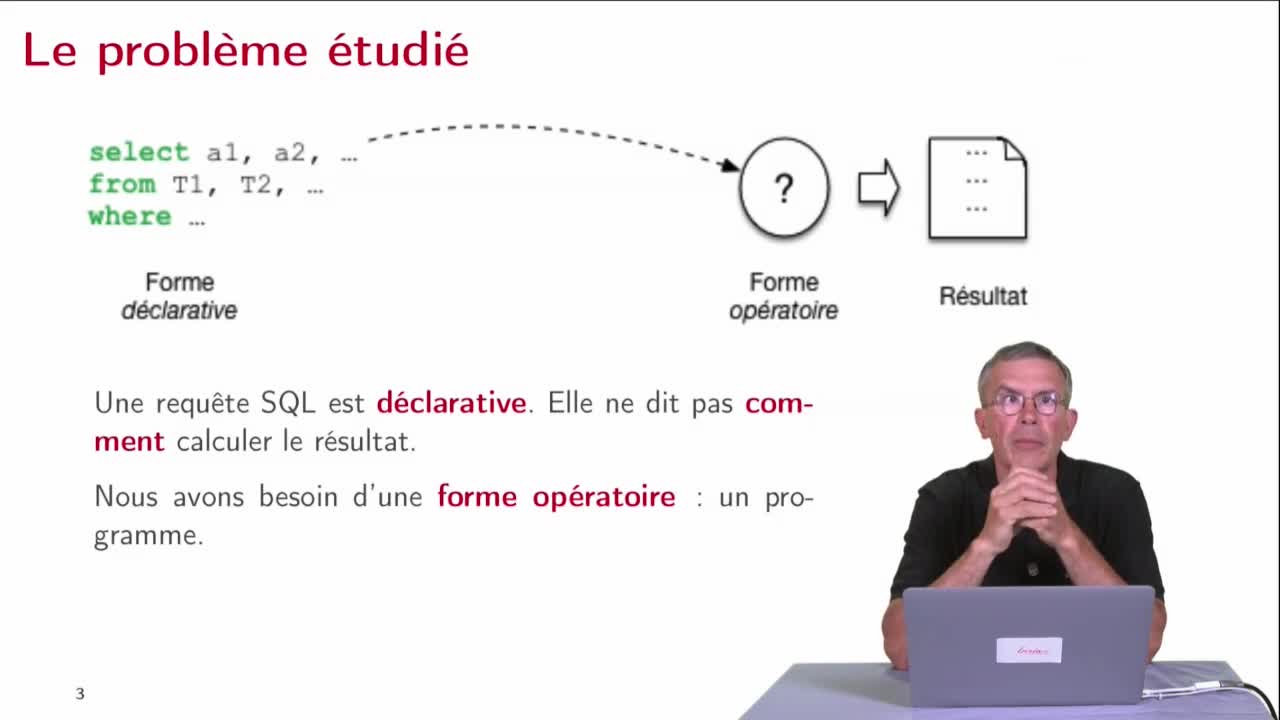

Exécution et optimisation : introduction

AbiteboulSergeNguyenBenjaminRigauxPhilippeCette partie 3 du cours sera consacrée à l'exécution et à l'optimisation de requêtes. Nous avons vu, dans les semaines précédentes, comment les données étaient organisées physiquement dans des

-

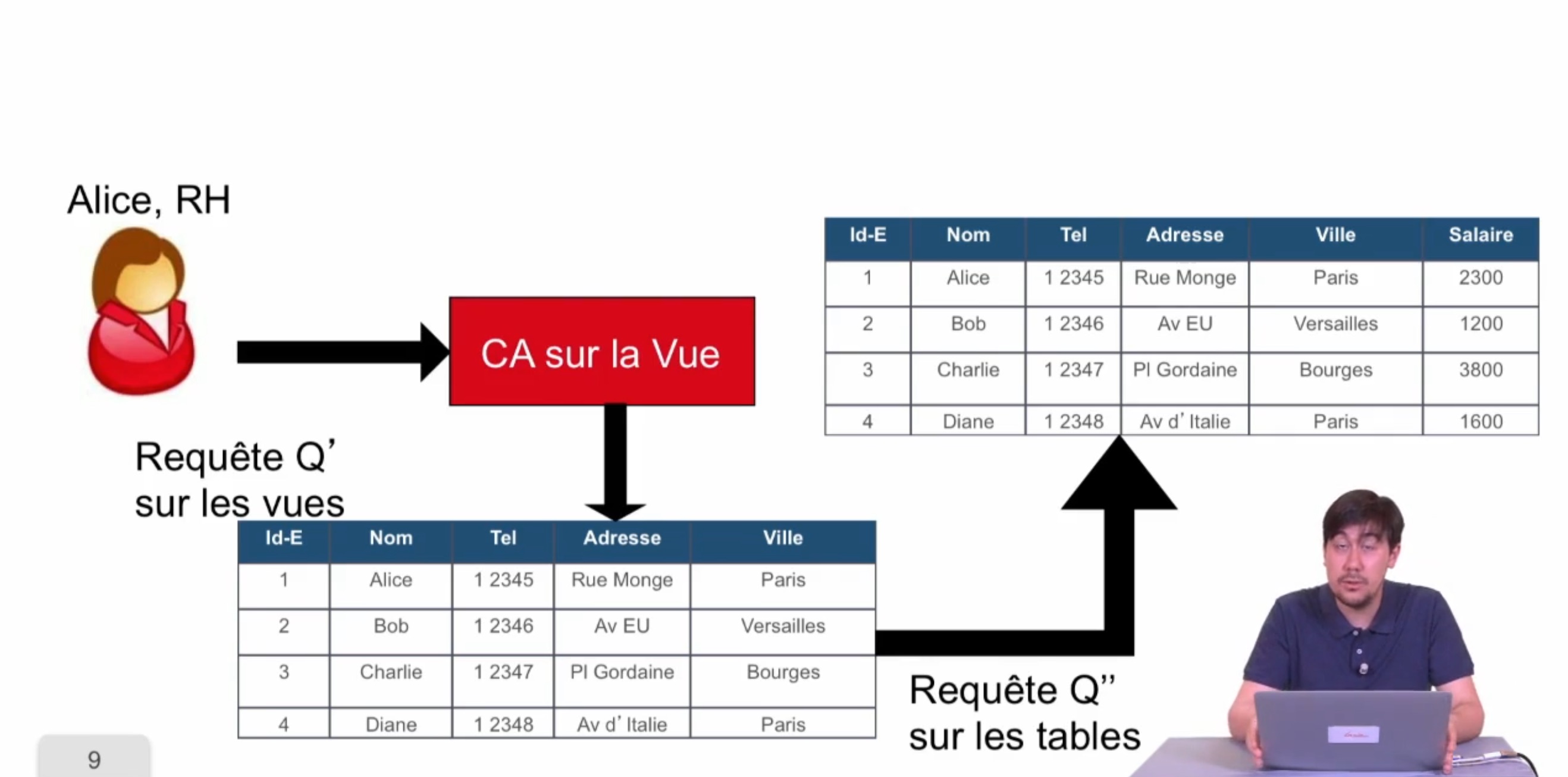

Modèle de contrôle d'accès discrétionnaire (DAC)

AbiteboulSergeNguyenBenjaminRigauxPhilippeDans cette séquence, nous allons nous intéresser au contrôle d'accès discrétionnaire c'est à dire à la discrétion du propriétaire de l'objet en question. Ce modèle a été définit au début des années 90

-

Bases de données distribuées : introduction

AbiteboulSergeNguyenBenjaminRigauxPhilippeDans cette dernière partie, on va toucher à un sujet particulièrement à la mode, les bases de données distribuées. Vous allez voir qu'on va rencontrer plein de "buzzword". Alors on va parler des

-

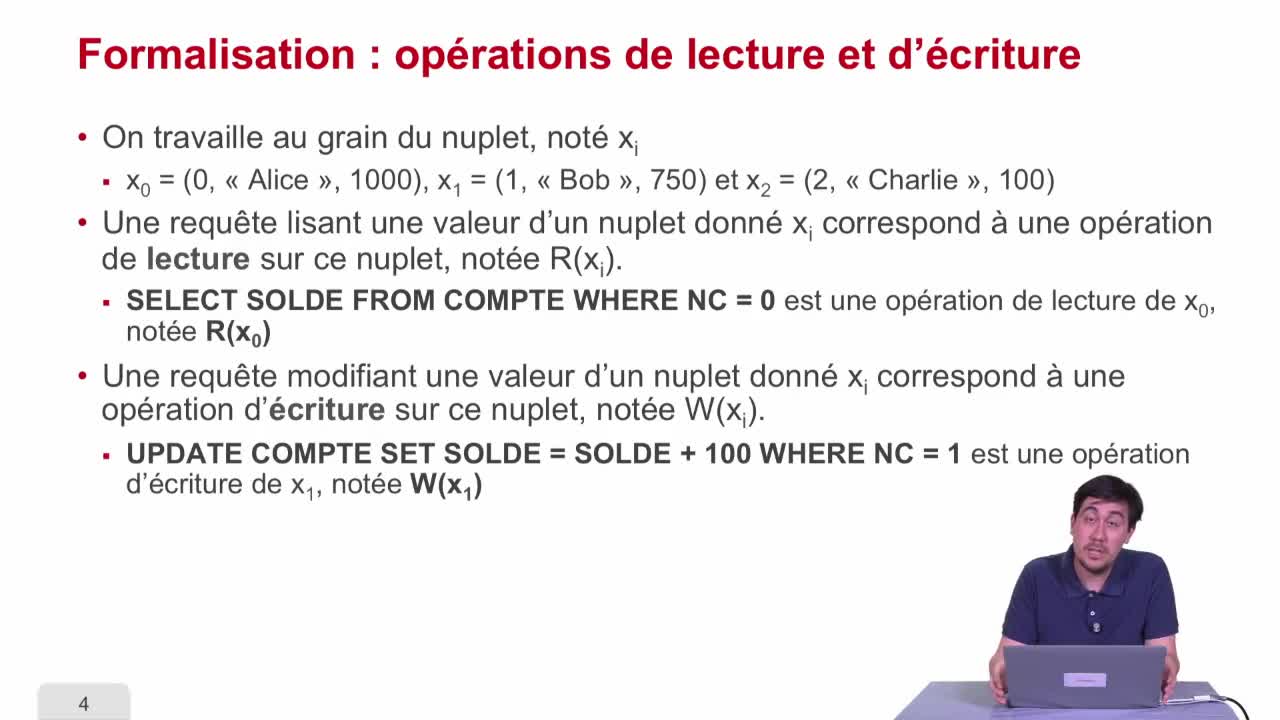

Sérialisabilité

AbiteboulSergeNguyenBenjaminRigauxPhilippeDans cette troisième séquence, nous nous intéressons maintenant au concept de sérialisabilité. On a vu précédemment qu'une transaction est une séquence d'opérations. Et lorsqu'on a de nombreuses

-

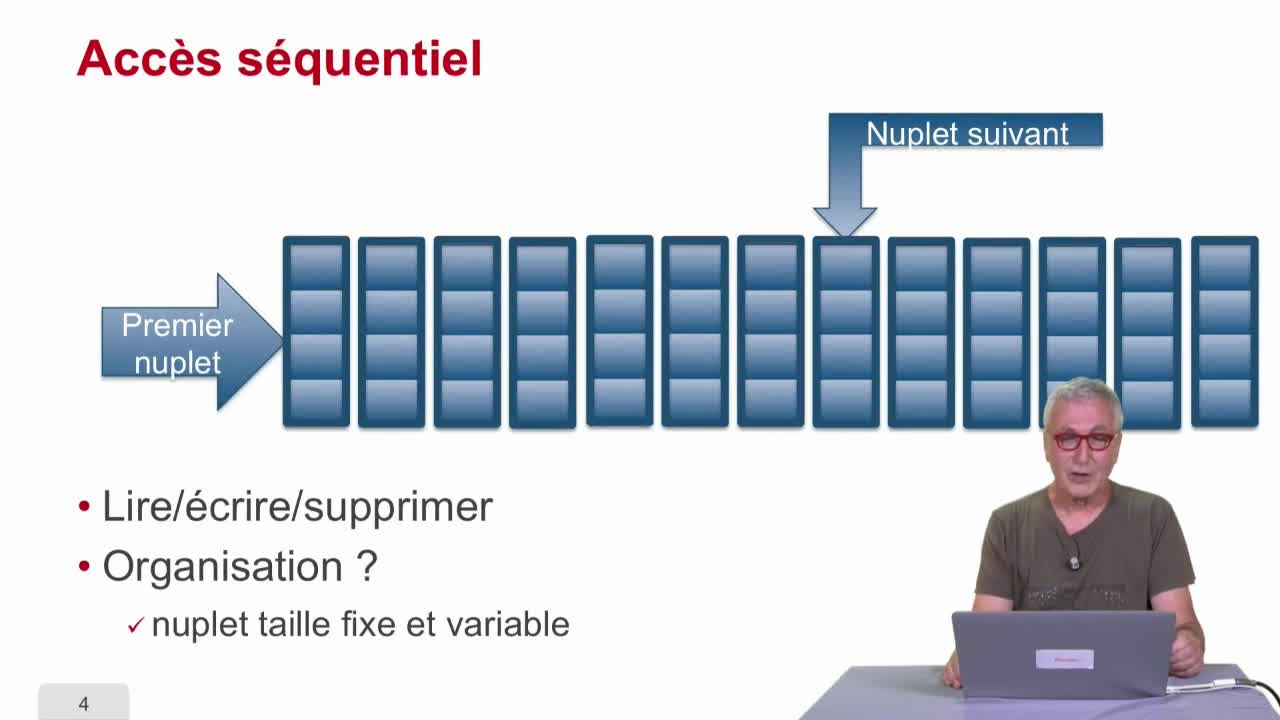

Fichiers indexés

AbiteboulSergeNguyenBenjaminRigauxPhilippeDance cette séquence, nous allons parler de fichiers indexés. C’est une structure de données qui est utilisée essentiellement pour accélérer l’accès à l’information.

-

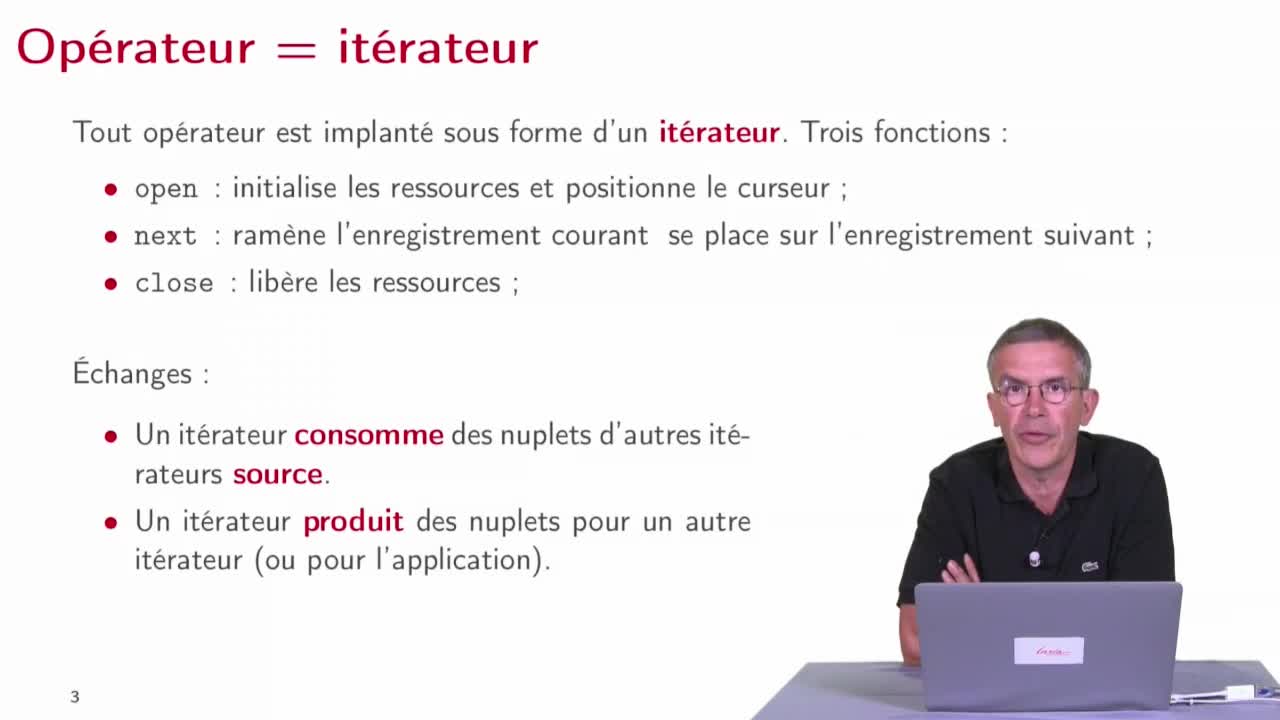

Plans d'exécution

AbiteboulSergeNguyenBenjaminRigauxPhilippeNous avons vu dans la séquence précédente, les opérateurs qui sont des composants de base avec lesquels nous allons construire nos programmes d’évaluation de requêtes. Dans cette quatrième séquence,

Sur le même thème

-

Développement d'un indice génétique de fragmentation des habitats aquatiques : de la théorie à un o…

SESSION 7 -Trajectoires des hydrosystèmes,entre artificialisation et renaturation

-

Petites histoires urbaines. Le temps de la transformation

MazurecHubertSalmonAmélieMarseille. Un guide nous explique la diversité, l’organisation des quartiers et la cohésion qui fait la ville de Marseille. Il nous promène dans le quartier de son enfance, Menpenti, et nous

-

Le nom et l'auteur

ChartierRogerLe séminaire étudie, à partir de cas particuliers, le double et contradictoire mouvement de rassemblement des textes dans un même ouvrage (bibliothèques, recueils, œuvres complètes, etc.) et de

-

Jusqu'où peut-on produire des noyaux atomiques ?

FlocardHubertProduire des noyaux atomiques revêt aujourd'hui une importance considérable. Ces noyaux, le plus souvent instables, ont de nombreuses applications. Ils sont utilisés en imagerie médicale, dans des