Notice

Des systèmes de numération pour le calcul modulaire

- document 1 document 2 document 3

- niveau 1 niveau 2 niveau 3

Descriptif

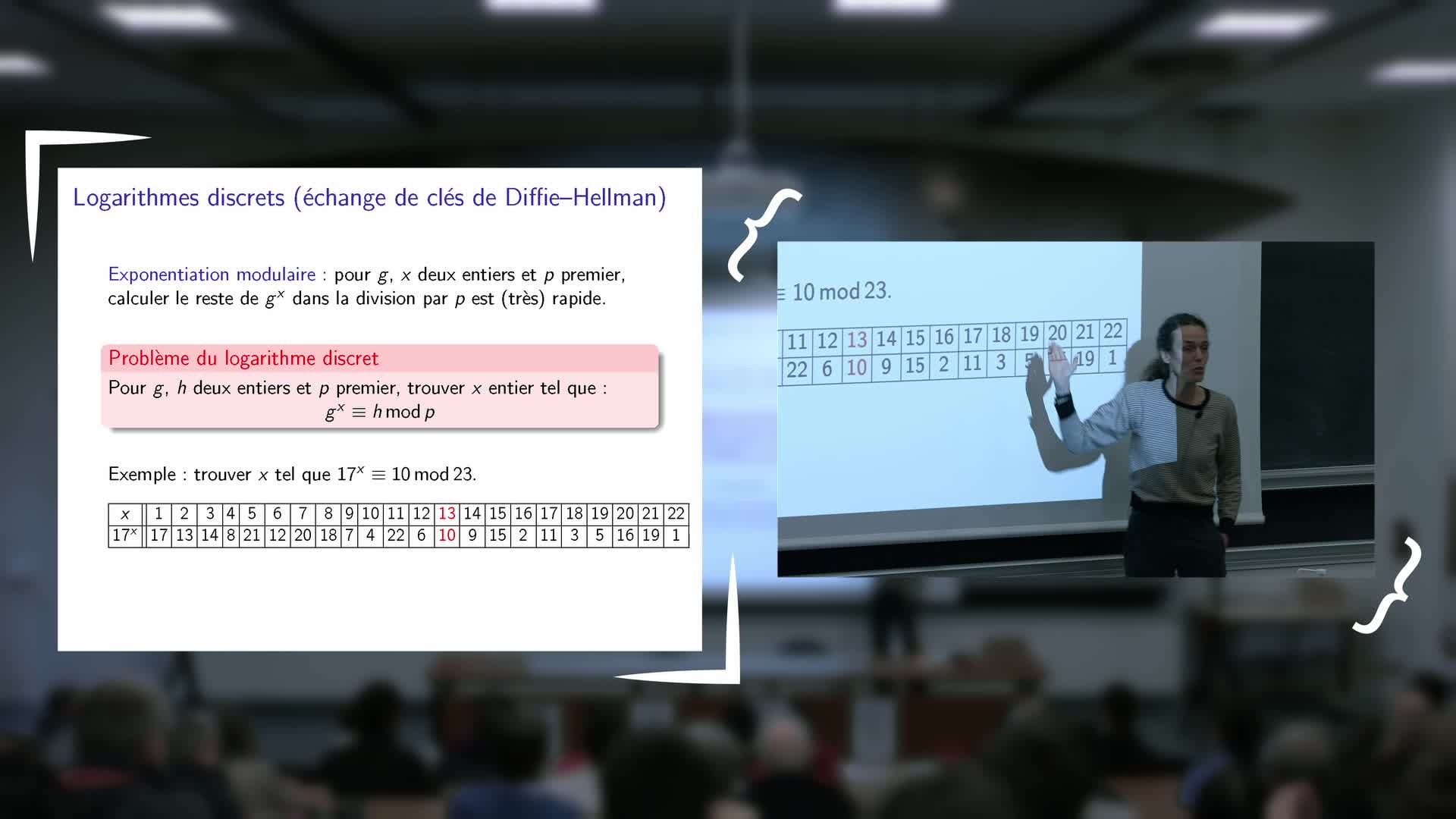

Le calcul modulaire est utilisé dans de nombreuses applications des mathématiques, telles que la cryptographie. La réduction modulaire dans un contexte très général est coûteuse, car elle nécessite principalement une division. Dans la pratique, cependant, le modulo est souvent fixe, par exemple lorsqu’on calcule sur un corps fini, et il est donc possible de mettre en œuvre des stratégies pour réduire le coût de la réduction. Les premières approches consistent, si l’on a le choix, à travailler avec des modulo particuliers, comme les nombres premiers de Mersenne ou les pseudo premiers de Mersenne, voire des généralisations de ces formes. D’autres approches consistent à faire des réductions modulaires sans division avec des modules qui n’ont pas de particularités, comme les algorithmes de Montgomery ou de Barrett. Un autre type de stratégies revient à travailler sur les systèmes de numération pour améliorer le calcul ou la réduction.

C’est le cas des systèmes de nombres résiduels basés sur le théorème du reste chinois, où le gain se fait sur la multiplication et l’addition, et avec lesquels la réduction de Montgomery est adaptable. Nous pouvons également construire des systèmes modulo-dépendants qui prennent une forme similaire à celle du pseudo Mersenne. Les réductions ici sont similaires à la recherche du vecteur le plus proche dans un réseau euclidien. Enfin, le produit modulaire peut être considéré comme un changement de représentation vers une base d’Ostrowski sur les entiers.

Thème

Sur le même thème

-

Quel est le prix à payer pour la sécurité de nos données ?

MinaudBriceÀ l'ère du tout connecté, la question de la sécurité de nos données personnelles est devenue primordiale. Comment faire pour garder le contrôle de nos données ? Comment déjouer les pièges de plus en

-

Inauguration de l'exposition - Vanessa Vitse : Nombres de Sophie Germain et codes secrets

VitseVanessaExposé de Vanessa Vitse (Institut Fourier) : Nombres de Sophie Germain et codes secrets

-

Information Structures for Privacy and Fairness

PalamidessiCatusciaInformation Structures for Privacy and Fairness

-

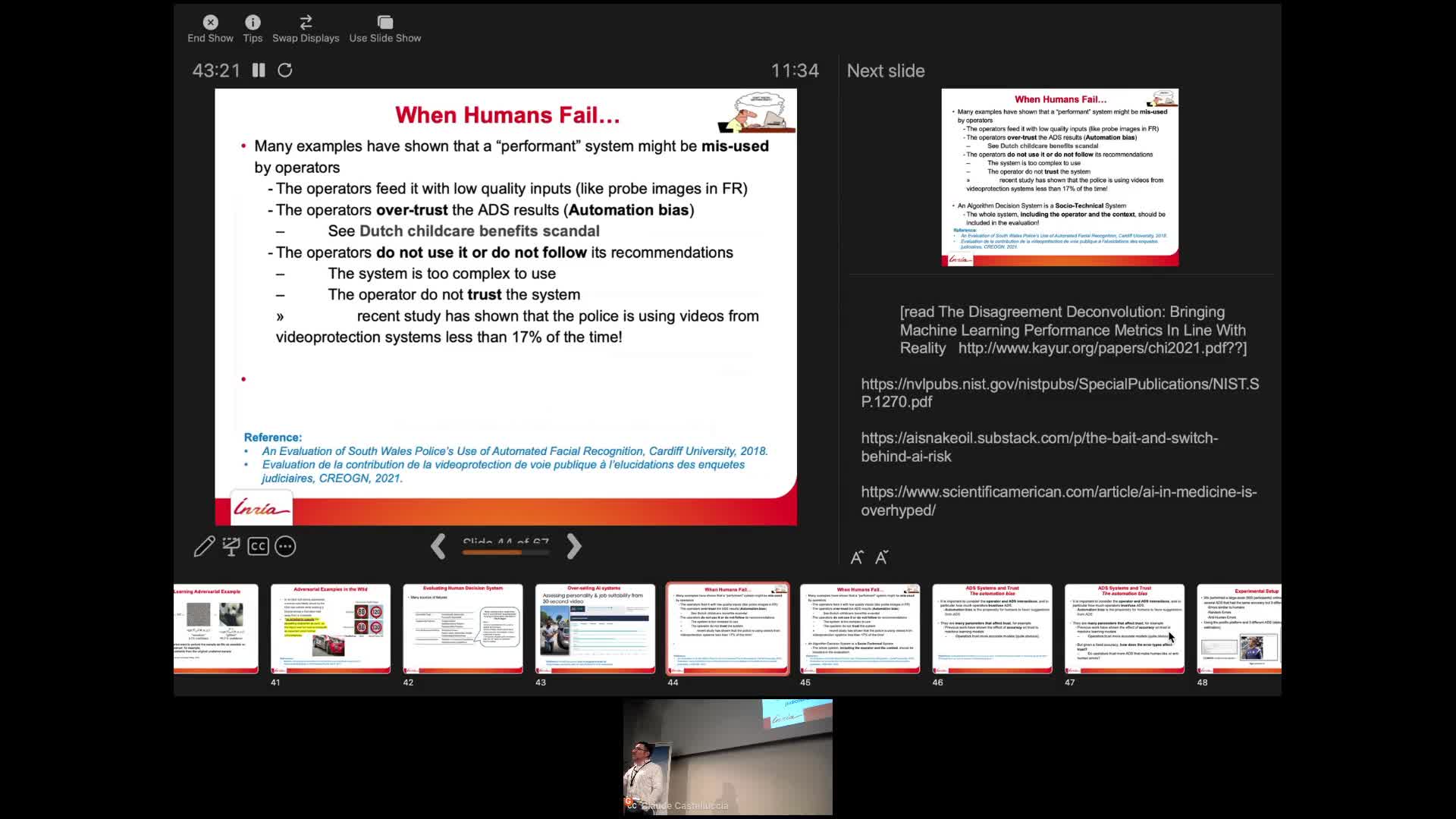

AI and Human Decision-Making: An Interdisciplinary Perspective

CastellucciaClaudeThis seminar will talk about some of the privacy risks of these systems and will describe some recent attacks. It will also discuss why they sometimes fail to deliver. Finally, we will also show that

-

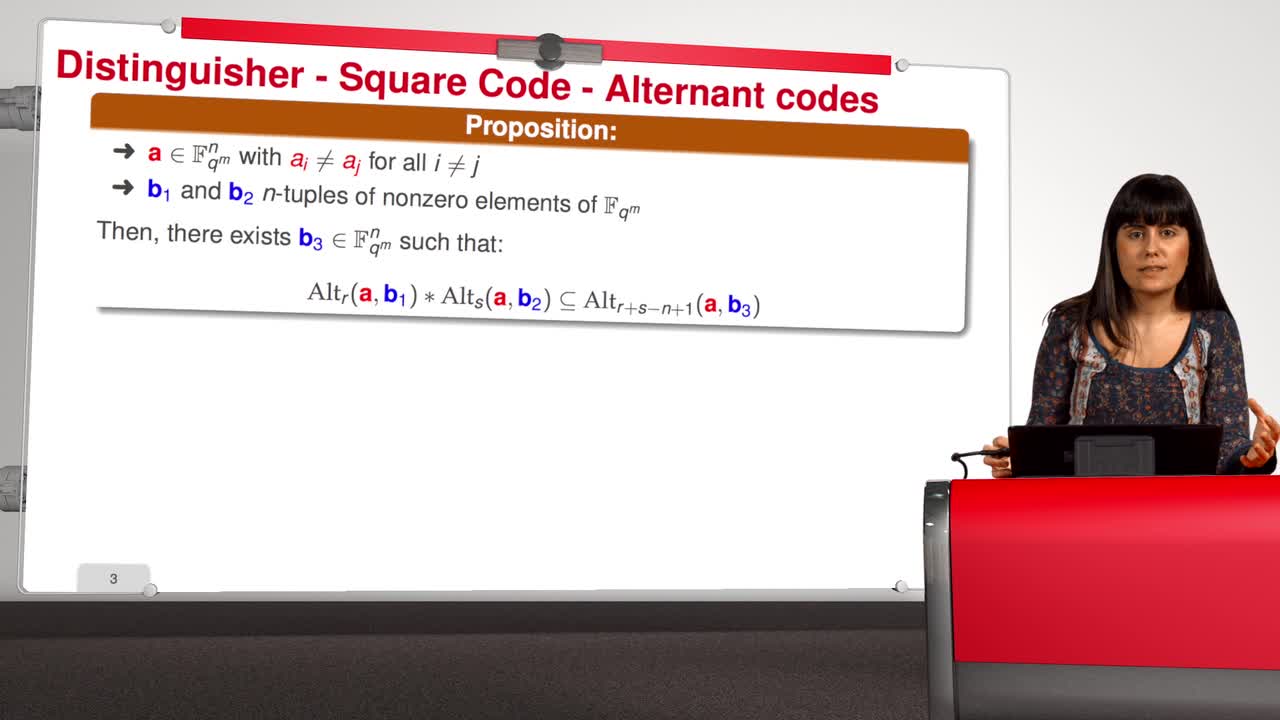

4.9. Goppa codes still resist

Marquez-CorbellaIreneSendrierNicolasFiniaszMatthieuAll the results that we have seen this week doesn't mean that code based cryptography is broken. So in this session we will see that Goppa code still resists to all these attacks. So recall that

-

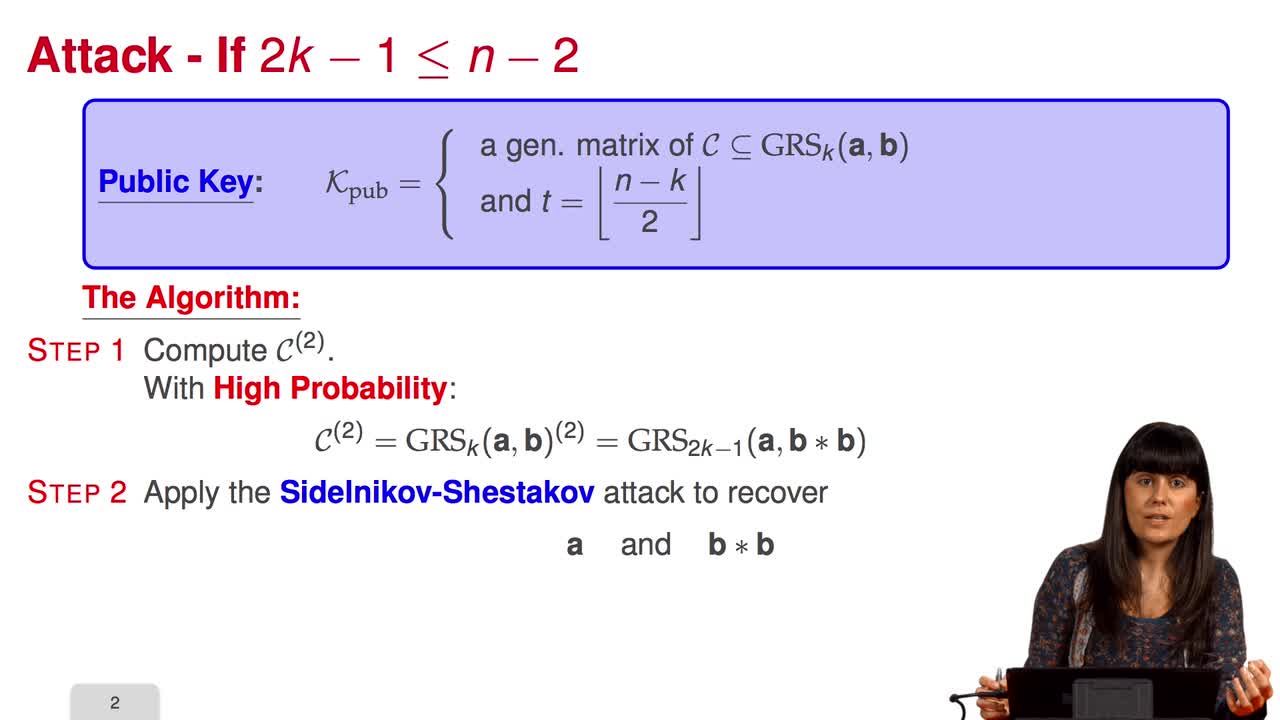

4.4. Attack against subcodes of GRS codes

Marquez-CorbellaIreneSendrierNicolasFiniaszMatthieuIn this session, we will talk about using subcodes of a Generalized Reed–Solomon code for the McEliece Cryptosystem. Recall that to avoid the attack of Sidelnikov and Shestakov, Berger and

-

5.3. Attacks against the CFS Scheme

Marquez-CorbellaIreneSendrierNicolasFiniaszMatthieuIn this session, we will have a look at the attacks against the CFS signature scheme. As for public-key encryption, there are two kinds of attacks against signature schemes. First kind of attack is

-

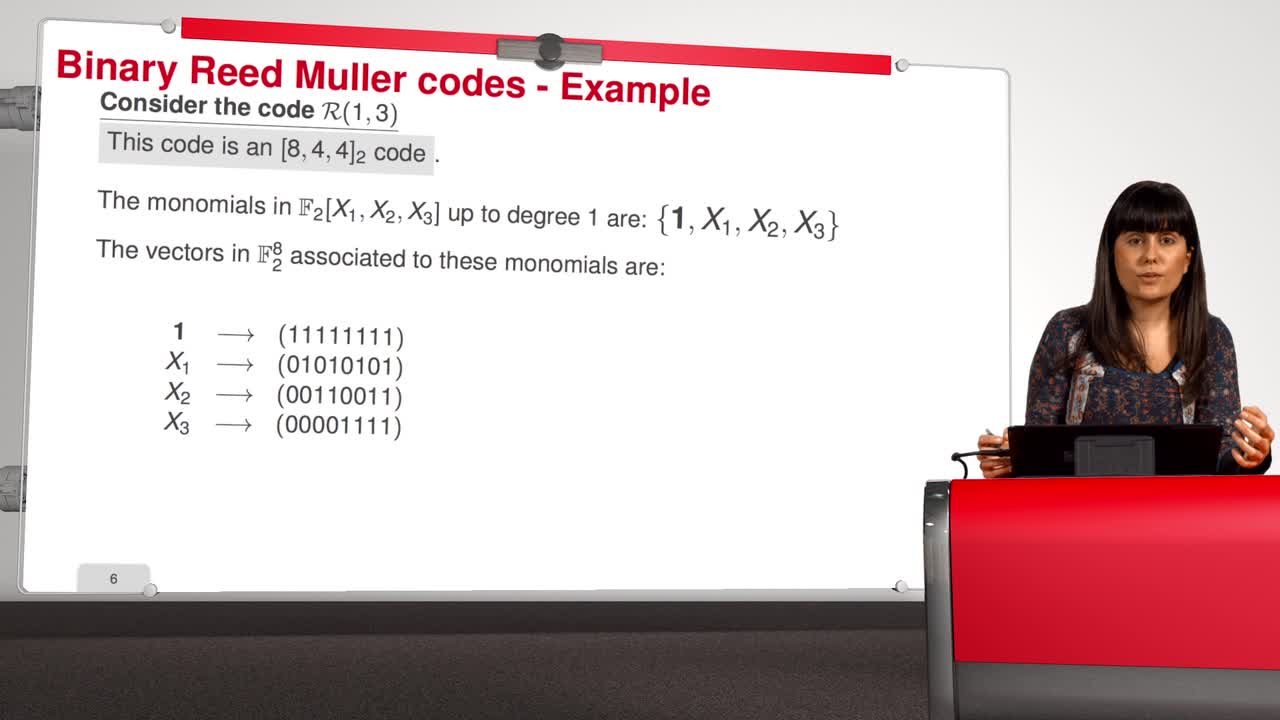

4.7. Attack against Reed-Muller codes

Marquez-CorbellaIreneSendrierNicolasFiniaszMatthieuIn this session, we will introduce an attack against binary Reed-Muller codes. Reed-Muller codes were introduced by Muller in 1954 and, later, Reed provided the first efficient decoding algorithm

-

5.6. An Efficient Provably Secure One-Way Function

Marquez-CorbellaIreneSendrierNicolasFiniaszMatthieuIn this session, we are going to see how to build an efficient provably secure one-way function from coding theory. As you know, a one-way function is a function which is simple to evaluate and

-

5.1. Code-Based Digital Signatures

Marquez-CorbellaIreneSendrierNicolasFiniaszMatthieuWelcome to the last week of this MOOC on code-based cryptography. This week, we will be discussing other cryptographic constructions relying on coding theory. We have seen how to do public key

-

4.5. Error-Correcting Pairs

Marquez-CorbellaIreneSendrierNicolasFiniaszMatthieuWe present in this session a general decoding method for linear codes. And we will see it in an example. Let C be a generalized Reed-Solomon code of dimension k associated to the pair (c, d). Then,

-

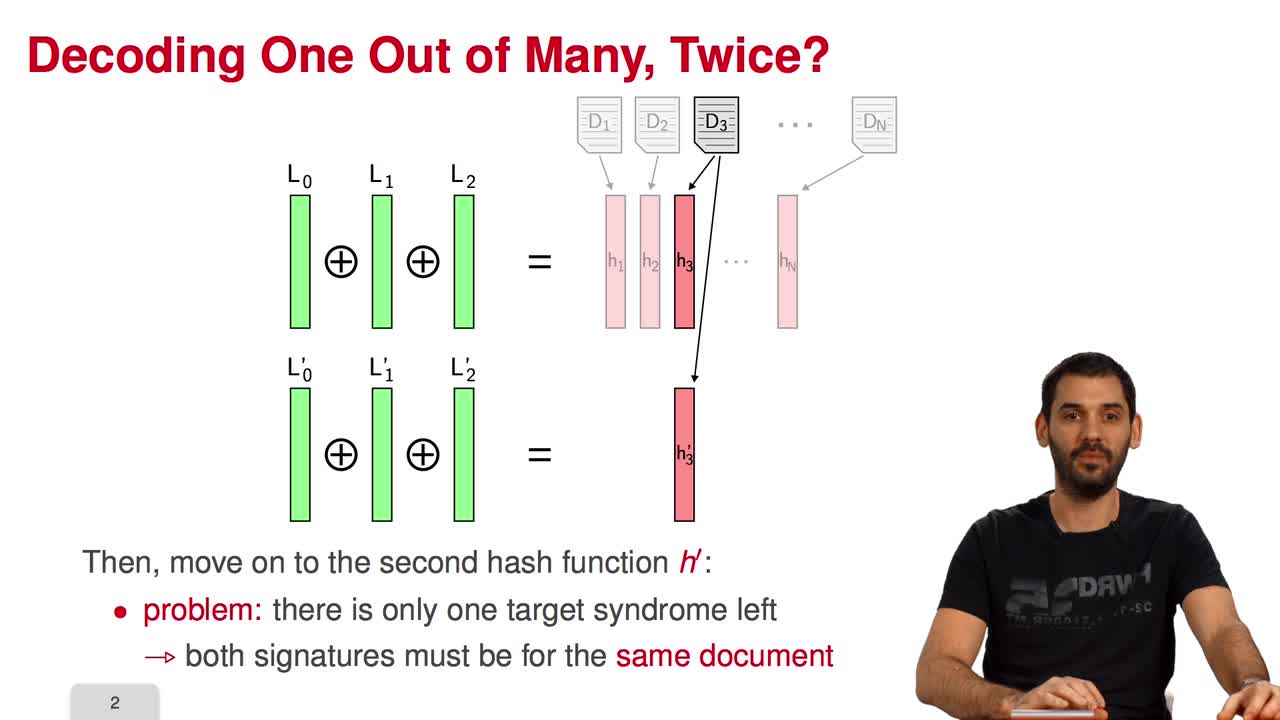

5.4. Parallel-CFS

Marquez-CorbellaIreneSendrierNicolasFiniaszMatthieuIn this session, I will present a variant of the CFS signature scheme called parallel-CFS. We start from a simple question: what happens if you try to use two different hash functions and compute