Chapitres

- Présentation00'45"

- Introduction02'32"

- Les âges artisanal et technique de la cryptologie14'12"

- L'âge paradoxal de la cryptologie04'12"

- Pourquoi préconiser aujourd'hui l'usage de la cryptologie?14'12"

- Les défis pour le siècle prochain09'07"

- Conclusion02'37"

- Questions16'24"

Notice

Cryptologie et sécurité informatique

- document 1 document 2 document 3

- niveau 1 niveau 2 niveau 3

Descriptif

Dans cet exposé, on évoquera brièvement les étapes de l'histoire de la cryptologie. On expliquera notamment comment une spécialité, jadis confinée aux univers de la défense et de la diplomatie, est devenue une science servie par une communauté de recherche active. On s'attachera ensuite à expliquer son rôle actuel dans la sécurisation de l'Internet et le développement du commerce électronique. Elle n'est plus seulement la science du secret mais la science de la confiance.

Thème

Documentation

Liens

Dans la même collection

-

Les programmes informatiques : applications techniques et exploitations commerciales

LopezMauricioL'objectif de l'exposé est d'illustrer le cheminement qui mène à l'exploitation commerciale d'une technologie "agent" à partir des résultats obtenus par un projet de recherche. La première partie est

-

Le logiciel, objet de notre quotidien

BerryGérardIl y a à peine trente ans, le logiciel était l'apanage des systèmes de gestion ou de communication des grandes entreprises. La micro-informatique, les ordinateurs embarqués et les réseaux ont centuplé

-

Le traitement des images

FaugerasOlivierMon exposé est centré sur un aspect du traitement d'images, celui du traitement de l'information tridimensionnelle. Je prendrai comme point de départ les idées de David Marr dont l'influence a été

-

Puces et biopuces

MorenoRolandLa puce est un carré en silicium (seul matériau avec lequel on soit arrivé à faire des semiconducteurs), plus petit que l’ongle du petit doigt, avec de très nombreuses petites pattes qui font penser à

-

Internet par satellite, protocoles et performances

DabbousWalidCet exposé traitera des protocoles Internet en général et de l'impact de l'insertion de liens satellites dans l'Internet sur les performances de ces protocoles. Dans un premier temps, je présenterai

-

Mémoire informatique et stockage

PépingJacquesL'information constitue maintenant un patrimoine vivant des entreprises, facteur essentiel de compétitivité. Cette information, en pleine explosion, n'est utile que dans la mesure où nous disposons de

-

L'informatique de demain : de Von Neumann aux superprocesseurs

AnceauFrançoisL'évolution du matériel informatique est certainement le phénomène technique qui a connu la progression la plus importante pendant ce demi-siècle. L'apparition de la microélectronique a permis, sur

-

Le nouvel ordre numérique

Cohen-TanugiLaurentLa conférence explicitera dans un premier temps les ressorts techniques, réglementaires et économiques de la " révolution numérique ". Elle analysera ensuite les caractéristiques principales de l

Sur le même thème

-

Quel est le prix à payer pour la sécurité de nos données ?

MinaudBriceÀ l'ère du tout connecté, la question de la sécurité de nos données personnelles est devenue primordiale. Comment faire pour garder le contrôle de nos données ? Comment déjouer les pièges de plus en

-

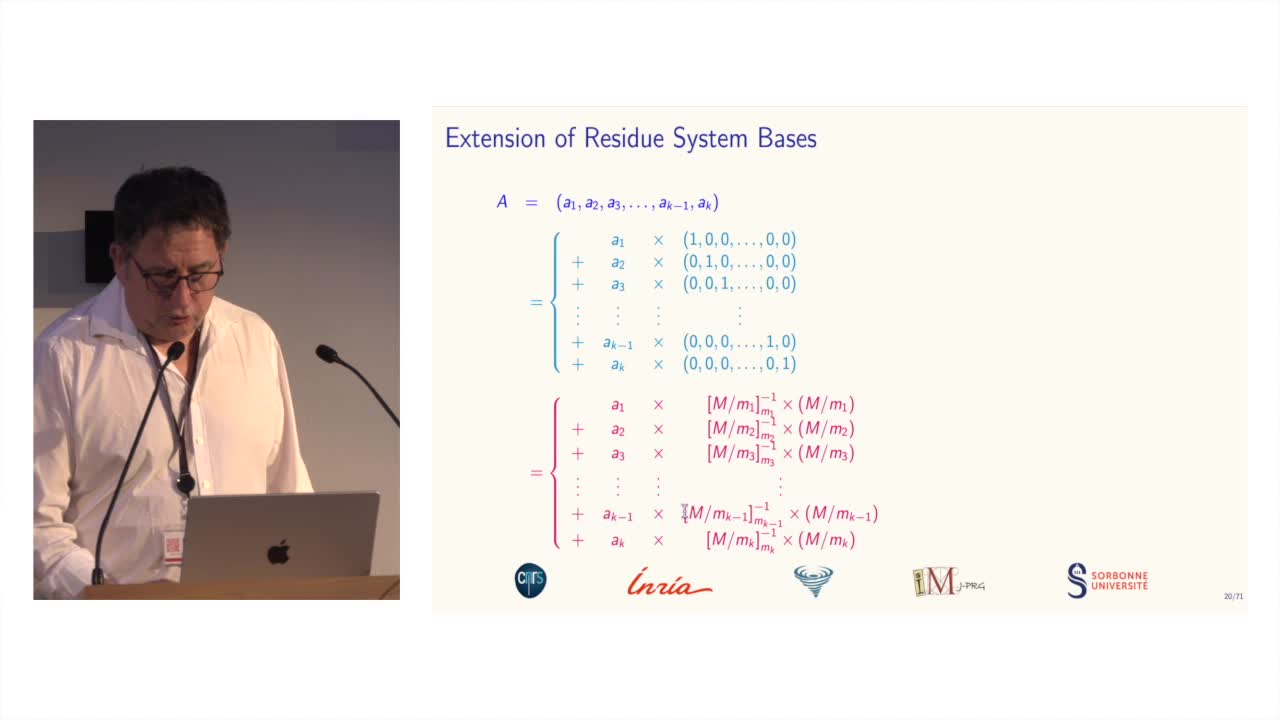

Des systèmes de numération pour le calcul modulaire

BajardJean-ClaudeLe calcul modulaire est utilisé dans de nombreuses applications des mathématiques...

-

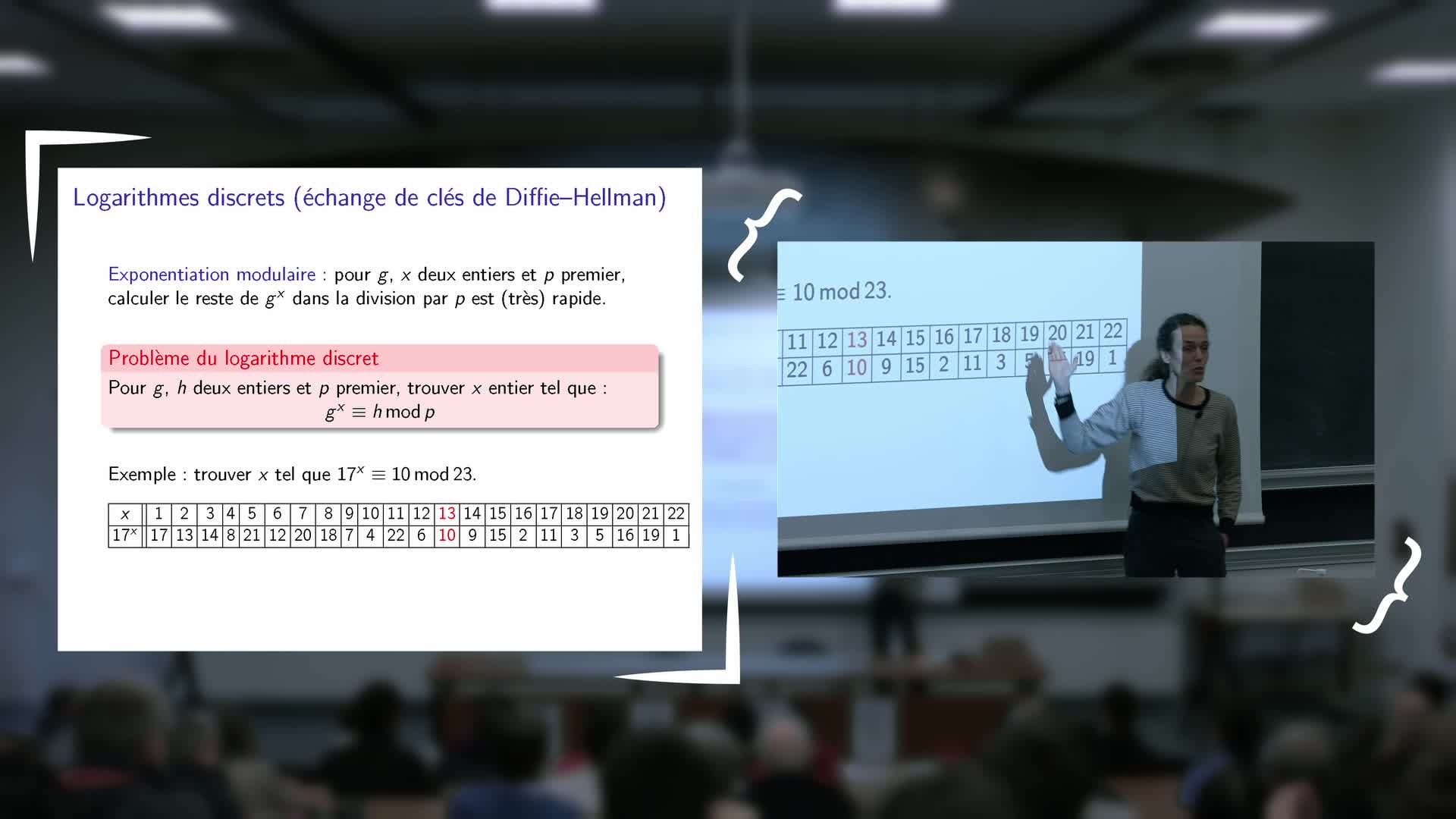

Inauguration de l'exposition - Vanessa Vitse : Nombres de Sophie Germain et codes secrets

VitseVanessaExposé de Vanessa Vitse (Institut Fourier) : Nombres de Sophie Germain et codes secrets

-

Information Structures for Privacy and Fairness

PalamidessiCatusciaInformation Structures for Privacy and Fairness

-

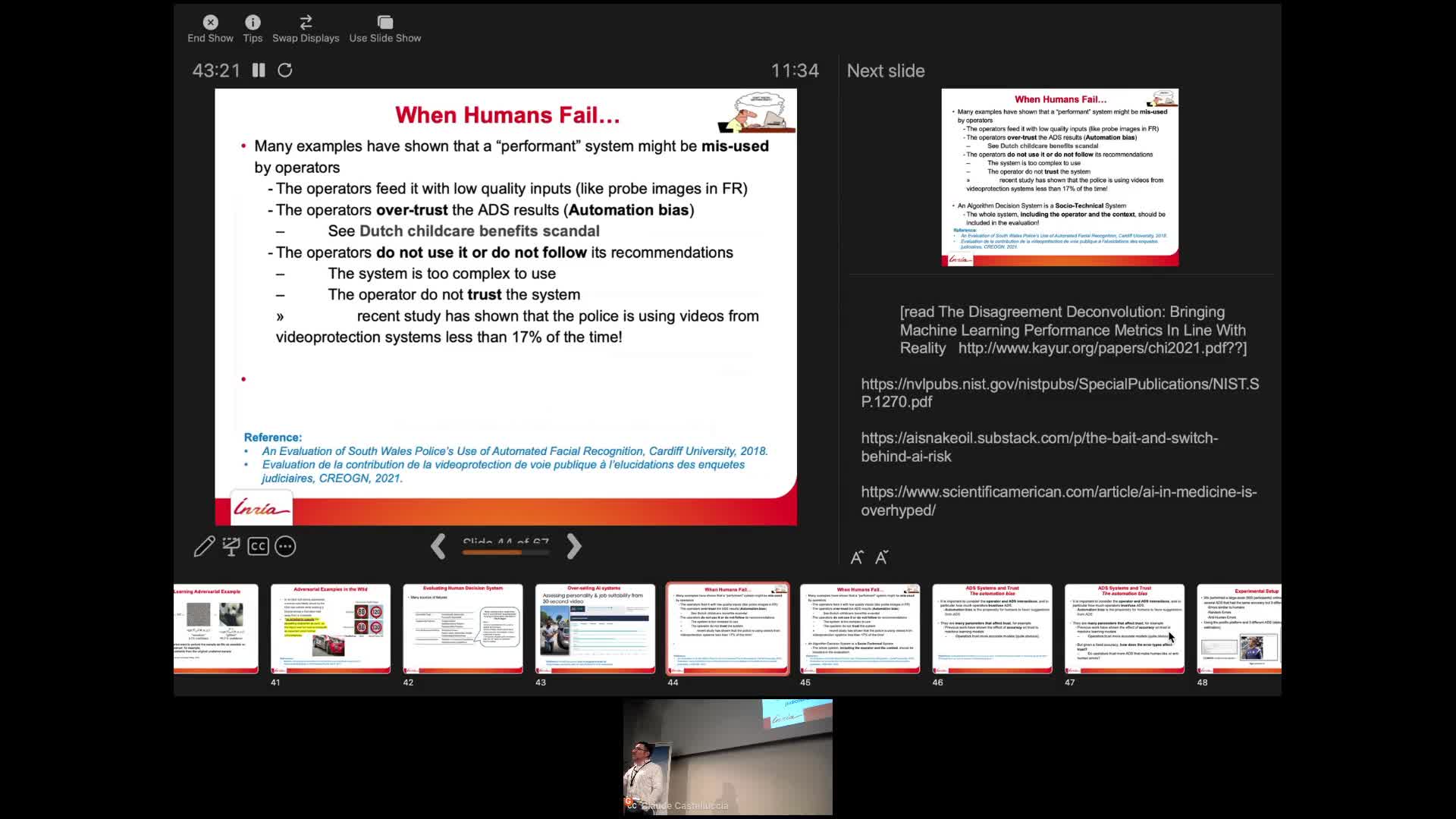

AI and Human Decision-Making: An Interdisciplinary Perspective

CastellucciaClaudeThis seminar will talk about some of the privacy risks of these systems and will describe some recent attacks. It will also discuss why they sometimes fail to deliver. Finally, we will also show that

-

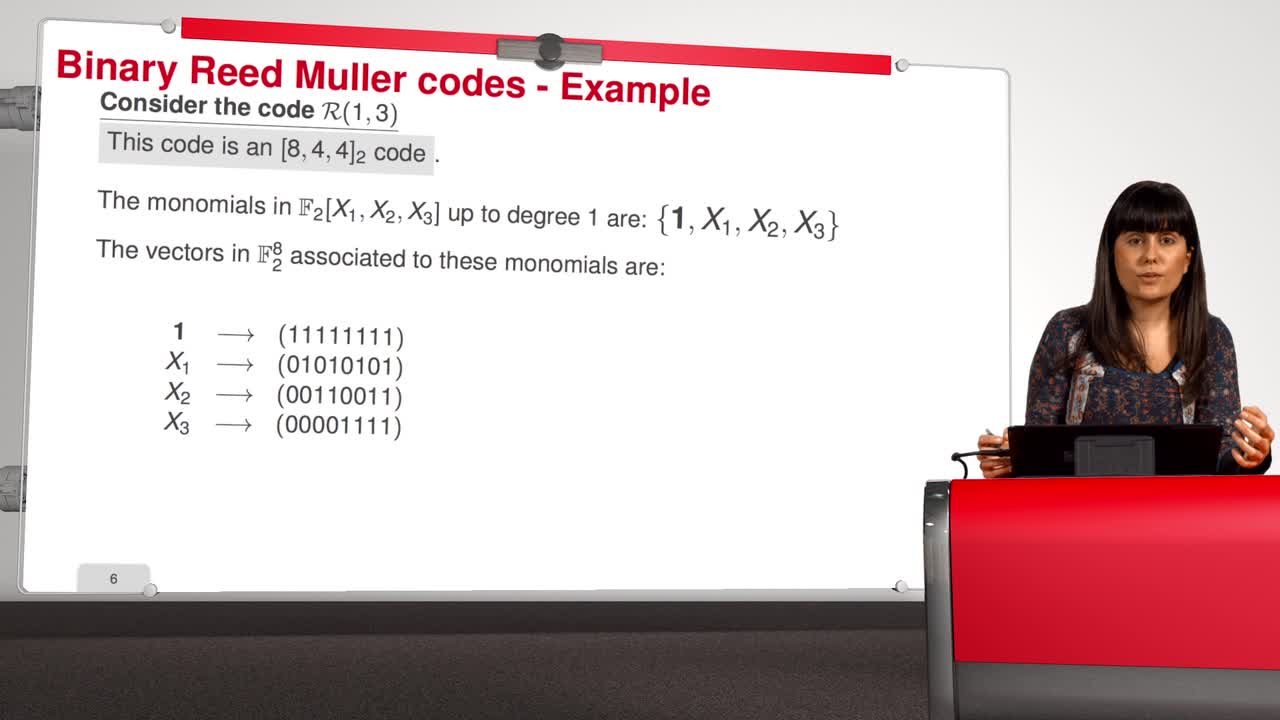

4.7. Attack against Reed-Muller codes

Marquez-CorbellaIreneSendrierNicolasFiniaszMatthieuIn this session, we will introduce an attack against binary Reed-Muller codes. Reed-Muller codes were introduced by Muller in 1954 and, later, Reed provided the first efficient decoding algorithm

-

5.6. An Efficient Provably Secure One-Way Function

Marquez-CorbellaIreneSendrierNicolasFiniaszMatthieuIn this session, we are going to see how to build an efficient provably secure one-way function from coding theory. As you know, a one-way function is a function which is simple to evaluate and

-

5.1. Code-Based Digital Signatures

Marquez-CorbellaIreneSendrierNicolasFiniaszMatthieuWelcome to the last week of this MOOC on code-based cryptography. This week, we will be discussing other cryptographic constructions relying on coding theory. We have seen how to do public key

-

4.5. Error-Correcting Pairs

Marquez-CorbellaIreneSendrierNicolasFiniaszMatthieuWe present in this session a general decoding method for linear codes. And we will see it in an example. Let C be a generalized Reed-Solomon code of dimension k associated to the pair (c, d). Then,

-

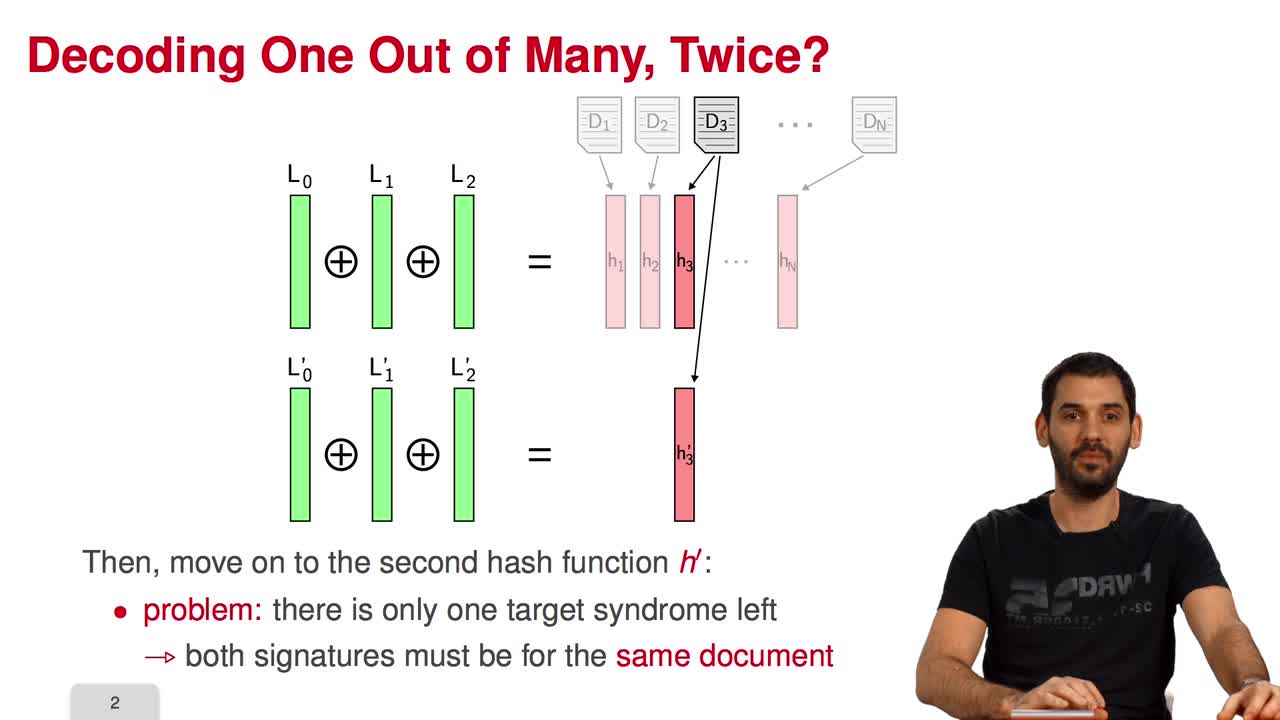

5.4. Parallel-CFS

Marquez-CorbellaIreneSendrierNicolasFiniaszMatthieuIn this session, I will present a variant of the CFS signature scheme called parallel-CFS. We start from a simple question: what happens if you try to use two different hash functions and compute

-

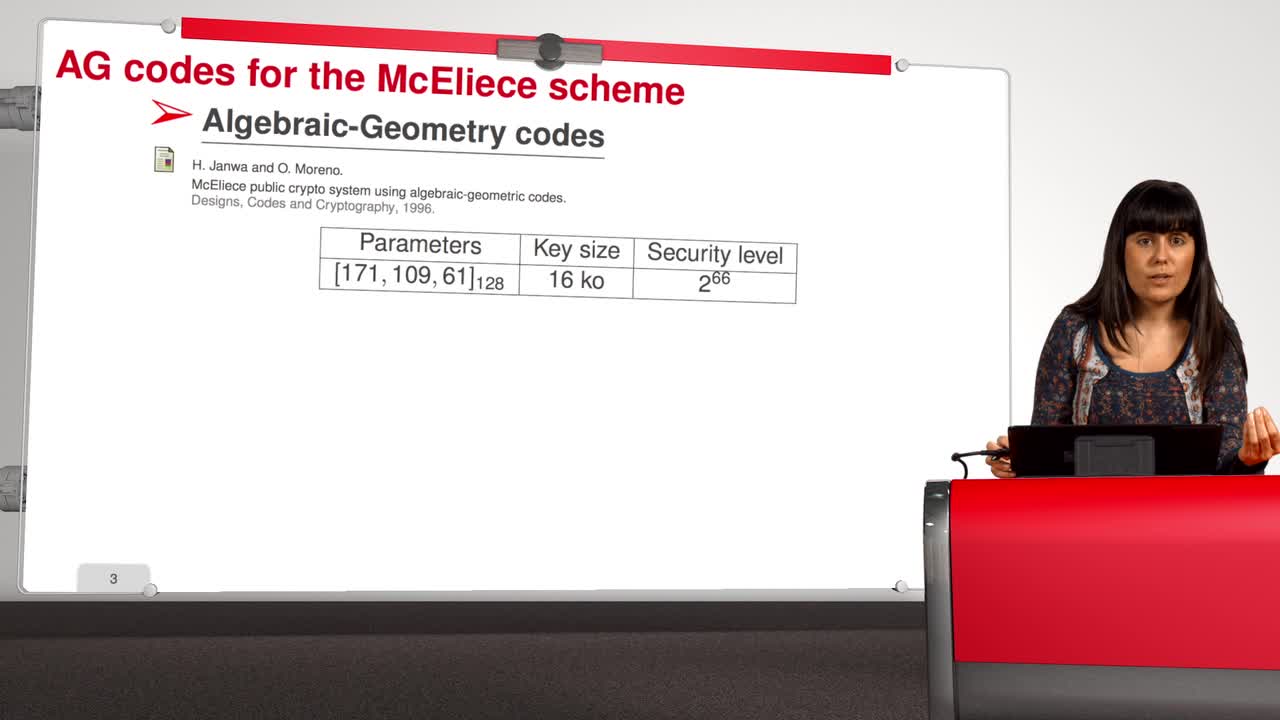

4.8. Attack against Algebraic Geometry codes

Marquez-CorbellaIreneSendrierNicolasFiniaszMatthieuIn this session, we will present an attack against Algebraic Geometry codes (AG codes). Algebraic Geometry codes is determined by a triple. First of all, an algebraic curve of genus g, then a n

-

5.7. The Fast Syndrome-Based (FSB) Hash Function

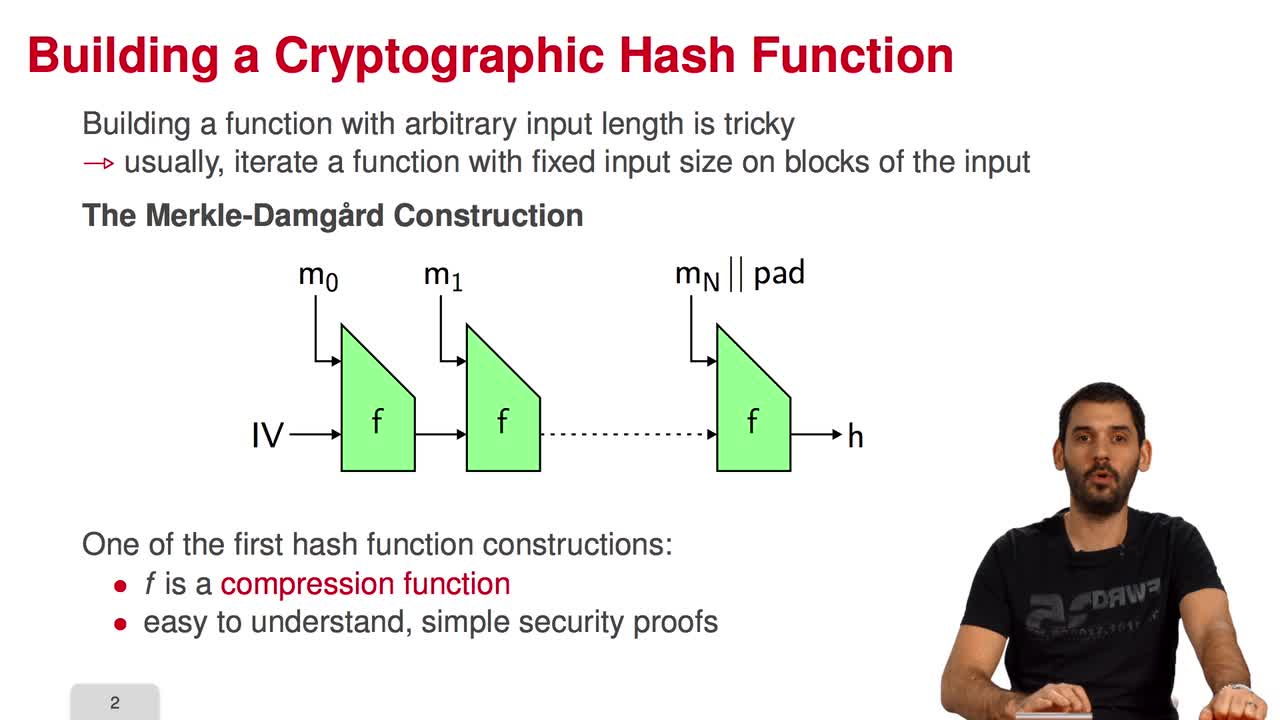

Marquez-CorbellaIreneSendrierNicolasFiniaszMatthieuIn the last session of this week, we will have a look at the FSB Hash Function which is built using the one-way function we saw in the previous session. What are the requirements for a