Notice

Cryptanalyse : le fondement de la sécurité

- document 1 document 2 document 3

- niveau 1 niveau 2 niveau 3

Descriptif

Le but principal de la cryptographie est de protéger l'information. Pour répondre à ce besoin réel et indispensable à l'ère de l'information, il existe deux grandes branches qui se complètent à la perfection: la cryptographie asymétrique et la symétrique.

Dans cet exposé, nous parlerons de l'importance, des applications et du "modus operandi" de la cryptographie symétrique. Nous verrons que la cryptanalyse est le fondement de la confiance que nous portons sur les primitives symétriques, et, par conséquent, qu'elle est indispensable. Nous parcourrons les principales méthodes utilisées et les faiblesses potentielles qui peuvent être exploitées par la cryptanalyse.

Dans la même collection

-

Explorations Mathématiques de l'activité du cerveau

TouboulJonathanExplorations Mathématiques de l'activité du cerveau Le siècle dernier a été une période fascinante durant laquelle les recherches expérimentales ont fait des avancées majeures sur la

-

Logic-based static analysis for the verification of programs with dynamically allocated data struct…

DrăgoiCezaraSoftware development has reached a complexity level that cannot be handled without the aid of computer assisted methods. It is therefore of the highest importance to have rigorous methods and

-

Resolving Entities in the Web of Data

ChristophidesVassilisOver the past decade, numerous knowledge bases (KBs) have been built to power a new generation of Web applications that provide entity-centric search and recommendation services. These KBs offer

-

Wireless In the Woods: Monitoring the Snow Melt Process in the Sierra Nevada

WatteyneThomasHistorically, the study of mountain hydrology and the water cycle has been largely observational, with meteorological forcing and hydrological variables extrapolated from a few infrequent manual

-

Phénomènes Aléatoires dans les Réseaux

RobertPhilippeLes phénomènes aléatoires sont une composante-clé des réseaux de communication, ils interviennent, de façon majeure, dans le trafic que les réseaux traitent, ainsi que dans certains algorithmes

-

Modèles mémoire pour les multiprocesseurs à mémoire partagée

MarangetLucLa plupart des systèmes qui s'apparentent à des ordinateurs un tant soit peu sophistiqués comprennent plusieurs unités de calcul qui communiquent par l'intermédiaire d'une mémoire partagée.

-

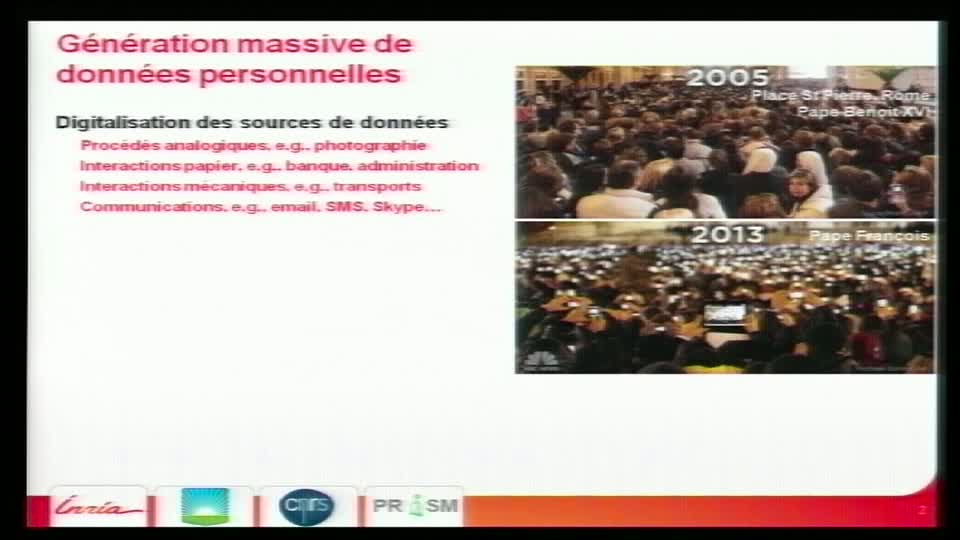

Gestion de données personnelles respectueuse de la vie privée

AnciauxNicolasEn très peu de temps, nous sommes entrés dans une ère de génération massive des données personnelles créées par les individus, leurs équipements digitaux ou mises à disposition par certaines

-

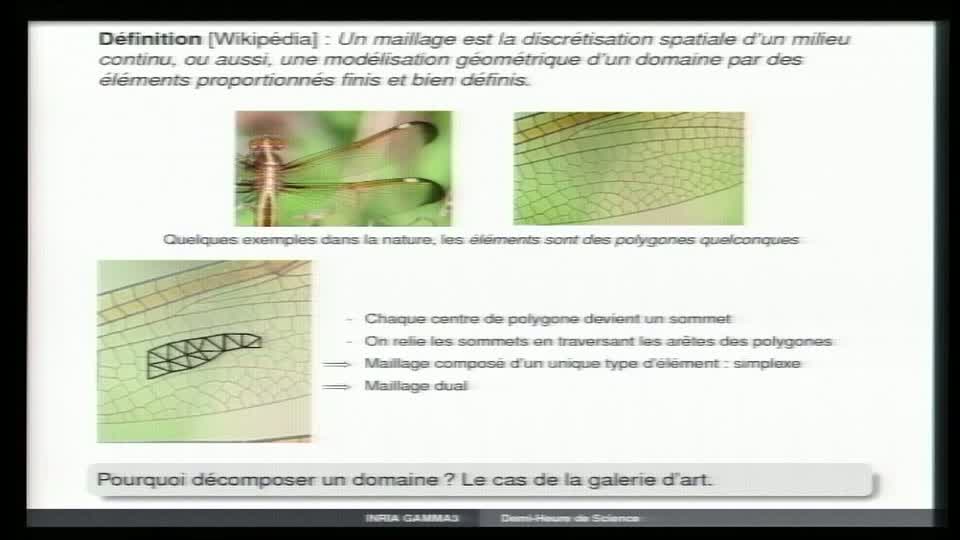

Génération de maillages pour la simulation numérique

LoseilleAdrienUne branche importante du calcul scientifique consiste à simuler sur ordinateurs des phénomènes physiques complexes. Son intérêt consiste à mieux appréhender des problèmes fondamentaux : solution

-

Réduction de modèles de voies de signalisation intracellulaire

FeretJérômeLes voies de signalisation intracellulaire sont des cascades d'interaction entre protéines, qui permettent à la cellule de recevoir des signaux, de les propager jusqu'à son noyau, puis de les

Sur le même thème

-

Quel est le prix à payer pour la sécurité de nos données ?

MinaudBriceÀ l'ère du tout connecté, la question de la sécurité de nos données personnelles est devenue primordiale. Comment faire pour garder le contrôle de nos données ? Comment déjouer les pièges de plus en

-

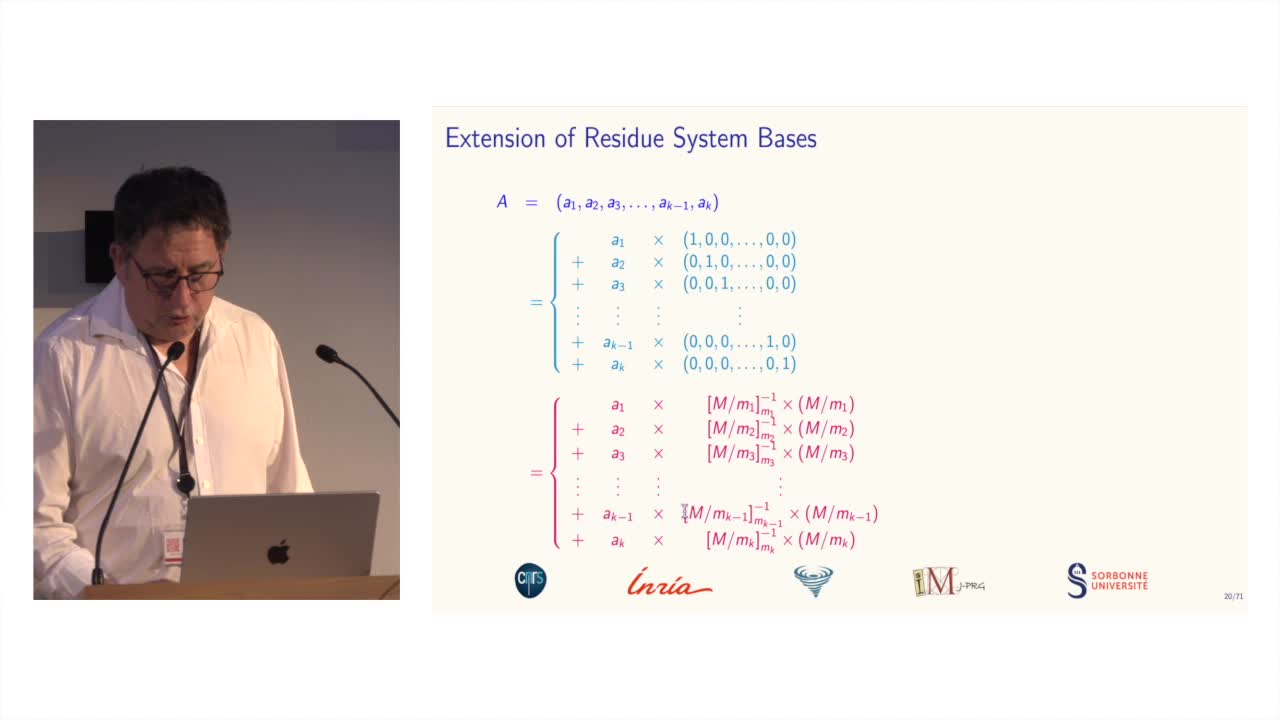

Des systèmes de numération pour le calcul modulaire

BajardJean-ClaudeLe calcul modulaire est utilisé dans de nombreuses applications des mathématiques...

-

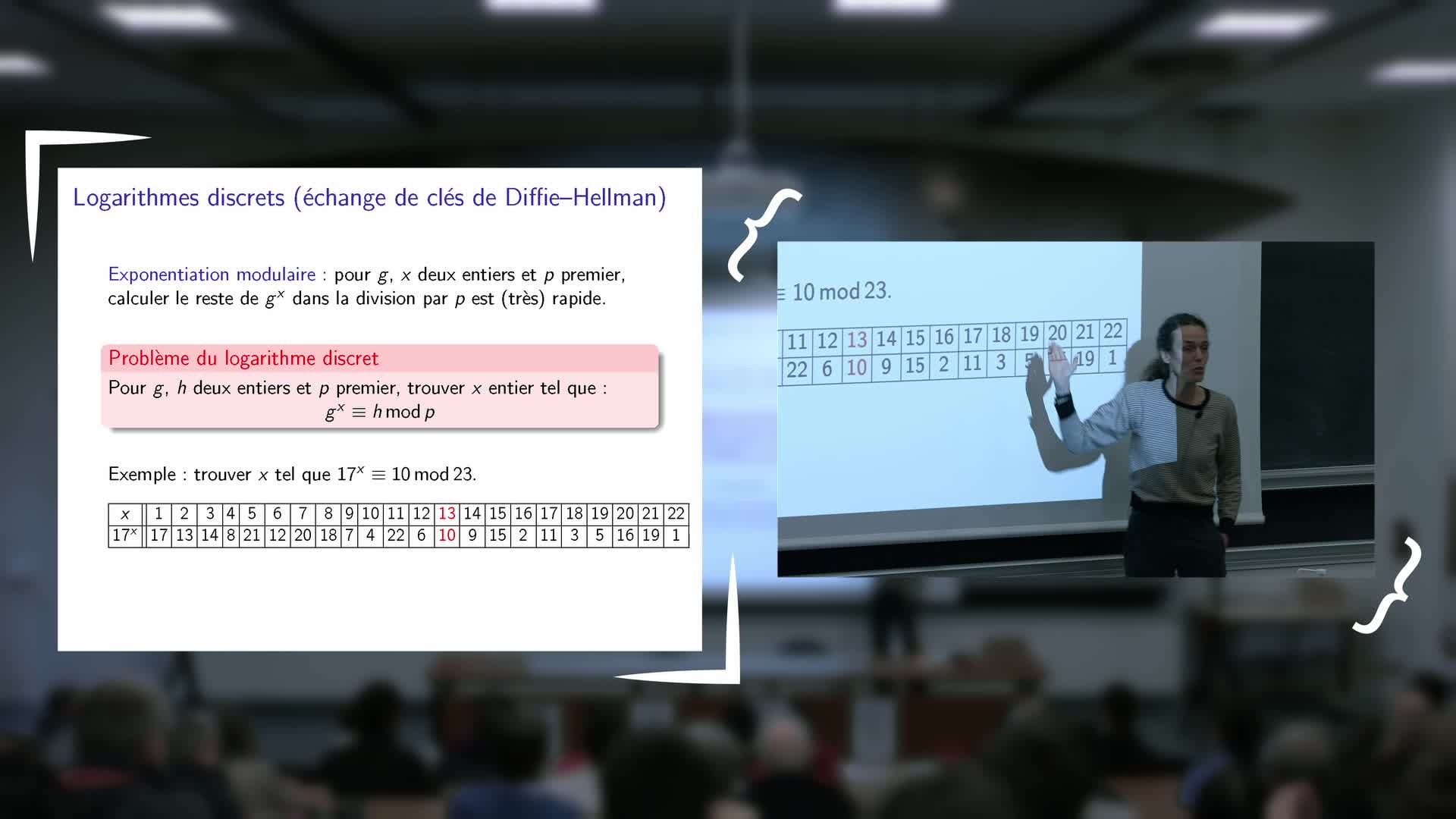

Inauguration de l'exposition - Vanessa Vitse : Nombres de Sophie Germain et codes secrets

VitseVanessaExposé de Vanessa Vitse (Institut Fourier) : Nombres de Sophie Germain et codes secrets

-

Information Structures for Privacy and Fairness

PalamidessiCatusciaInformation Structures for Privacy and Fairness

-

AI and Human Decision-Making: An Interdisciplinary Perspective

CastellucciaClaudeThis seminar will talk about some of the privacy risks of these systems and will describe some recent attacks. It will also discuss why they sometimes fail to deliver. Finally, we will also show that

-

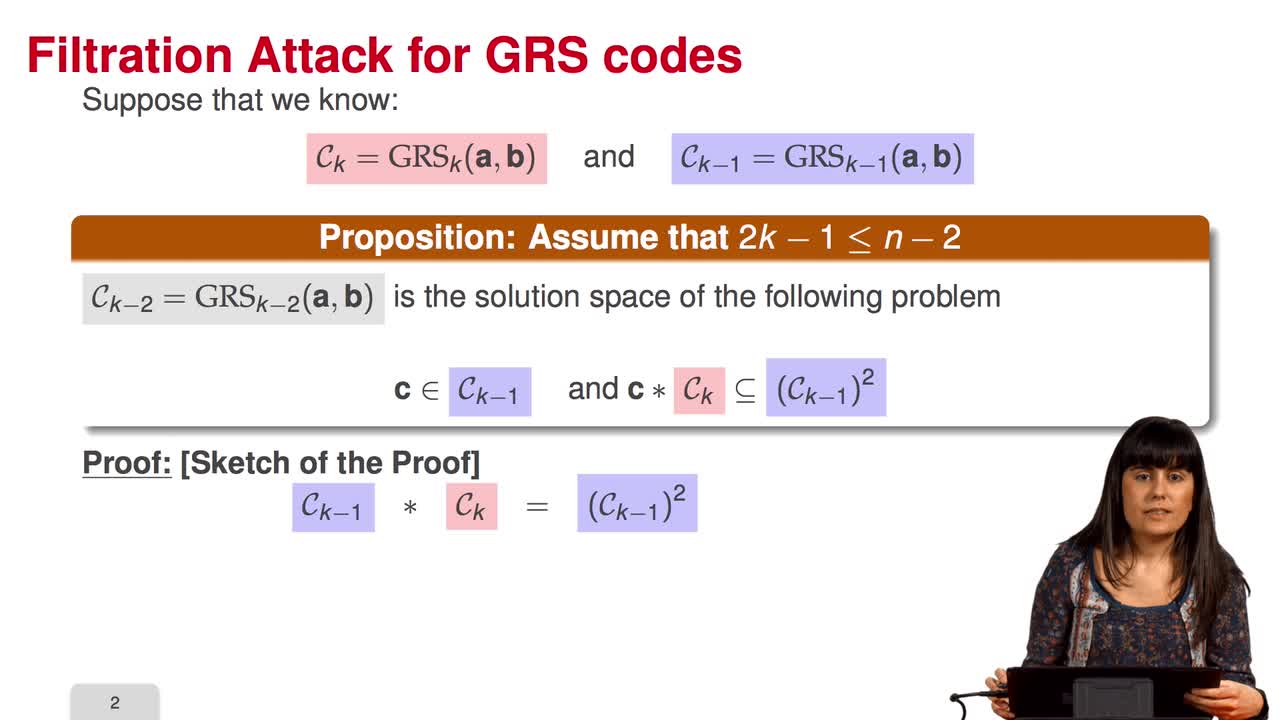

4.6. Attack against GRS codes

Marquez-CorbellaIreneSendrierNicolasFiniaszMatthieuIn this session we will discuss the proposal of using generalized Reed-Solomon codes for the McEliece cryptosystem. As we have already said, generalized Reed-Solomon codes were proposed in 1986 by

-

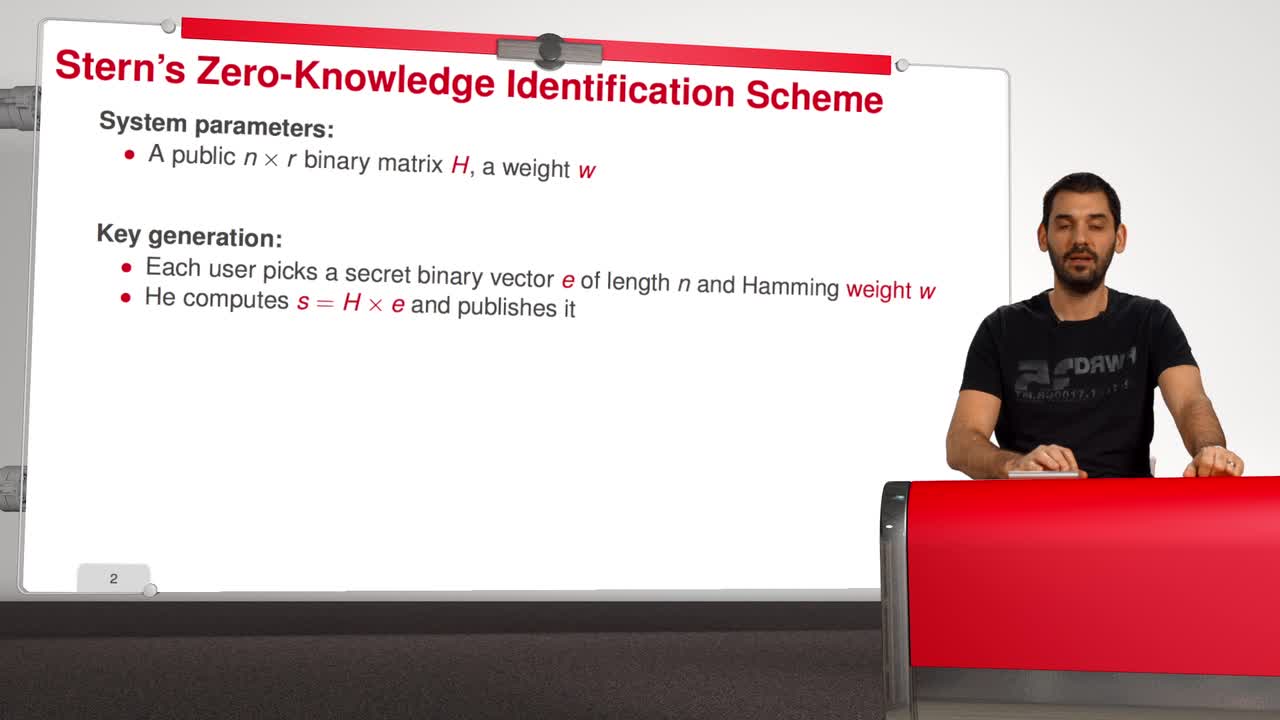

5.5. Stern’s Zero-Knowledge Identification Scheme

Marquez-CorbellaIreneSendrierNicolasFiniaszMatthieuIn this session, we are going to have a look at Stern’s Zero-Knowledge Identification Scheme. So, what is a Zero-Knowledge Identification Scheme? An identification scheme allows a prover to prove

-

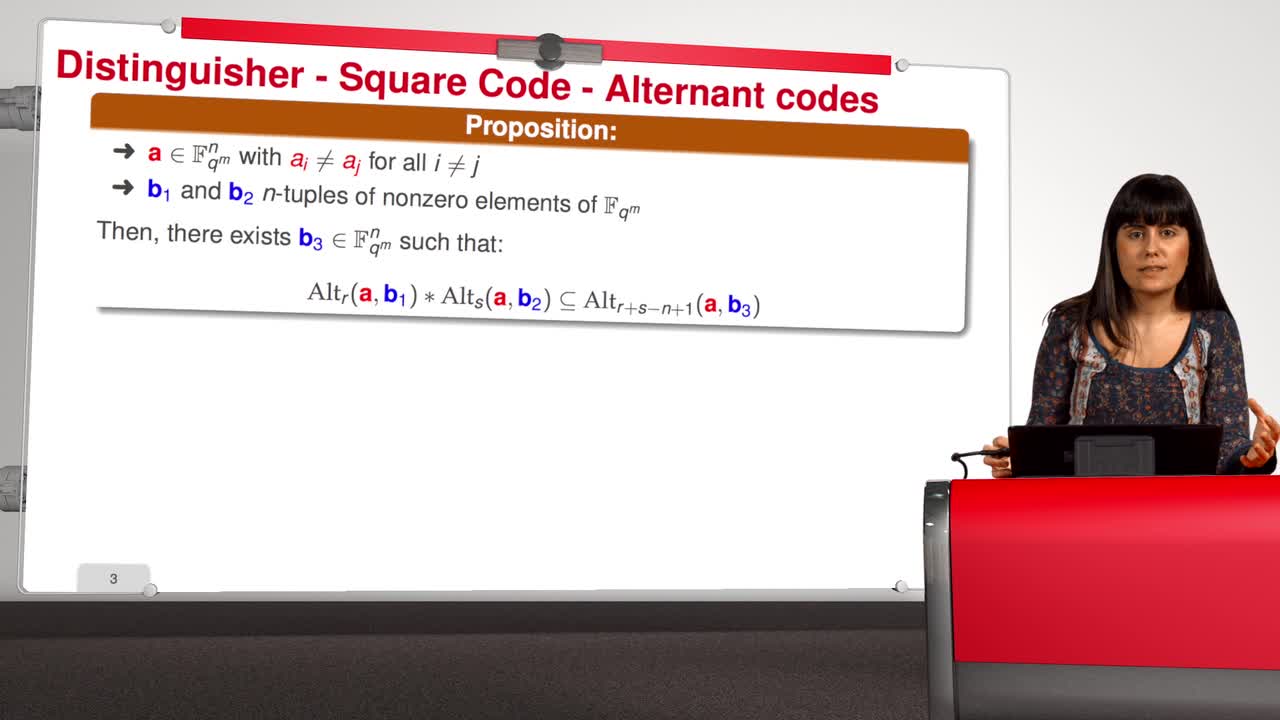

4.9. Goppa codes still resist

Marquez-CorbellaIreneSendrierNicolasFiniaszMatthieuAll the results that we have seen this week doesn't mean that code based cryptography is broken. So in this session we will see that Goppa code still resists to all these attacks. So recall that

-

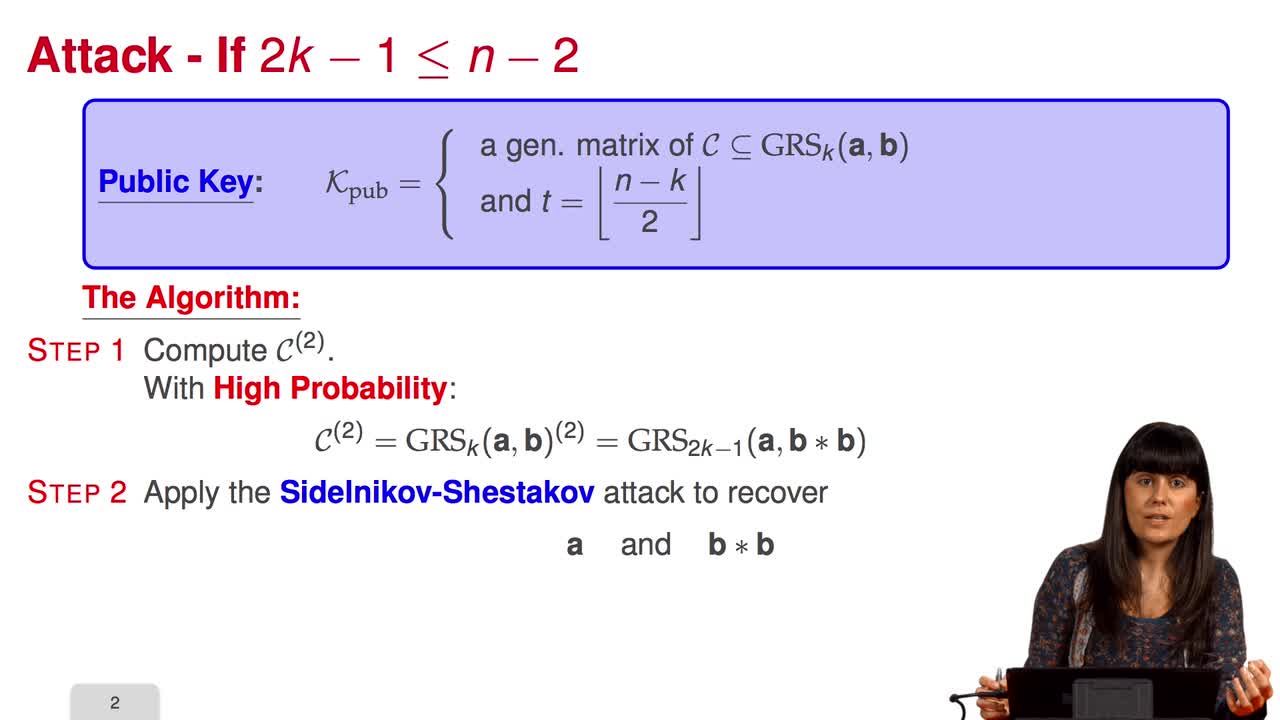

4.4. Attack against subcodes of GRS codes

Marquez-CorbellaIreneSendrierNicolasFiniaszMatthieuIn this session, we will talk about using subcodes of a Generalized Reed–Solomon code for the McEliece Cryptosystem. Recall that to avoid the attack of Sidelnikov and Shestakov, Berger and

-

5.3. Attacks against the CFS Scheme

Marquez-CorbellaIreneSendrierNicolasFiniaszMatthieuIn this session, we will have a look at the attacks against the CFS signature scheme. As for public-key encryption, there are two kinds of attacks against signature schemes. First kind of attack is

-

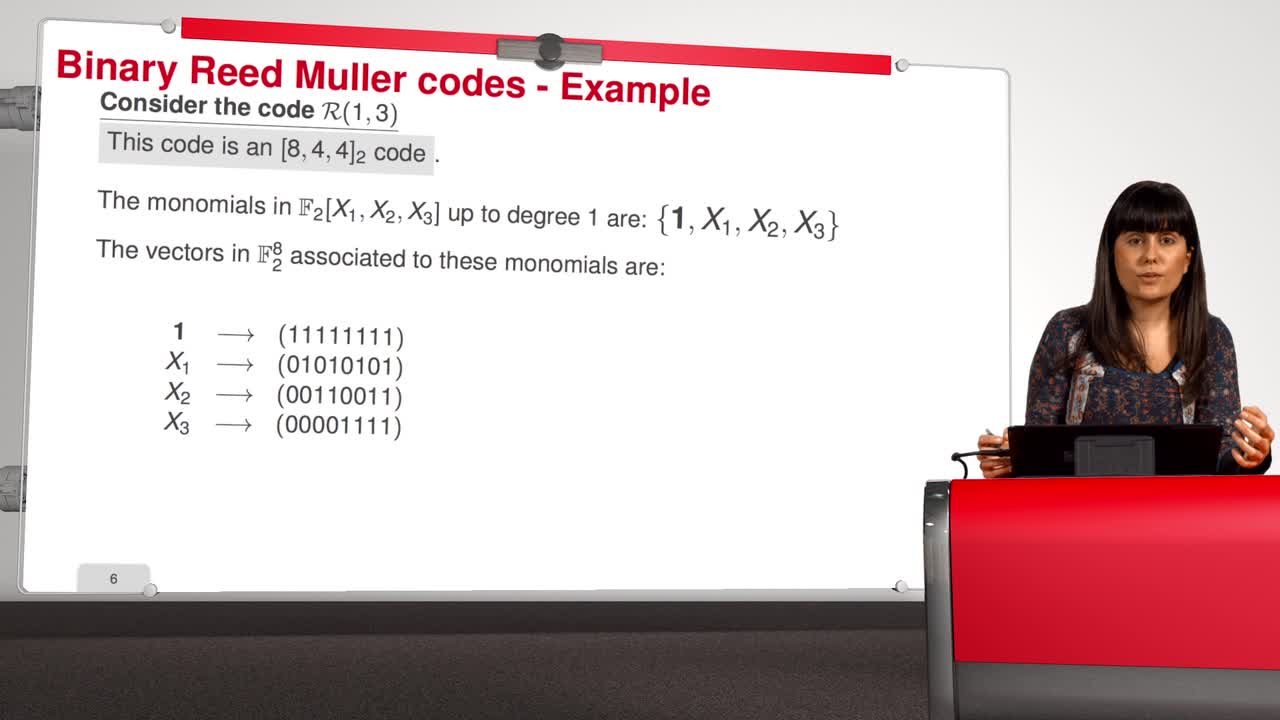

4.7. Attack against Reed-Muller codes

Marquez-CorbellaIreneSendrierNicolasFiniaszMatthieuIn this session, we will introduce an attack against binary Reed-Muller codes. Reed-Muller codes were introduced by Muller in 1954 and, later, Reed provided the first efficient decoding algorithm

-

5.6. An Efficient Provably Secure One-Way Function

Marquez-CorbellaIreneSendrierNicolasFiniaszMatthieuIn this session, we are going to see how to build an efficient provably secure one-way function from coding theory. As you know, a one-way function is a function which is simple to evaluate and