Notice

1.9. McEliece Cryptosystem

- document 1 document 2 document 3

- niveau 1 niveau 2 niveau 3

Descriptif

This is the last session ofthe first week of this MOOC. We have already all the ingredientsto talk about code-based cryptography. Recall that in 1976 Diffieand Hellman published their famous paper "New Directionsin Cryptography", where they introduced public keycryptography providing a solution to the problem of key exchange. Mathematically speaking,public key cryptography considers the notion ofone-way trapdoor function that is easy in one direction,hard in the reverse direction unless you have a specialinformation called the trapdoor. The security of the mostpopular public key cryptosystems is based either on thehardness of factoring or the presumed intractability ofthe discrete log problem. Code-based cryptography is based onthe following one-way trapdoor function. It is easy and fast toencode a message using linear transformations since it can beviewed as a matrix multiplication. It is hard to decoderandom linear code. Recall that the generaldecoding problem was proven to be NP-complete in the late 1970s. And the trapdoorinformation is that there exists some families of codes that haveefficient decoding algorithms. We have seen thegeneralized Reed-Solomon codes and the Goppa codes.McEliece presented, in 1978, the first public key cryptosystembased on error-correcting codes. The security of this schemeis based on two intractable problems: the hardness ofdecoding, or equivalently the problem of finding codewordsof minimal support, and the problem of distinguishinga code with a prescribed structure from a random one.

Intervention / Responsable scientifique

Dans la même collection

-

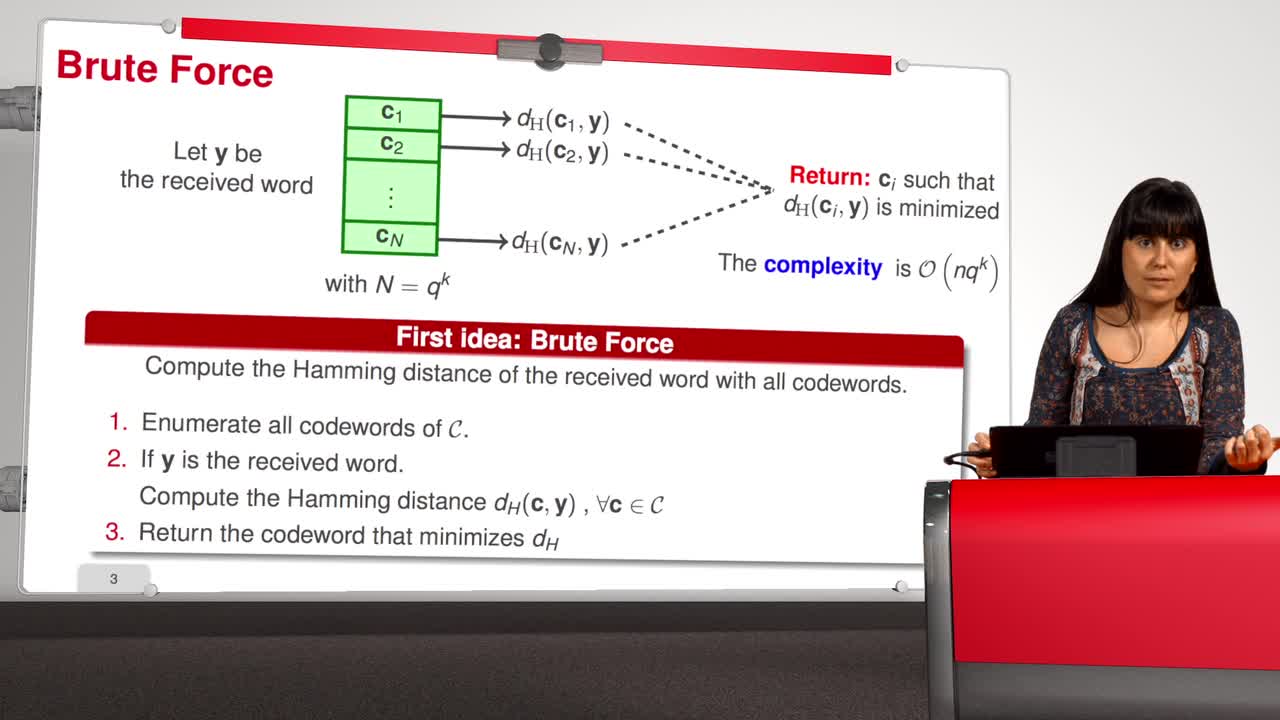

1.6. Decoding (A Difficult Problem)

Marquez-CorbellaIreneSendrierNicolasFiniaszMatthieuThe process of correcting errors and obtaining back the message is called decoding. In this sequence, we will focus on this process, the decoding. We would like that the decoder of the received

-

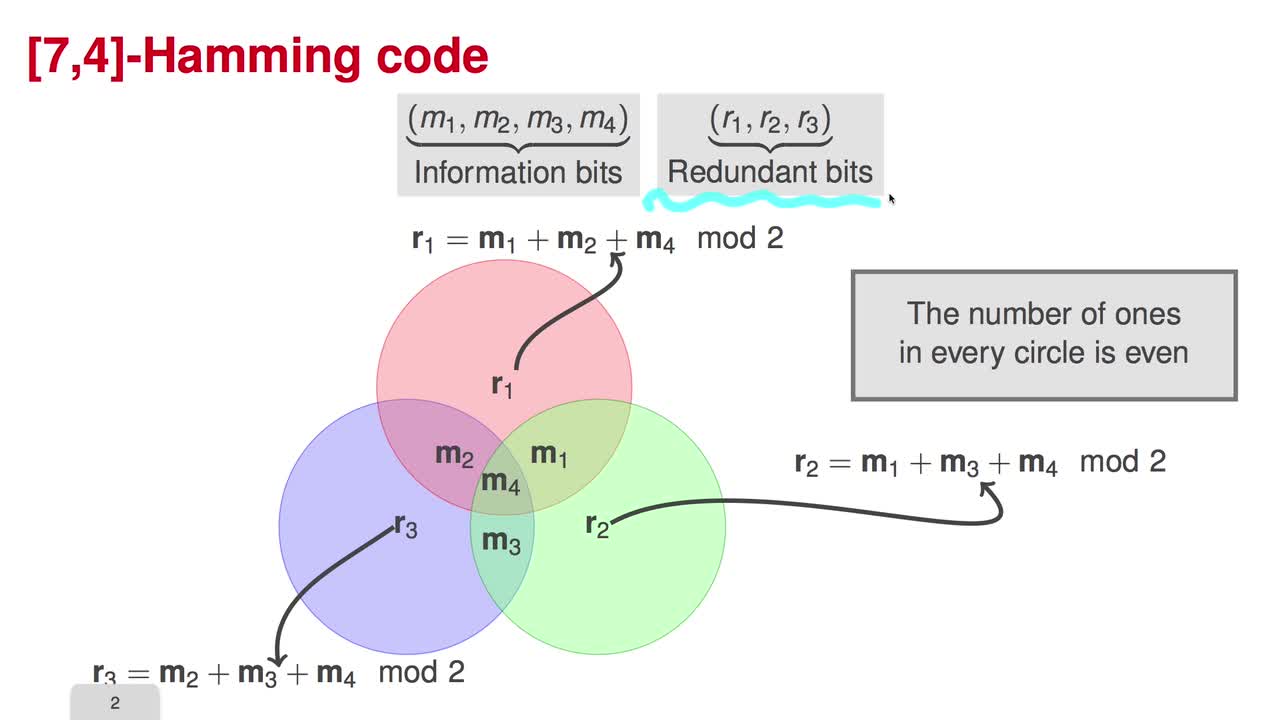

1.4. Parity Checking

Marquez-CorbellaIreneSendrierNicolasFiniaszMatthieuThere are two standard ways to describe a subspace, explicitly by giving a basis, or implicitly, by the solution space of the set of homogeneous linear equations. Therefore, there are two ways of

-

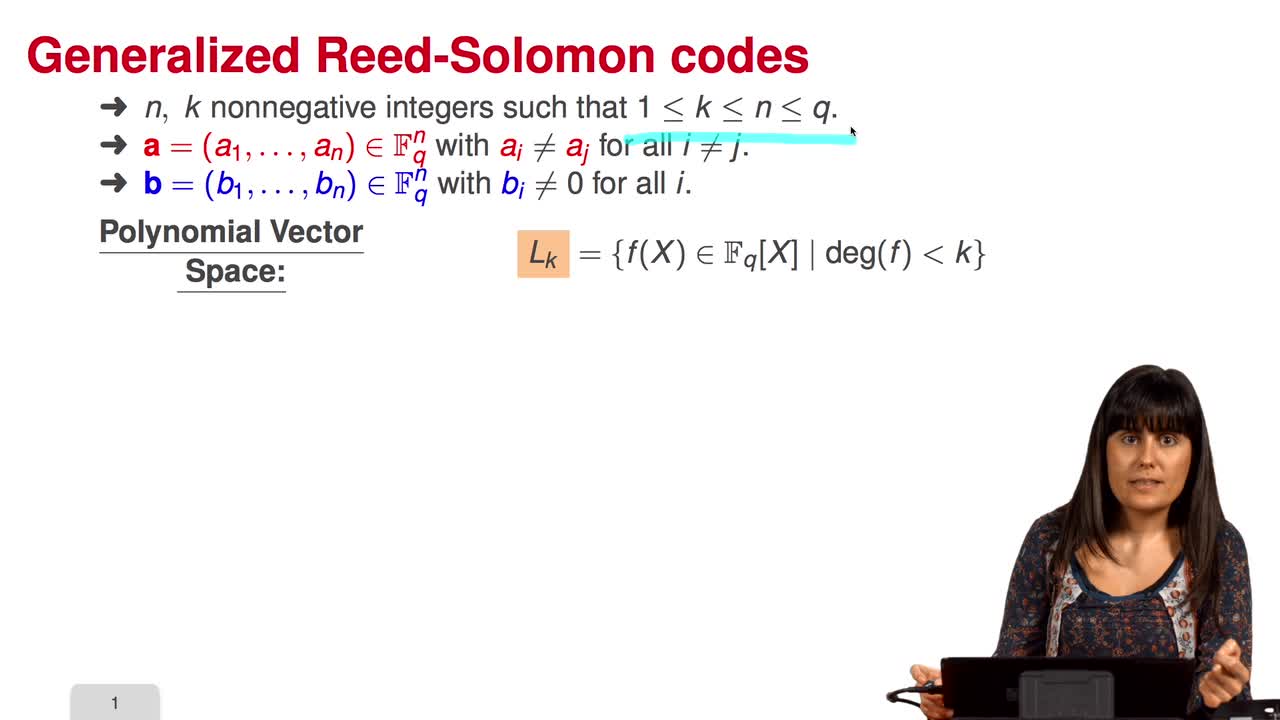

1.7. Reed-Solomon Codes

Marquez-CorbellaIreneSendrierNicolasFiniaszMatthieuReed-Solomon codes were introduced by Reed and Solomon in the 1960s. These codes are still used in storage device, from compact-disc player to deep-space application. And they are widely used

-

1.2. Introduction II - Coding Theory

Marquez-CorbellaIreneSendrierNicolasFiniaszMatthieuIn this session, we will give a brief introduction to Coding Theory. Claude Shannon's paper from 1948 entitled "A Mathematical Theory of Communication" gave birth to the disciplines of Information

-

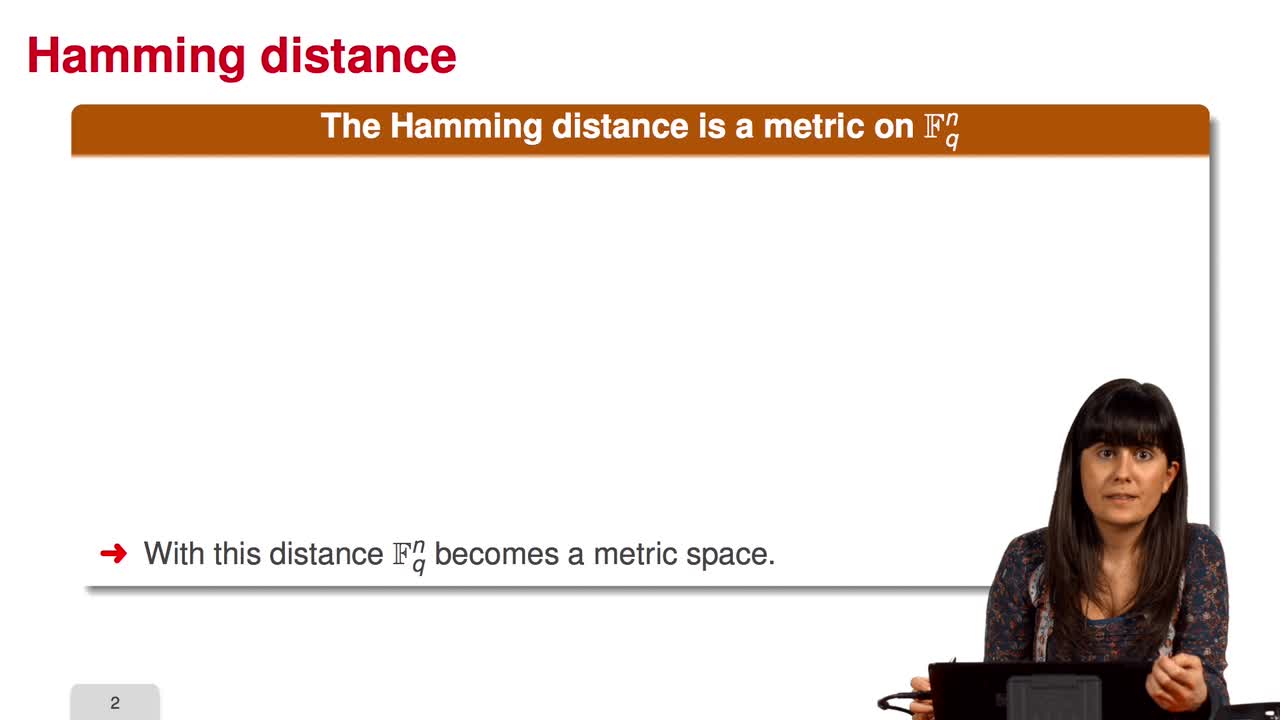

1.5. Error Correcting Capacity

Marquez-CorbellaIreneSendrierNicolasFiniaszMatthieuThis sequence will be about the error-correcting capacity of a linear code. We describe the way of considering the space Fq^n as a metric space. This metric is necessary to justify the principle of

-

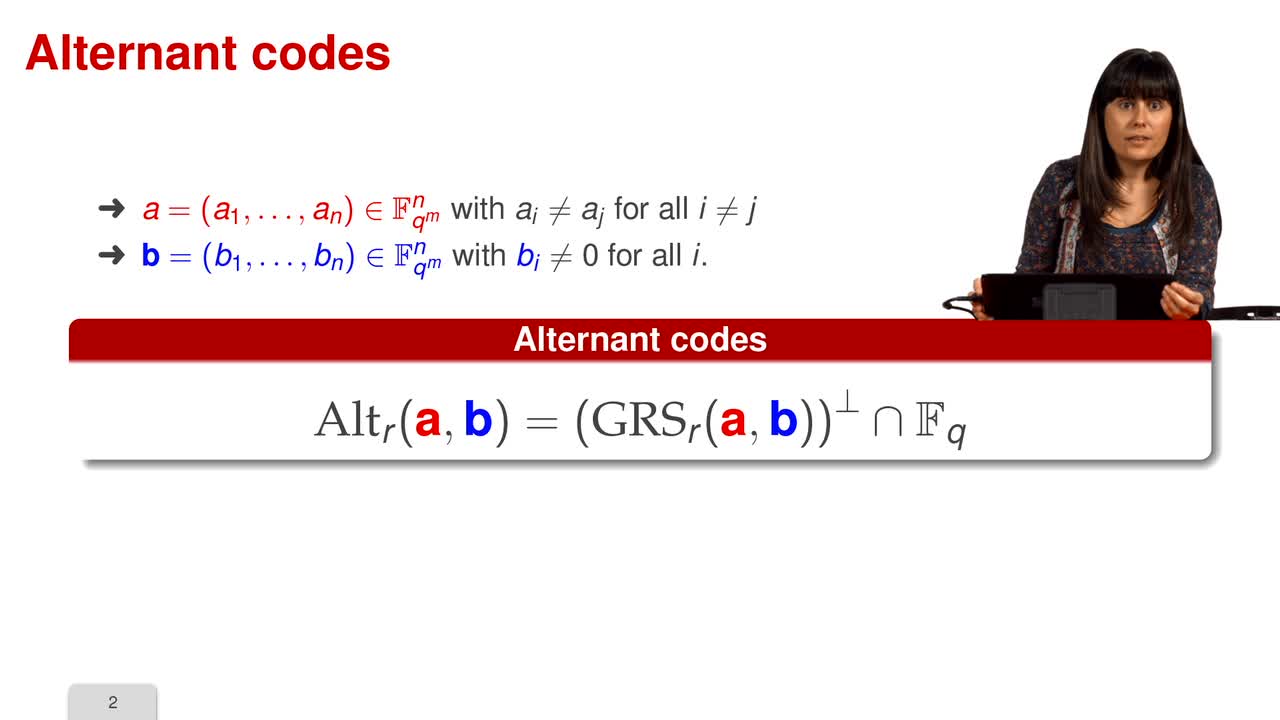

1.8. Goppa Codes

Marquez-CorbellaIreneSendrierNicolasFiniaszMatthieuIn this session, we will talk about another family of codes that have an efficient decoding algorithm: the Goppa codes. One limitation of the generalized Reed-Solomon codes is the fact that the

-

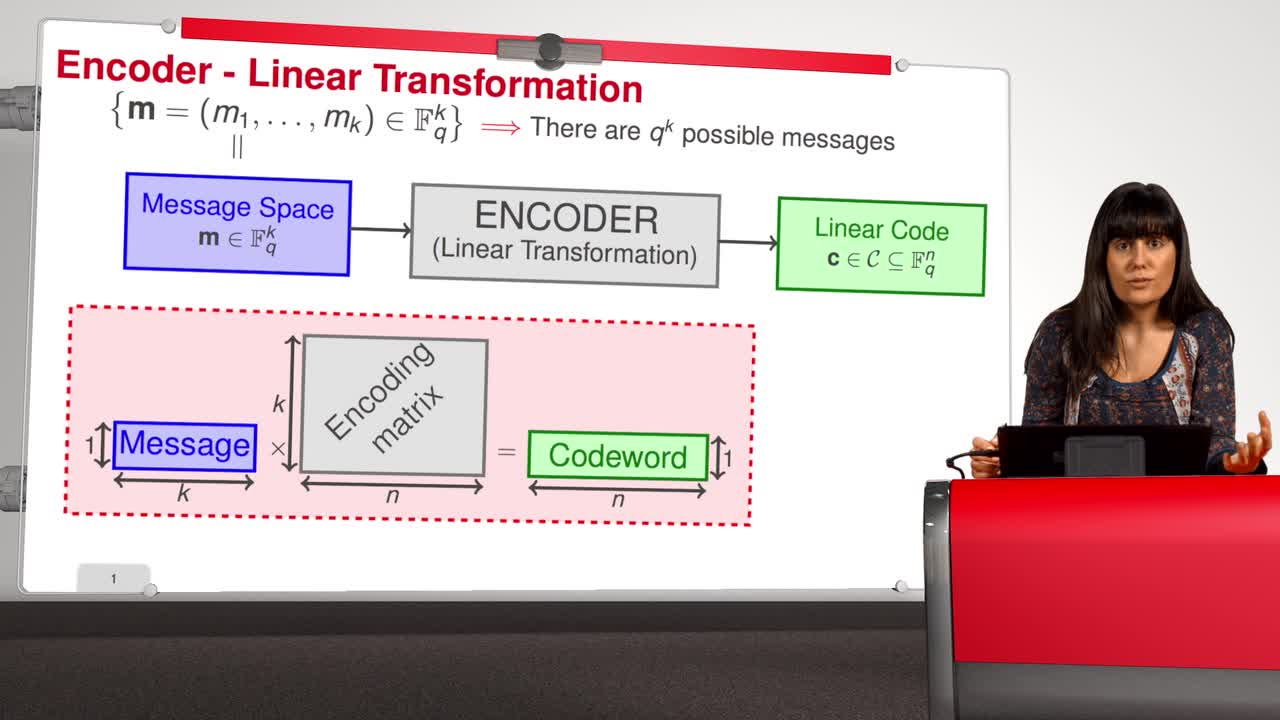

1.3. Encoding (Linear Transformation)

Marquez-CorbellaIreneSendrierNicolasFiniaszMatthieuIn this session, we will talk about the easy map of the - one-way trapdoor functions based on error-correcting codes. We suppose that the set of all messages that we wish to transmit is the set

-

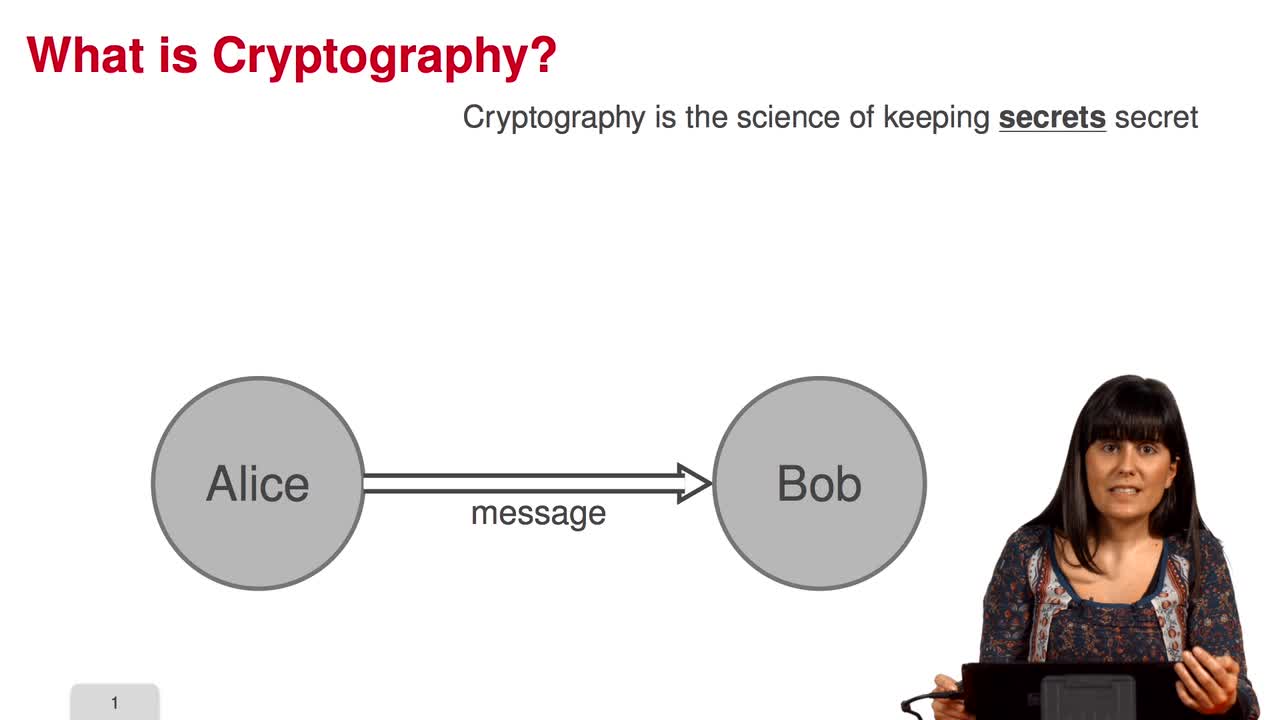

1.1. Introduction I - Cryptography

Marquez-CorbellaIreneSendrierNicolasFiniaszMatthieuWelcome to this MOOC which is entitled: code-based cryptography. This MOOC is divided in five weeks. The first week, we will talk about error-correcting codes and cryptography, this is an introduction

Avec les mêmes intervenants et intervenantes

-

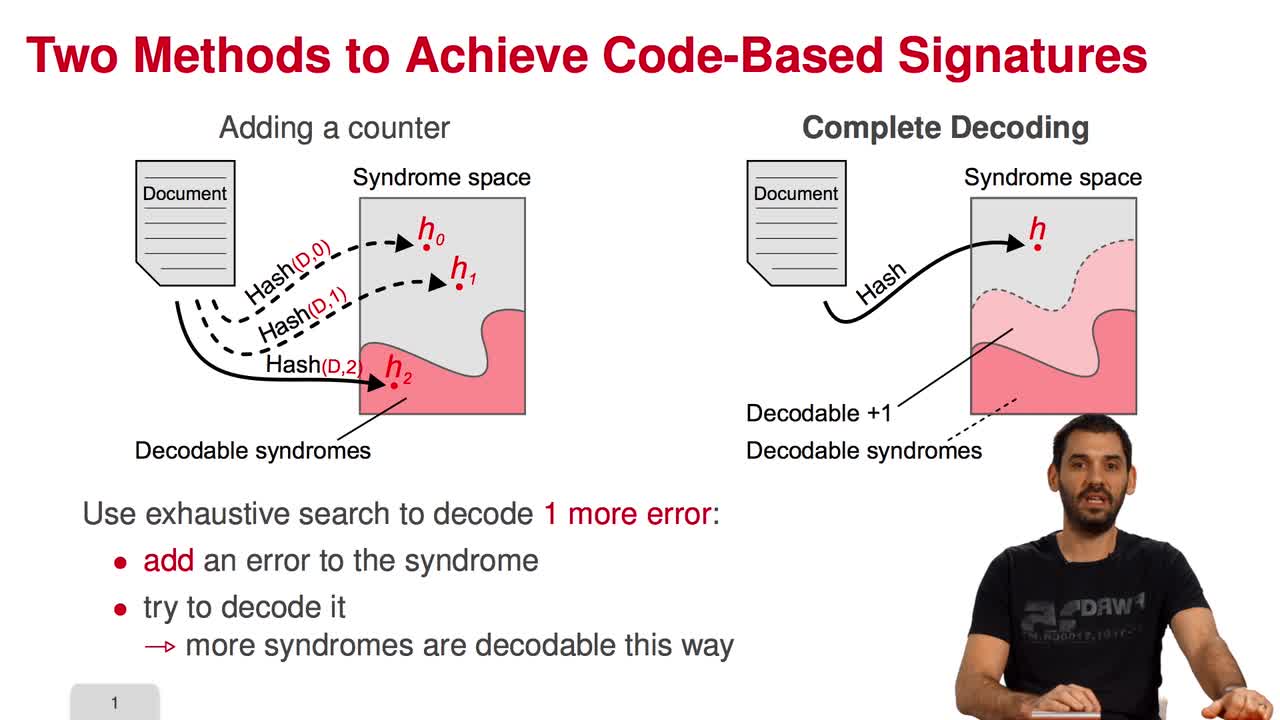

5.2. The Courtois-Finiasz-Sendrier (CFS) Construction

Marquez-CorbellaIreneSendrierNicolasFiniaszMatthieuIn this session, I am going to present the Courtois-Finiasz-Sendrier Construction of a code-based digital signature. In the previous session, we have seen that it is impossible to hash a document

-

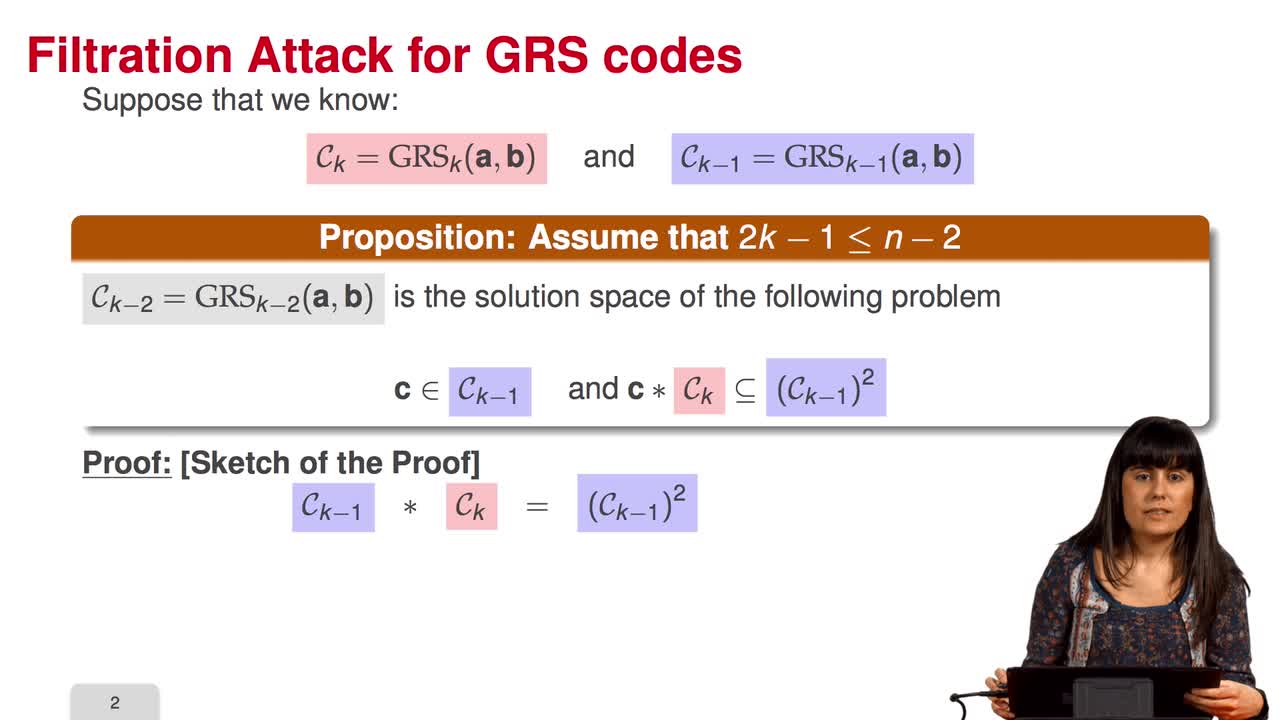

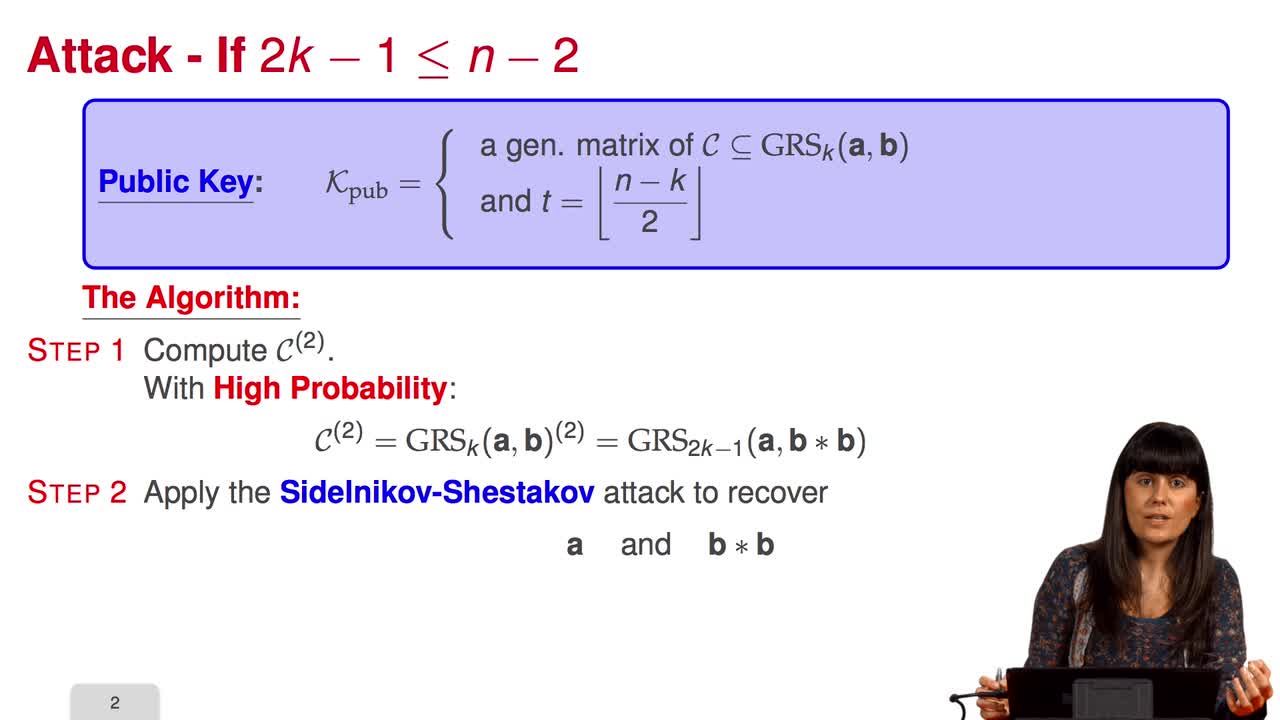

4.6. Attack against GRS codes

Marquez-CorbellaIreneSendrierNicolasFiniaszMatthieuIn this session we will discuss the proposal of using generalized Reed-Solomon codes for the McEliece cryptosystem. As we have already said, generalized Reed-Solomon codes were proposed in 1986 by

-

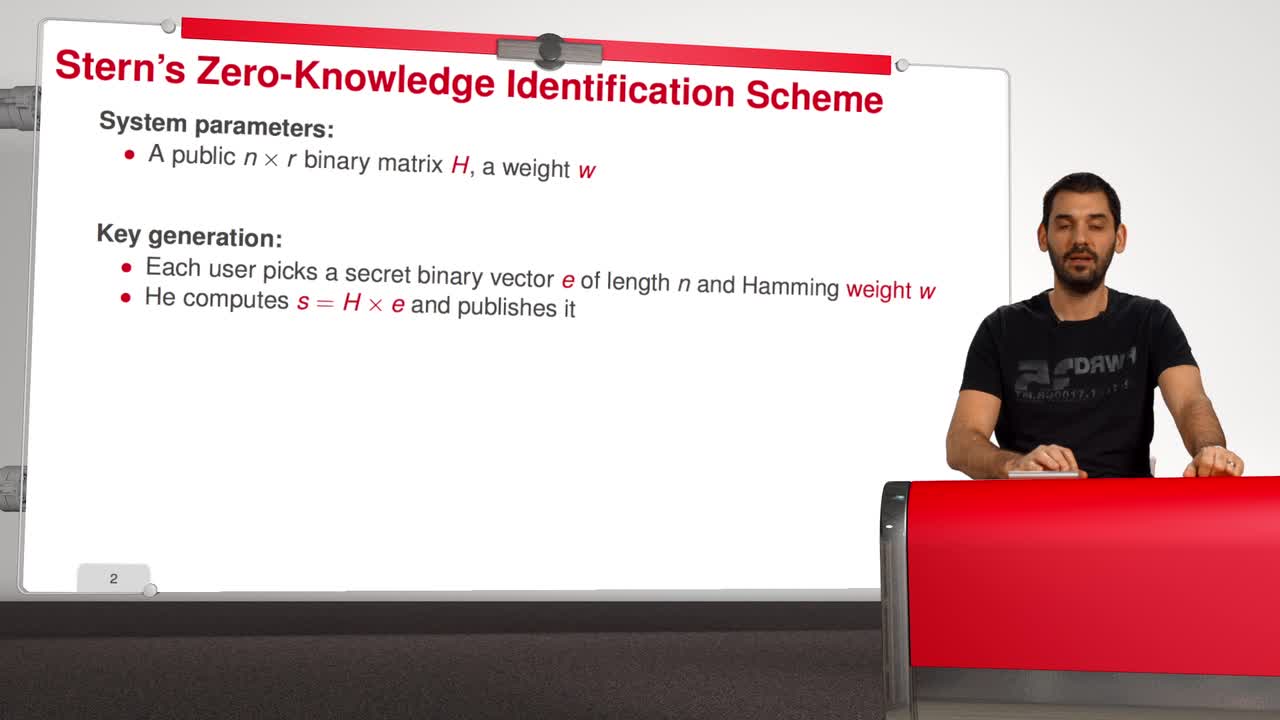

5.5. Stern’s Zero-Knowledge Identification Scheme

Marquez-CorbellaIreneSendrierNicolasFiniaszMatthieuIn this session, we are going to have a look at Stern’s Zero-Knowledge Identification Scheme. So, what is a Zero-Knowledge Identification Scheme? An identification scheme allows a prover to prove

-

4.9. Goppa codes still resist

Marquez-CorbellaIreneSendrierNicolasFiniaszMatthieuAll the results that we have seen this week doesn't mean that code based cryptography is broken. So in this session we will see that Goppa code still resists to all these attacks. So recall that

-

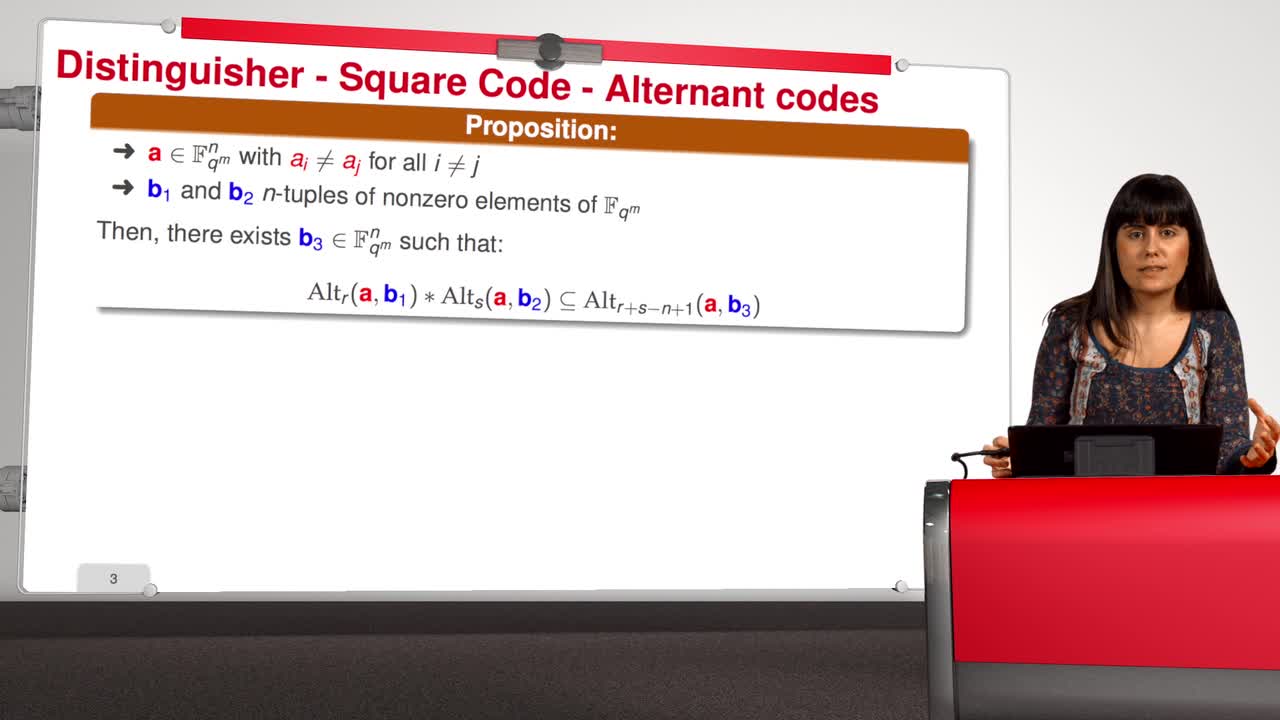

4.4. Attack against subcodes of GRS codes

Marquez-CorbellaIreneSendrierNicolasFiniaszMatthieuIn this session, we will talk about using subcodes of a Generalized Reed–Solomon code for the McEliece Cryptosystem. Recall that to avoid the attack of Sidelnikov and Shestakov, Berger and

-

5.3. Attacks against the CFS Scheme

Marquez-CorbellaIreneSendrierNicolasFiniaszMatthieuIn this session, we will have a look at the attacks against the CFS signature scheme. As for public-key encryption, there are two kinds of attacks against signature schemes. First kind of attack is

-

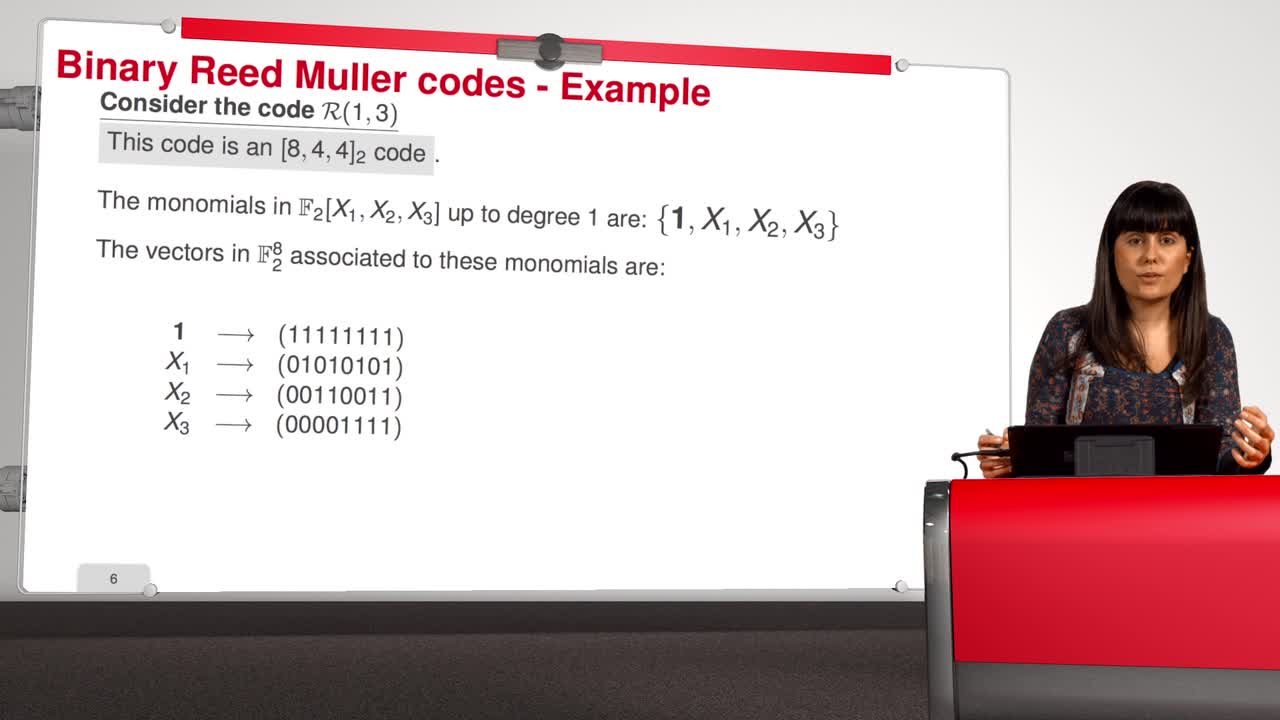

4.7. Attack against Reed-Muller codes

Marquez-CorbellaIreneSendrierNicolasFiniaszMatthieuIn this session, we will introduce an attack against binary Reed-Muller codes. Reed-Muller codes were introduced by Muller in 1954 and, later, Reed provided the first efficient decoding algorithm

-

5.6. An Efficient Provably Secure One-Way Function

Marquez-CorbellaIreneSendrierNicolasFiniaszMatthieuIn this session, we are going to see how to build an efficient provably secure one-way function from coding theory. As you know, a one-way function is a function which is simple to evaluate and

-

5.1. Code-Based Digital Signatures

Marquez-CorbellaIreneSendrierNicolasFiniaszMatthieuWelcome to the last week of this MOOC on code-based cryptography. This week, we will be discussing other cryptographic constructions relying on coding theory. We have seen how to do public key

-

4.5. Error-Correcting Pairs

Marquez-CorbellaIreneSendrierNicolasFiniaszMatthieuWe present in this session a general decoding method for linear codes. And we will see it in an example. Let C be a generalized Reed-Solomon code of dimension k associated to the pair (c, d). Then,

-

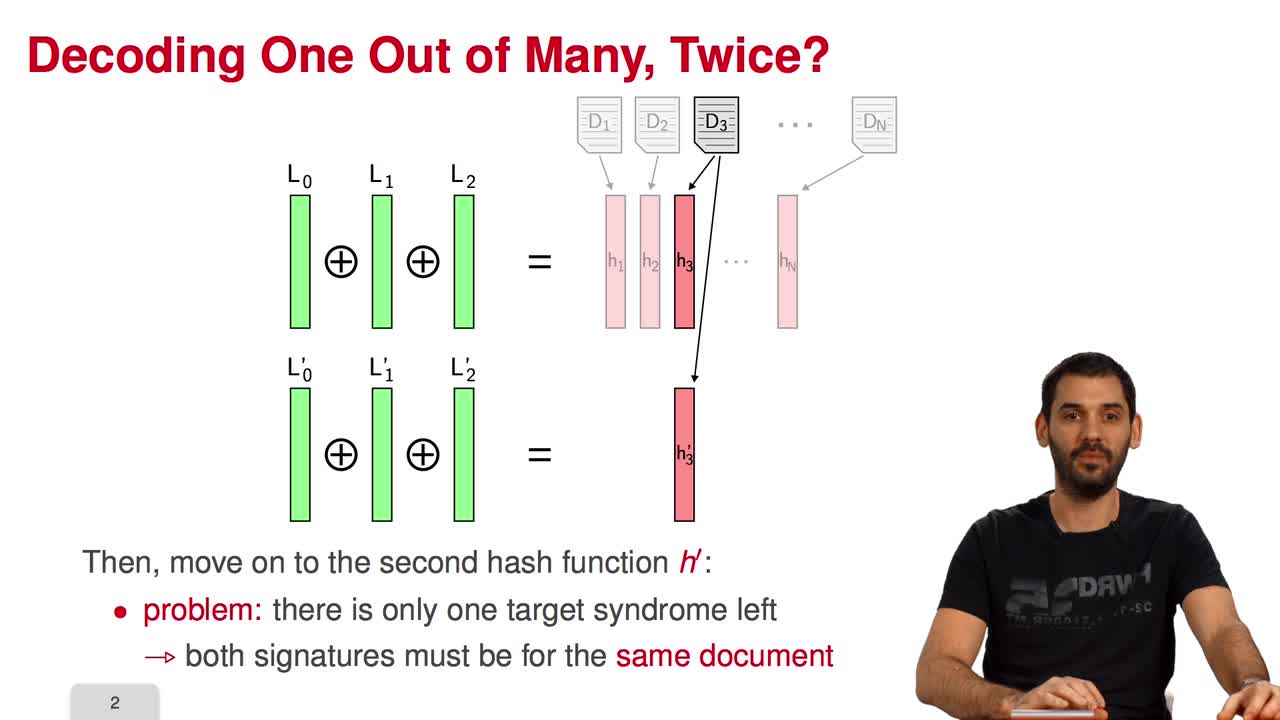

5.4. Parallel-CFS

Marquez-CorbellaIreneSendrierNicolasFiniaszMatthieuIn this session, I will present a variant of the CFS signature scheme called parallel-CFS. We start from a simple question: what happens if you try to use two different hash functions and compute

-

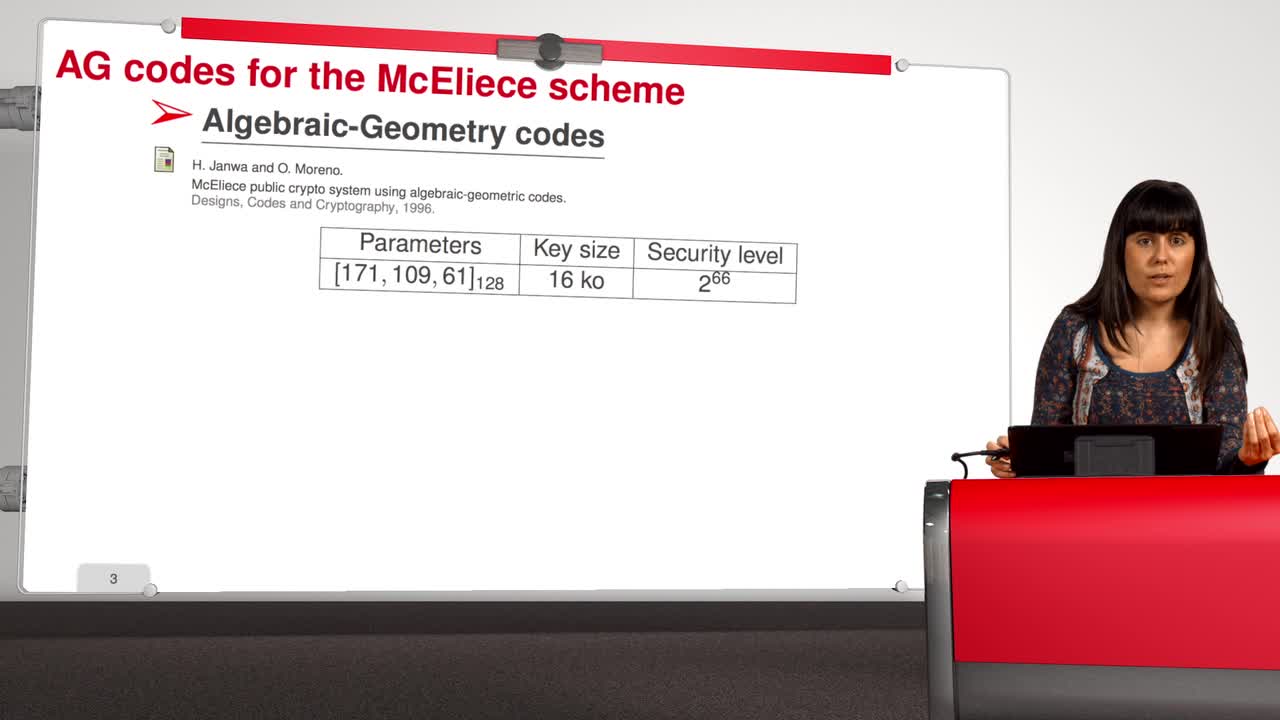

4.8. Attack against Algebraic Geometry codes

Marquez-CorbellaIreneSendrierNicolasFiniaszMatthieuIn this session, we will present an attack against Algebraic Geometry codes (AG codes). Algebraic Geometry codes is determined by a triple. First of all, an algebraic curve of genus g, then a n

Sur le même thème

-

Quel est le prix à payer pour la sécurité de nos données ?

MinaudBriceÀ l'ère du tout connecté, la question de la sécurité de nos données personnelles est devenue primordiale. Comment faire pour garder le contrôle de nos données ? Comment déjouer les pièges de plus en

-

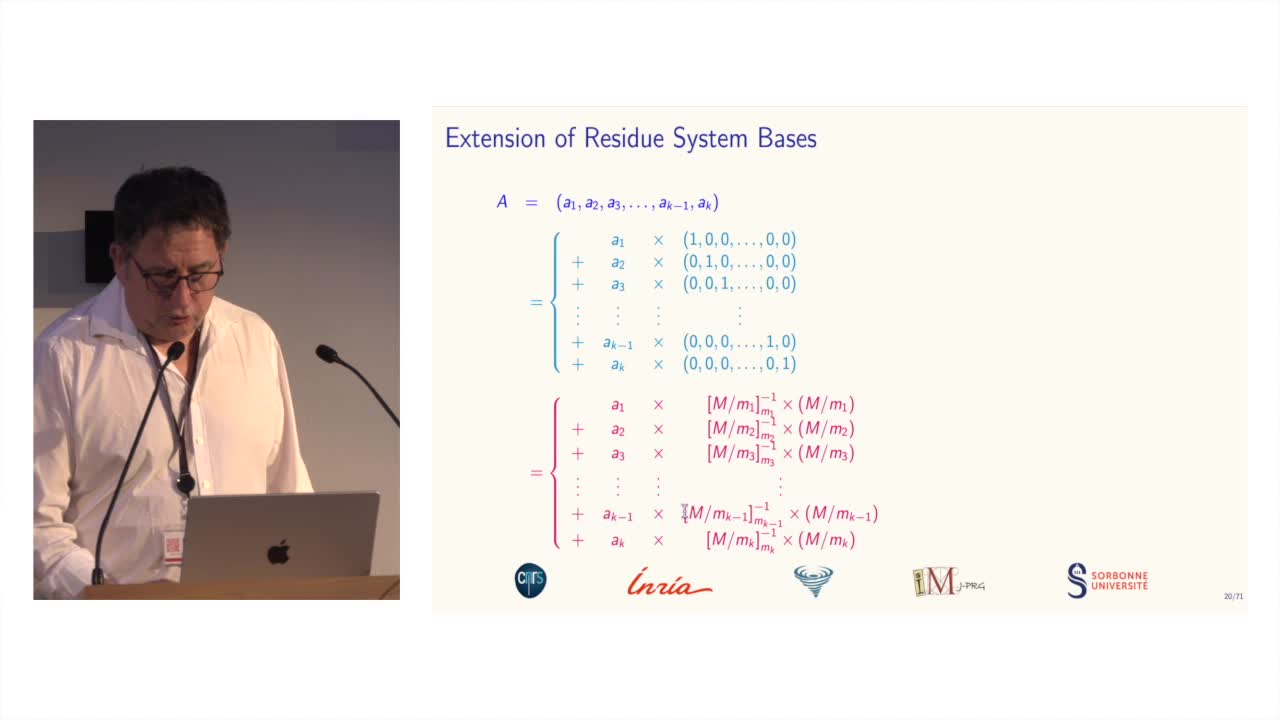

Des systèmes de numération pour le calcul modulaire

BajardJean-ClaudeLe calcul modulaire est utilisé dans de nombreuses applications des mathématiques, telles que la cryptographie...

-

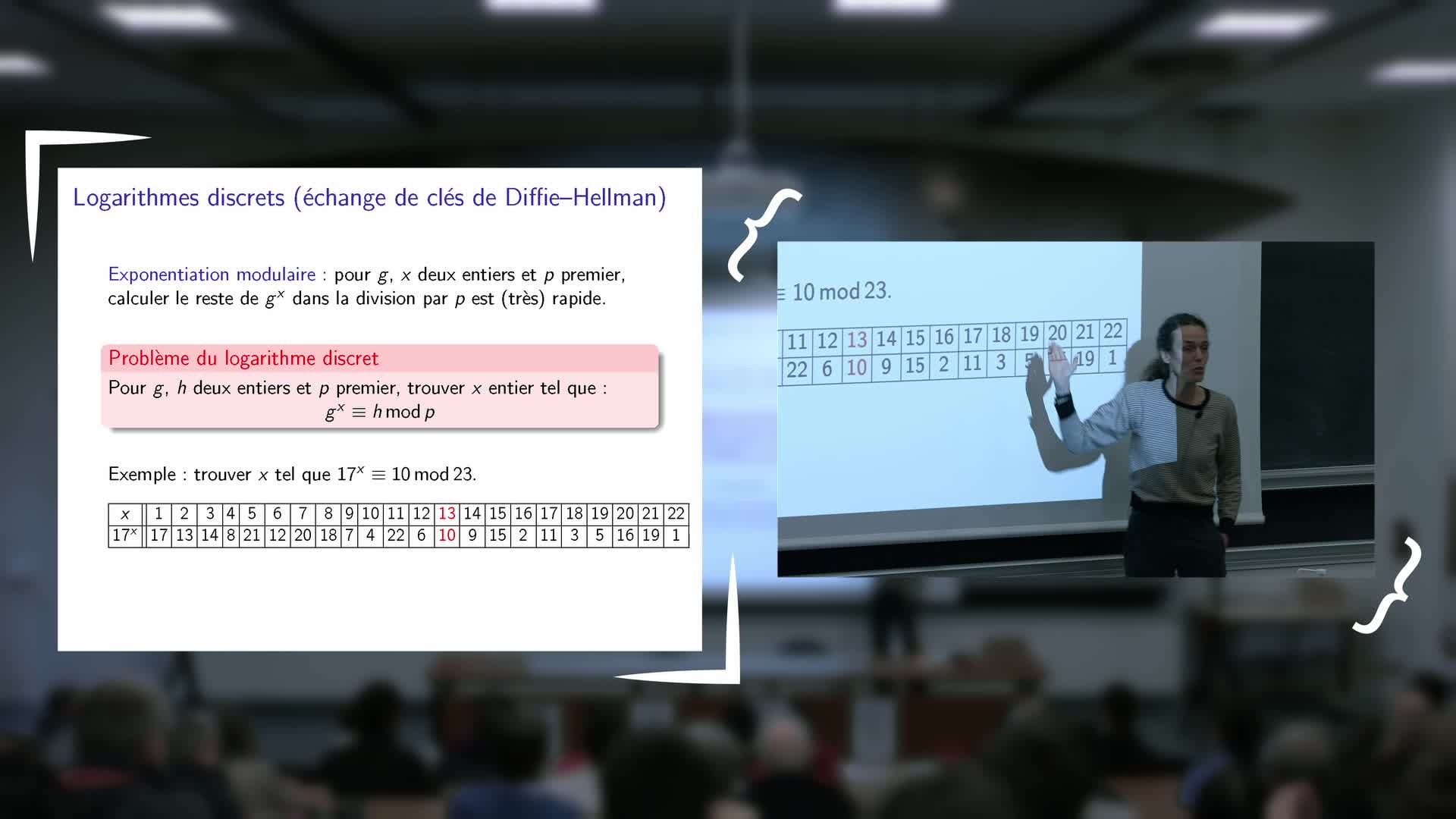

Inauguration de l'exposition - Vanessa Vitse : Nombres de Sophie Germain et codes secrets

VitseVanessaExposé de Vanessa Vitse (Institut Fourier) : Nombres de Sophie Germain et codes secrets

-

"Le mathématicien Petre (Pierre) Sergescu, historien des sciences, personnalité du XXe siècle"

HerléaAlexandreAlexandre HERLEA est membre de la section « Sciences, histoire des sciences et des techniques et archéologie industrielle » du CTHS. Professeur émérite des universités, membre effectif de l'Académie

-

Retour d'expérience sur l'utilisation croisée de plusieurs archives de fouilles

TufféryChristopheDans le cadre d'une thèse de doctorat engagée depuis 2019, une étude historiographique et épistémologique des effets des dispositifs numériques sur l'archéologie et sur les archéologues au cours des

-

Information Structures for Privacy and Fairness

PalamidessiCatusciaInformation Structures for Privacy and Fairness

-

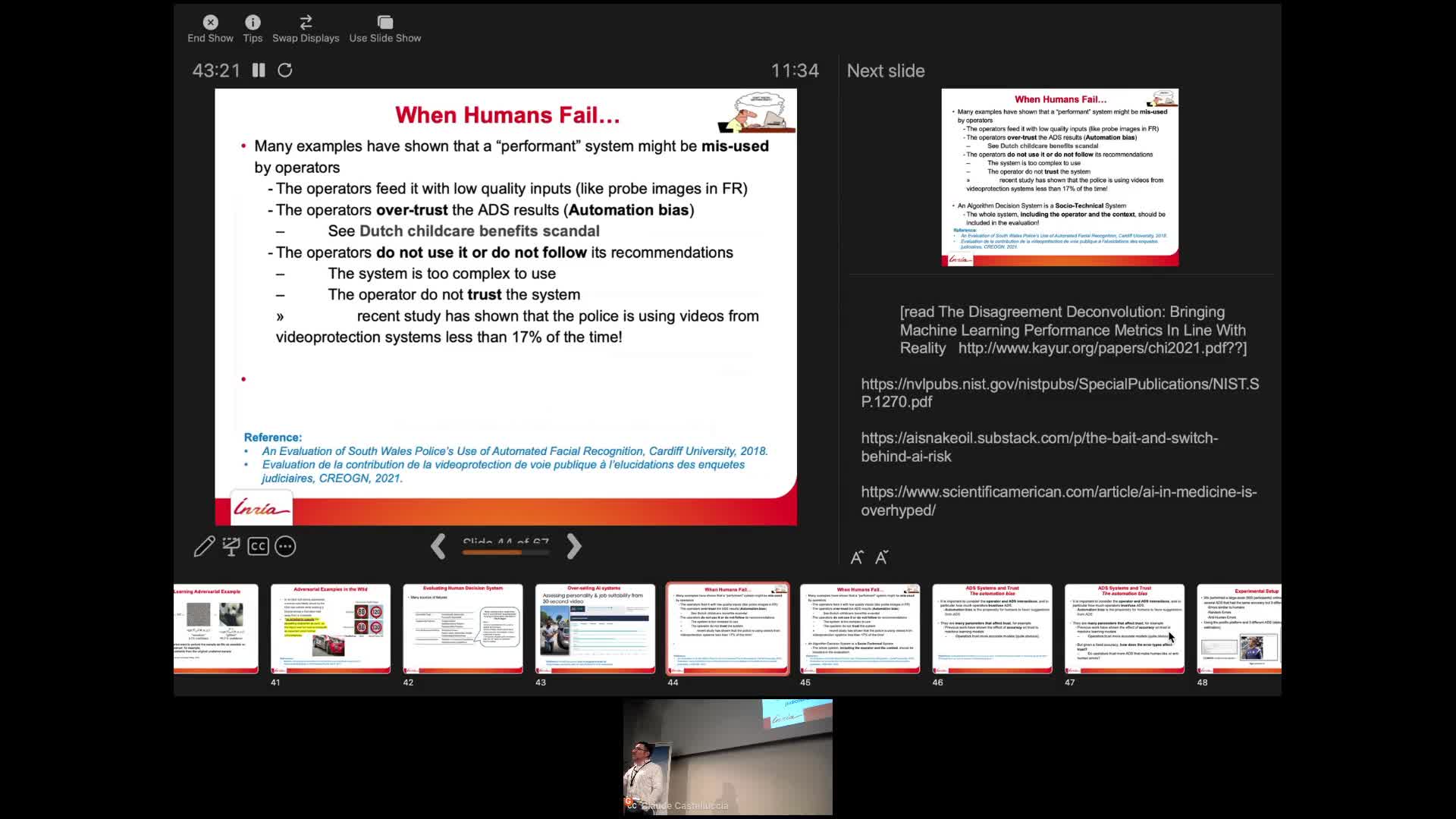

AI and Human Decision-Making: An Interdisciplinary Perspective

CastellucciaClaudeThis seminar will talk about some of the privacy risks of these systems and will describe some recent attacks. It will also discuss why they sometimes fail to deliver. Finally, we will also show that

-

Webinaire sur la rédaction des PGD

LouvetViolaineRédaction des Plans de Gestion de Données (PGD) sous l’angle des besoins de la communauté mathématique.

-

Alexandre Booms : « Usage de matériel pédagogique adapté en géométrie : une transposition à interro…

« Usage de matériel pédagogique adapté en géométrie : une transposition à interroger ». Alexandre Booms, doctorant (Université de Reims Champagne-Ardenne - Cérep UR 4692)

-

Présentation de la rencontre. A l’heure du numérique « Quelles mesures pour la mesure ? ». Le relev…

BadieAlainTardyDominiqueMalmaryJean-JacquesZugmeyerStéphanieRencontre-Atelier de l'ANR Ornementation Architecturale des Gaules. À l’heure du numérique, « Quelles mesures pour la mesure ? ». Le relevé des blocs d’architecture décorés et l’apport des outils

-

Photogrammétrie : Performances et limitations

EgelsYvesRencontre-Atelier de l'ANR Ornementation Architecturale des Gaules. À l’heure du numérique, « Quelles mesures pour la mesure ? ». Le relevé des blocs d’architecture décorés et l’apport des outils

-

Relever et publier des blocs d’architecture : objectifs et méthodes

BadieAlainRencontre-Atelier de l'ANR Ornementation Architecturale des Gaules. À l’heure du numérique, « Quelles mesures pour la mesure ? ». Le relevé des blocs d’architecture décorés et l’apport des outils